| Стоимость "обучения" |

Электронная коммерция: требования к безопасности

Решение проблемы доступности

Мы обсудили множество вопросов, связанных с доступностью, но теперь осталось разобраться, каким же образом разрешить все эти проблемы? Скажем сразу: никак. Нельзя полностью гарантировать доступность сайта электронной коммерции. Имея это в виду, можно говорить о мерах, предпринимаемых для управления риском недоступности сайта.

Перед тем как применять любые из решений по обеспечению управления, необходимо решить, насколько ценна доступность сайта. Решения по предотвращению сбоев и восстановлению могут очень быстро стать дорогостоящими, и руководству организации вначале следует выяснить величину убытков от недоступности сайта.

Одним из методов снижения риска простоя сайта является обеспечение избыточности. Начнем с коммуникационной системы. Чуть ранее в "Архитектура интернета" мы говорили о нескольких архитектурах интернета. Интернет-архитектура сайта электронной коммерции должна предусматривать, по крайней мере, два соединения с провайдером. Для больших сайтов может потребоваться несколько провайдеров или даже несколько продублированных каналов связи.

На компьютерных системах находятся веб-сервер электронной коммерции, программные приложения и сервер базы данных. Каждая из этих систем является точкой сбоя. Если важно обеспечить доступность сайта, каждая из этих систем должна быть избыточной. Для сайтов, через которые проходит большой объем трафика, можно использовать коммутаторы прикладного уровня для балансировки нагрузки, установленные перед веб-серверами для сокрытия единичных сбоев от клиентов.

При использовании систем обхода сбоев не следует забывать про компоненты сетевой инфраструктуры, такие как межсетевые экраны, маршрутизаторы и коммутаторы. Каждое из этих устройств представляет собой единичную точку сбоев в сети, которая может с легкостью вывести сайт из строя. Эти компоненты также следует настроить на обход сбоев при обеспечении повышенной степени доступности.

Реализация безопасности клиентской стороны

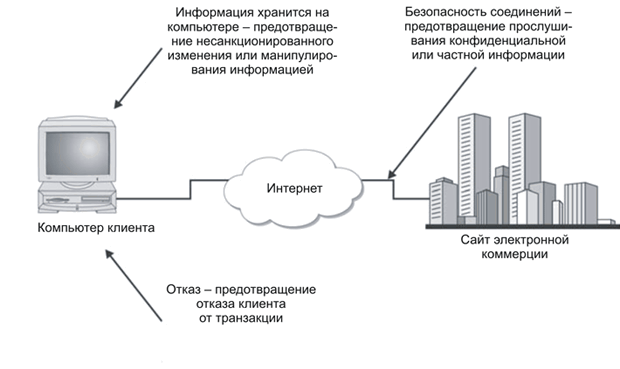

Безопасность клиентской стороны подразумевает безопасность настольного компьютера клиента при его соединении с сервером электронной коммерции. Эта часть системы включает в себя компьютер клиента и программу-браузер, а также соединение с сервером (см. рис. 17.1).

С этой частью системы связаны несколько вопросов.

- Защита информации при передаче между компьютером клиента и сервером.

- Защита информации, сохраняемой на компьютере клиента.

- Защита того факта, что определенный клиент сделал определенный заказ.

Безопасность соединений

Безопасность соединений для приложений электронной коммерции охватывает безопасность информации, передаваемой между системой клиента и сервером электронной коммерции. Это могут быть такие секретные данные, как сведения кредитных карт или пароли на сайте. Эта информация является такими же конфиденциальными данными, передаваемыми с сервера на компьютер клиента, как и файлы клиента.

Единственным реальным решением данной проблемы является шифрование. Большая часть стандартных веб-браузеров обеспечивает возможность шифрования трафика. Это решение используется по умолчанию в случае применения HTTPS вместо HTTP. При использовании HTTP между клиентом и сервером устанавливается соединение посредством протокола защищенных сокетов (SSL). Весь трафик, проходящий через это соединение, шифруется.

Шифрование HTTPS защищает информацию с того момента, как она покидает компьютер клиента, и до того момента, как достигает веб-сервера. Использование HTTPS стало необходимым, поскольку пользователи начали осознавать опасность того, что злоумышленник может получить доступ к номеру кредитной карты в интернете. Реальность данной ситуации заключается в том, что сумма возмещения ущерба клиентам в случае хищения номера кредитной карты составляет не более 50 долл.

Хранение информации на компьютере клиента

Протоколы HTTP и HTTPS не сохраняют состояния. Это означает, что после загрузки в браузер веб-страницы сервер не запоминает, что только что в данный браузер была загружена данная страница. Для реализации коммерческой деятельности через интернет с использованием веб-браузеров и веб-серверов серверы должны фиксировать информацию о том, что делает клиент (это информация о клиенте, данные о том, какие товары он заказывает, а также любые пароли, которые клиент использует для доступа к защищенным страницам). Один из способов, с помощью которого на веб-сервере можно реализовать данную функциональность (и данный метод является наиболее распространенным), является применение элементов cookies.

Вопрос к эксперту

Вопрос. Существует ли различие между 40-битным и 128-битным шифрованием, когда речь идет об электронной коммерции?

Ответ. В "Шифрование" приводится детальное обсуждение алгоритмов шифрования и длины ключей. Ключ SSL может иметь длину 40 или 128 бит. Длина ключа непосредственно влияет на время и усилия, необходимые для проведения атаки с применением грубой силы против зашифрованного трафика и получения доступа к информации. Принимая во внимание риски, связанные с отправкой секретных данных через интернет, настоятельно рекомендуется использовать шифрование. Тем не мене, если информация не является особо важной, нет существенной разницы между использованием 40-битного и 128-битного шифрования. Для получения доступа к информации злоумышленнику потребуется перехватить весь трафик соединения и использовать мощную вычислительную технику, чтобы попытаться использовать все возможные ключи шифрования за относительно небольшой промежуток времени (данный процесс не будет эффективным, если выполняется год). Злоумышленник, обладающий необходимыми ресурсами, скорее всего, атакует самую слабую точку, такую как хранилище ненужной информации (корзина) на рабочем месте жертвы или бумажник жертвы, если искомой информацией является номер кредитной карты.

Cookie - это небольшой фрагмент информации, сохраняемый на клиентской системе веб-сервером. К этой информации может обращаться только тот веб-сервер, который разместил элемент cookie на данном компьютере; кроме того, срок действия элемента cokie должен истекать по прошествии определенного времени (как правило, меньше года). Элементы cookie могут храниться в открытом либо зашифрованном виде. Эти элементы могут быть постоянными (не удаляться, после того как клиент закрывает обозреватель) или временными (элементы cookie не записываются на диск, но остаются в памяти, пока браузер открыт).

Сookie могут использоваться для записи любой информации для веб-сервера. На одном сайте они применяются для отслеживания заказа во время выбора клиентом различных элементов. На другом сайте cookie используются для отслеживания аутентификационных данных клиента, чтобы ему не пришлось осуществлять вход на каждую страницу.

Риск использования элементов cookie обуславливается возможностью клиента (или другого лица, имеющего доступ к компьютеру) просмотреть данные, записанные в этом элементе. Если cookie содержит пароли или другие аутентификационные данные, это позволит неавторизованному лицу получить доступ к сайту. Если элемент cookie содержит информацию о заказе клиента (например, количество товаров и их стоимость), клиент сможет изменить стоимость элементов.

Совет

При размещении заказа необходимо проверять цены, если они хранятся в элементе cookie.

Управление риском здесь осуществляется посредством использования шифруемых и временных элементов cookies. Если информация заказа клиента или аутентификационные данные содержатся во временном элементе cookie, то они не записываются на системный диск системы клиента. Злоумышленник по-прежнему сможет получить доступ к данной информации посредством размещения системы-посредника между клиентом и сервером и таким образом перехватить данные в элементах cookie (и изменить их). Если элементы cookie подвергаются шифрованию, данный тип перехвата данных становится невозможным.