| Стоимость "обучения" |

Обнаружение вторжений

Предотвращение вторжений

Предотвращение вторжений стало основной задачей разрабатываемых в последнее время продуктов в области обнаружения вторжений. Новые концепции направлены на изменение природы IDS посредством добавления функций по предотвращению вторжений вместо только лишь обнаружения. Многие продукты, соответствующие этой концепции, являются совершенно новыми на рынке. Тем не менее, указанная функциональность реализована в ряде уже зарекомендовавших себя продуктов.

Каким образом можно предотвратить вторжения с помощью системы IDS

Чтобы предотвратить вторжение, необходимо либо остановить осуществляемую атаку перед ее достижением системы-жертвы, либо остановить действие атаки перед выполнением на системе-жертве кода, использующего уязвимость.

Механизм предотвращения атаки легче всего рассматривать на узле, использующем HIDS. Например, можно использовать анализаторы системных вызовов или поведения приложения. Если вызов приложения похож на атаку, анализатор системных вызовов предотвратит выполнение вызова операционной системой. Если приложение пытается выполнить неавторизованную операцию, анализатор поведения приложения предотвратит ее выполнение. В обоих случаях HIDS предотвращает атаку.

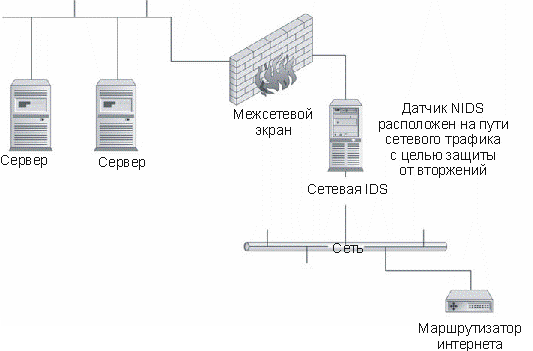

Процесс предотвращения атаки при помощи NIDS является более сложным. В стандартной конфигурации NIDS датчик располагается в том месте, из которого он может отслеживать трафик (см. рис. 13.2). При поступлении через канал связи данных атаки датчик перехватывает пакет и начинает его анализировать. В некоторый момент датчик определяет, что пакет представляет собой атаку, и предпринимает действие. Это действие, как правило, заключается в закрытии соединения (только если атака проводится через соединение TCP) или в перенастройке межсетевого экрана для блокировки дальнейшего трафика из источника.

К сожалению, в случае с NIDS время работает не в пользу достижения цели. Во время анализа пакета датчиком пакет продолжает свое движение по сети. В большинстве случаев пакет достигает цели еще перед закрытием соединения или выполнением действий по перенастройке межсетевого экрана. Следовательно, чаще всего атака опережает действия датчика по ее предотвращению.

Примечание

Закрытие соединения или блокировка трафика из атакующей системы может снизить уровень повреждения системы, но не предотвратит воздействие на нее злоумышленника.

Для предотвращения с помощью NIDS успешного проведения атак на систему решение по пакету должно приниматься до того, как пакет достигнет системы-цели. Это означает, что архитектуру системы NIDS нужно изменить таким образом, чтобы датчик NIDS был расположен на одном канале связи с трафиком (как межсетевой экран), а не просто следил за проходящим мимо трафиком (см. рис. 13.5).

Примечание

Рассмотренная архитектура не является единственно возможной. Также возможно расположить датчик NIDS на межсетевом экране либо реализовать его тесную взаимосвязь с межсетевым экраном, чтобы последний не пропускал трафик без разрешения датчика NIDS.

Проблемы, связанные с обнаружением вторжений

Замена реактивной природы IDS на превентивную создает некоторые проблемы. Действительно, после этого изменения возникают два серьезных вопроса: потенциальная возможность отказа в обслуживании и недостаточный средний уровень доступности.

Отказ в обслуживании

При предотвращении вторжений главным механизмом обработки больше не является уведомление системы, сети и системных администраторов. Теперь "ядром" системы является блокировка попытки выполнения действия. Когда IDS блокирует атаку, она предотвращает выполнение действия, будь то системный вызов, операция приложения или сетевое соединение. Данное блокирование предотвращает атаку. Очевидно, при этом подразумевается корректная идентификация системой IDS действия как атаки.

Если действие, попытка которого была осуществлена, на самом деле не являлось атакой, а IDS заблокировала его, то, возможно, IDS заблокировала законное действие, выполняемое в информационной среде. Вследствие этого IDS может вызвать отказ в обслуживании. Если действие, вызвавшее проблему, представляло собой некоторую аномалию (например, пакет с ошибками), то повторная передача пакета или повторная установка соединения, как правило, осуществляются успешно. Тем не менее, если IDS некорректно идентифицирует легитимные действия или трафик, принимая их за атаки, то, скорее всего, отказ в обслуживании будет происходить и в дальнейшем.

Внимание!

Современные датчики IDS выдают множество ложных сигналов тревоги. Принятие превентивных мер без полного понимания характеристик ложных срабатываний и характеристик легитимных действий, как правило, является причиной возникновения проблем.

Доступность

Доступность сетей и систем является важным свойством многих компьютерных систем. (Для получения более подробной информации по этому вопросу обратитесь к "Архитектура интернета" и "Электронная коммерция: требования к безопасности" .) Организации затрачивают огромное количество времени и денег на настройку своих сетей и систем на снижение числа одиночных неполадок. Если датчик IDS установлен так, что через него должен проходить весь сетевой трафик, датчик NIDS должен соответствовать высокому уровню требований к доступности других компонентов сети. То же самое относится и к датчикам HIDS, расположенным на узле. Будет ли узел продолжать функционировать в случае сбоя программного обеспечения датчика, или же он также будет отключен? В информационной среде, в которой очень важен фактор доступности, необходимо решить указанные вопросы перед установкой таких систем.