Политика безопасности

IPSec выполняется на хосте или шлюзе безопасности, обеспечивая защиту IP-трафика. Защита основана на требованиях, определенных в базе данных политики безопасности (SPD), которая создается администратором.

Для каждого пакета может быть выполнено одно из трех действий:

- Пакет отбрасывается.

- Пакет пропускается без изменения.

- Пакет обрабатывается сервисом IPSec, основываясь на соответствующей политике.

База данных политик безопасности (SPD)

Многие детали, связанные с обработкой IP-трафика в протоколах IPSec не являются предметом стандартизации. Тем не менее, для обеспечения интероперабильности IPSec некоторые внешние аспекты обработки стандартизованы. Рассмотрим общие принципы, на которых основана SPD.

SPD задается для каждого интерфейса, на котором необходима IPSec-обработка.

На хосте с поддержкой IPSec по крайней мере для одного сетевого ин-терфейса должна быть определена SPD. Шлюз безопасности всегда имеет по крайней мере два сетевых интерфейса, но сетевой интерфейс, подклю-ченный к локальной сети, может не поддерживать IPSec, поэтому для шлю-за безопасности также может требоваться только одна SPD. Однако если хост или шлюз безопасности имеет несколько сетевых интерфейсов, на которых будут использоваться протоколы IPSec, необходимо иметь отдельные SPD для каждого сетевого интерфейса.

Параметры SA определяются в SPD, которая описывает сервисы, при-меняемые к IP-дейтаграммам.

Для любой исходящей или входящей дейтаграммы существует три возможных способа обработки: отбросить дейтаграмму, обойти IPSec или применить IPSec. Первый вариант означает, что трафик не разрешен для хоста, не может проходить через шлюз безопасности или не может быть доставлен на уровень приложения. Второй вариант означает, что трафику разрешено проходить без какой-либо обработки IPSec. Третий вариант означает, что к трафику применяется IPSec-защита, и для такого трафика в SPD должны быть указаны необходимые сервисы безопасности, которые включают указание протоколов, алгоритмов и т.д.

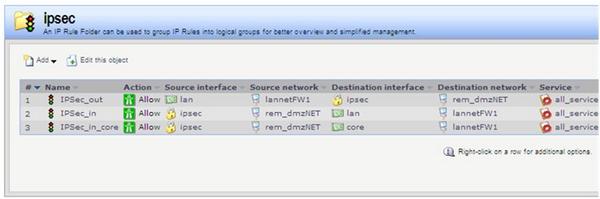

Шлюз безопасности часто обладает как функциональностями IPSec, так и функциональностями межсетевого экрана. Поэтому правила фильтрования могут указываться как для IPSec-трафика, так и для не-IPSec-трафика. В этом случае используются принципы, которые применяются при создании правил фильтрования межсетевого экрана:

- По умолчанию трафик запрещен.

- Правила упорядочены. Применяется первое правило в списке, параметрам которого соответствует пакет.

Каждая реализация IPSec имеет пользовательский интерфейс, который позволяет администратору задавать SPD, т.е. указывает обработку, применяемую к входящему или исходящему пакету. Для указания детализированности (гранулированности) обработки трафика возможно использование символа "*" в различных полях селектора, чтобы указать, что все пакеты для одного UDP- или ТСР-соединения соответствуют одной записи SPD.

SPD содержит упорядоченный список записей политики. Записи SPD указываются вместе с правилами межсетевого экрана.

Каждая запись содержит селектор, который определяет IP-трафик, соответствующий данной записи. Селектор определяет детализированность политики и создаваемых SA. Каждая запись указывает действие, в соответствии с которым пакет должен быть пропущен, отброшен или обработан IPSec. Если применяется обработка IPSec, запись содержит параметры SA, список применяемых протоколов, режимов и алгоритмов, включая необходимые дополнительные параметры.

В селекторе могут быть указаны диапазоны значений. Для каждого пакета ищется соответствующая ему запись в SPD. После этого создается запись в SAD, в которой значения для селектора берутся из пакета, а не из SPD, если в записи SPD указан больший диапазон значений. Например, для всего трафика между двумя хостами может создаваться единственная SA. В другом случае трафик между парой хостов может передаваться через несколько SA, которые создаются для отдельных приложений. Это может определяться требованиями к безопасности конкретных приложений. Аналогично, весь трафик между двумя шлюзами безопасности может передаваться через единственную SA, или для каждой пары хостов, расположен-ных за шлюзом безопасности, может быть определена отдельная SA.

Селектор на сеть:

Селектор на хост:

Селектор на порт (отдельное приложение):

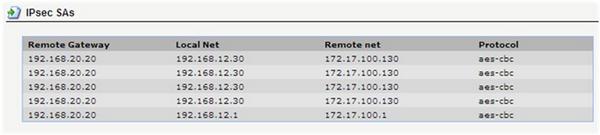

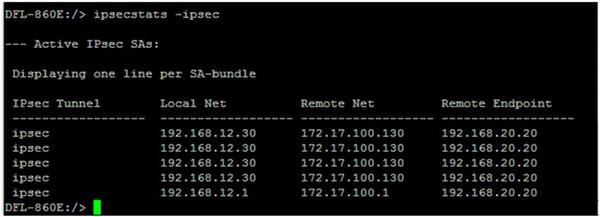

Но при этом создается несколько SA:

База данных безопасной ассоциации (SAD)

База данных безопасной ассоциации (SAD)

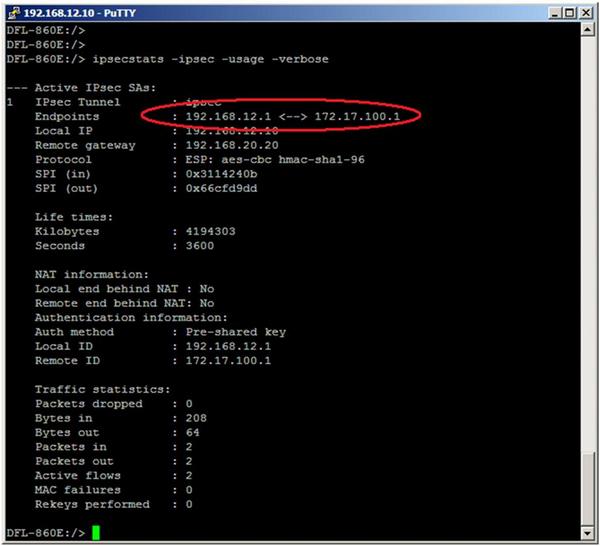

В IPSec существует база данных безопасных ассоциаций, в которой каждая запись определяет параметры, связанные с установленной SA. Соответственно, каждая существующая SA имеет запись в SAD. Для исходящей обработки записи ссылаются на записи в SPD. Если при обработке очередного пакета обнаружено, что запись SPD не ссылается на SA в SAD, отсутствующая SA создается в SAD, и запись в SPD связывается с записью в SAD.

Следующие поля SAD используются для IPSec-обработки:

- Sequence Number Counter: 32-битное значение, используемое для создания поля Sequence Number в АН- или ESP-заголовках для исходящего трафика.

- Sequence Number Overflow: флаг, указывающий, было ли переполнение Sequence Number Counter, должен вызыватьсобытие аудита и предотвращать передачу дополнительных пакетов по данной SA (используется только для исходящего трафика).

- Алгоритм обеспечения целостности, ключи и параметры.

- Алгоритм шифрования, ключи, режим, инициализационный вектор IV и т.д.

- Время жизни данной SA: интервал времени, после которого должна быть заменена SA на новую или старая SA должна быть завершена. Это может зависеть от времени существования SA или количества байтов, переданных по SA.