|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Протоколы безопасности беспроводных сетей

2) Манипуляция битами (Bit-Flipping Attacks)

Манипуляция битами преследует ту же цель, что и повторное использование вектора инициализации, и опирается на уязвимость вектора контроля целостности фрейма ICV Пользовательские данные могут различаться от фрейма к фрейму, в то же время многие служебные поля и их положение внутри фрейма остаются неизменными.

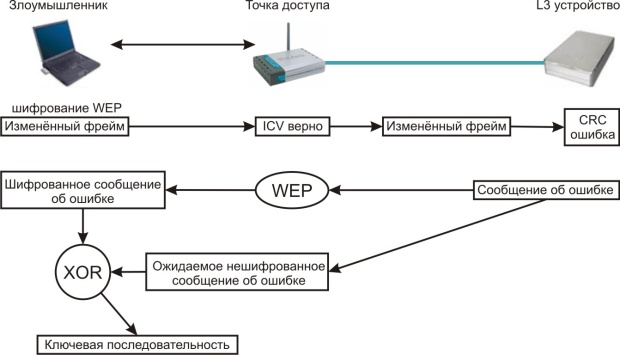

Хакер манипулирует битами пользовательских данных внутри фрейма 2-го (канального) уровня модели OSI (Open Systems Interconnection) с целью искажения 3-го (сетевого) уровня пакета. Процесс манипуляции показан на рис. 8.7.

- Хакер пассивно наблюдает фреймы беспроводной локальной сети с помощью средств анализа трафика протокола 802.11.

- Хакер захватывает фрейм и произвольно изменяет биты в поле данных протокола 3-го уровня.

- Хакер модифицирует значение вектора контроля целостности фрейма ICV (как именно, будет описано ниже).

- Хакер передает модифицированный фрейм в беспроводную локальную сеть.

- Принимающая сторона (абонент либо точка радиодоступа) вычисляет значение вектора контроля целостности фрейма ICV для полученного модифицированного фрейма.

- Принимающая сторона сравнивает вычисленное значение вектора ICV с имеющимся в полученном модифицированном фрейме.

- Значения векторов совпадают, фрейм считается неискаженным и не отбрасывается.

- Принимающая сторона деинкапсулирует содержимое фрейма и обрабатывает пакет сетевого уровня.

- Поскольку манипуляция битами происходила на канальном уровне, контрольная сумма пакета сетевого уровня оказывается неверной.

- Стек протокола сетевого уровня на принимающей стороне генерирует предсказуемое сообщение об ошибке.

- Хакер наблюдает за беспроводной локальной сетью в ожидании зашифрованного фрейма с сообщением об ошибке.

- Хакер захватывает фрейм, содержащий зашифрованное сообщение об ошибке, и вычисляет ключевую последовательность, как было описано ранее для атаки с повторным использованием вектора инициализации.

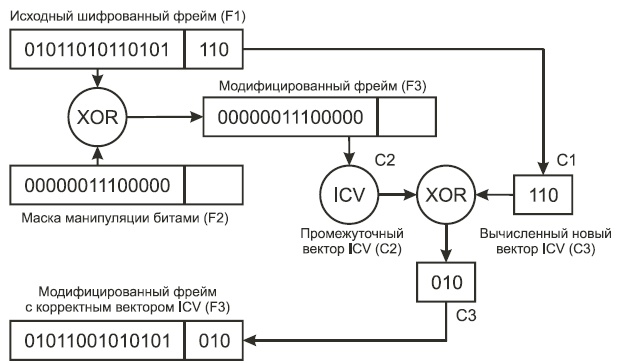

Вектор ICV находится в шифрованной части фрейма. С помощью следующей процедуры хакер манипулирует битами шифрованного вектора ICV и таким образом обеспечивает корректность самого вектора для нового, модифицированного фрейма ( рис. 8.8):

- Исходный фрейм F1 имеет вектор C1.

- Создается фрейм F2 такой же длины, что и F1, служащий маской для модификации битов фрейма F1.

- Создается фрейм F3 путем выполнения двоичной функции XOR над фреймами F1 и F2.

- Вычисляется промежуточный вектор С2 для фрейма F3.

- Вектор C3 для фрейма F3 вычисляется путем выполнения двоичной функции XOR над C1 и C2.

Проблемы управления статическими WEP-ключами

Стандартом IEEE 802.11 не предусмотрены какие-либо механизмы управления ключами шифрования. По определению, алгоритм WEP поддерживает лишь статические ключи, которые заранее распространяются тем или иным способом между абонентами и точками радиодоступа беспроводной локальной сети. Поскольку IEEE 802.11 аутентифицирует физическое устройство, а не его пользователя, утрата абонентского адаптера, точки радиодоступа или собственно секретного ключа представляют опасность для системы безопасности беспроводной локальной сети. В результате при каждом подобном инциденте администратор сети будет вынужден вручную произвести смену ключей у всех абонентов и в точках доступа. Для этого во всем оборудовании D-Link отведено четыре поля для ввода ключей. И при смене всех ключей необходимо только поменять номер используемого ключа.

Эти административные действия годятся для небольшой беспроводной локальной сети, но совершенно неприемлемы для сетей, в которых абоненты исчисляются сотнями и тысячами и/или распределены территориально. В условиях отсутствия механизмов генерации и распространения ключей администратор вынужден тщательно охранять абонентские адаптеры и оборудование инфраструктуры сети.