|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Категории атак

Перехват

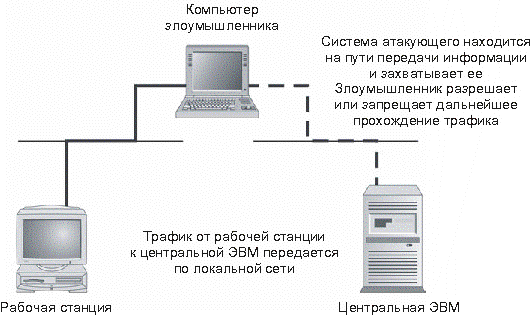

В отличие от подслушивания перехват (interception) - это активная атака. Злоумышленник захватывает информацию в процессе ее передачи к месту назначения. После анализа информации он принимает решение о разрешении или запрете ее дальнейшего прохождения (рис. 2.3).

Как выполняются атаки доступа

Атаки доступа принимают различные формы в зависимости от способа хранения информации: в виде бумажных документов или в электронном виде на компьютере.

Документы

Если необходимая злоумышленнику информация хранится в виде бумажных документов, ему потребуется доступ к этим документам. Они, возможно, отыщутся в следующих местах:

- в картотеках;

- в ящиках столов или на столах;

- в факсе или принтере;

- в мусоре;

- в архиве.

Следовательно, злоумышленнику необходимо физически проникнуть во все эти места. Если он является служащим данной организации, то сможет попасть в помещения с картотекой. Письменные столы он найдет в незапертых офисах. Факсы и принтеры обычно располагаются в общедоступных местах, и люди имеют привычку оставлять там распечатанные документы. Даже если все офисы закрыты, можно покопаться в мусорных корзинках, выставленных в холл для очистки. А вот архивы станут для взломщика проблемой, особенно если они принадлежат разработчикам и расположены в охраняемом месте.

Замки на дверях, возможно, и остановят кого-то, но всегда отыщутся помещения, оставленные открытыми на время обеда. Замки на ящиках картотеки и в столах относительно просты, их можно легко открыть отмычкой, особенно если знать, как это делается.

Физический доступ - это ключ к получению данных. Следует заметить, что надежная защита помещений оградит данные только от посторонних лиц, но не от служащих организации или внутренних пользователей.

Информация в электронном виде

Информация в электронном виде хранится:

- на рабочих станциях;

- на серверах;

- в портативных компьютерах;

- на флоппи-дисках;

- на компакт-дисках;

- на резервных магнитных лентах.

Злоумышленник может просто украсть носитель данных (дискету, компакт-диск, резервную магнитную ленту или портативный компьютер). Иногда это сделать легче, чем получить доступ к файлам, хранящимся в компьютерах.

Если злоумышленник имеет легальный доступ к системе, он будет анализировать файлы, просто открывая один за другим. При должном уровне контроля над разрешениями доступ для нелегального пользователя будет закрыт, а попытки доступа зарегистрированы в журналах.

Правильно настроенные разрешения предотвратят случайную утечку информации. Однако серьезный взломщик постарается обойти систему контроля и получить доступ к нужной информации. Существует большое количество уязвимых мест, которые помогут ему в этом.

При прохождении информации по сети к ней можно обращаться, прослушивая передачу. Взломщик делает это, устанавливая в компьютерной системе сетевой анализатор пакетов (sniffer). Обычно это компьютер, сконфигурированный для захвата всего сетевого трафика (не только трафика, адресованного данному компьютеру). Для этого взломщик должен повысить свои полномочия в системе или подключиться к сети (рис. 2.2). Анализатор настроен на захват любой информации, проходящей по сети, но особенно - на пользовательские идентификаторы и пароли.

Как уже говорилось выше, появление беспроводной технологии позволяет взломщикам перехватывать трафик без физического доступа к системе. Беспроводные сигналы считываются на довольно большом расстоянии от их источника:

- на других этажах здания;

- на автомобильной стоянке;

- на улице рядом со зданием.

Подслушивание выполняется и в глобальных компьютерных сетях типа выделенных линий и телефонных соединений. Однако такой тип перехвата требует наличия соответствующей аппаратуры и специальных знаний. В этом случае наиболее удачным местом для размещения подслушивающего устройства является шкаф с электропроводкой.

Перехват возможен даже в системах оптико-волоконной связи с помощью специализированного оборудования, обычно выполняется квалифицированным взломщиком.

Информационный доступ с использованием перехвата - одна из сложнейших задач для злоумышленника. Чтобы добиться успеха, он должен поместить свою систему в линии передачи между отправителем и получателем информации. В интернете это выполняется посредством изменения разрешения имени, в результате чего имя компьютера преобразуется в неправильный адрес (рис. 2.4). Трафик перенаправляется к системе атакующего вместо реального узла назначения. При соответствующей настройке такой системы отправитель так и не узнает, что его информация не дошла до получателя.

Вопрос к эксперту

Вопрос. Что вы можете рассказать о так называемом "вочокинге" (от англ. warchalking)?

Ответ. Этот термин означает нанесение мелом специальных знаков на тротуарах около зданий офисов. Такие отметки сигнализируют взломщикам о наличии поблизости беспроводных сетей.

Перехват возможен и во время действительного сеанса связи. Такой тип атаки лучше всего подходит для захвата интерактивного трафика типа telnet. В этом случае взломщик должен находиться в том же сегменте сети, где расположены клиент и сервер. Злоумышленник ждет, когда легальный пользователь откроет сессию на сервере, а затем с помощью специализированного программного обеспечения занимает сессию уже в процессе работы. Взломщик получает на сервере те же привилегии, что и пользователь.

Примечание

Перехват более опасен, чем прослушивание, он означает направленную атаку против человека или организации.