|

Поэтому протоколы сетевого уровня и выше инвариантны к сетевой физической среде. |

Общие вопросы технологий сетей пакетной коммутации

1.3. Мультисервисные сети

Передаваемые по сетям сообщения (дискретные данные, аудио- и видеоинформация) различны по своей природе, поэтому различны и требования к сетям передачи информации. Традиционно для передачи телефонных сообщений используются сети с коммутацией каналов, где предварительно устанавливается соединение между абонентами (создается канал связи), затем по созданному каналу производится обмен сообщениями.

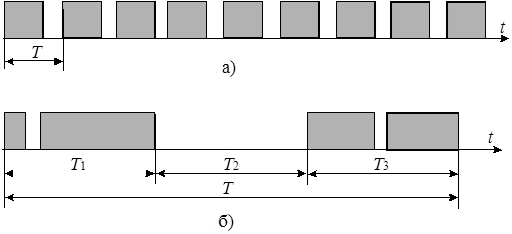

В цифровых телефонных сетях при передаче аудио-сигналов трафик равномерный (потоковый), как показано на рис. 1.5а. При передаче потокового трафика предъявляются требования минимизации задержки и вариации задержек (джиттера), чтобы не влиять на качество передаваемой информации. Потеря отдельных элементов потока не критична.

Поскольку канал связи полностью выделяется паре абонентов, то для него можно задать параметры и характеристики, обеспечив требуемые значения задержки и вариации задержек - джиттера. Когда все доступные каналы заняты, новому запросу на соединение отказывают в обслуживании.

Выделенный в распоряжение пары абонентов скоммутированный канал связи используется не эффективно. При обмене аудио-сообщениями паузы между словами и между фразами могут быть достаточно большими. Коэффициент использования канала обычно оценивают значением 0,25. В отличие от сетей с коммутацией каналов сети с коммутацией пакетов могут более эффективно использовать свои ресурсы.

Сети с коммутацией пакетов или сообщений (компьютерные сети) изначально создавались для передачи данных, поэтому значения задержки и джиттер не играли существенной роли. При передаче компьютерных данных трафик ( рис. 1.5б) является неравномерным (пульсирующим или эластичным). Передаваемые данные слабо чувствительны к задержкам и джиттеру, однако очень чувствительны к потерям и искажениям пакетов. Поэтому наряду со средней скоростью трафика и его пульсацией, необходимо обеспечить надежность приема передаваемых пакетов.

Из рис. 1.5б видно, что на интервале времени Т2 канал не используется парой абонентов (источником передаваемых данных и адресатом - получателем). Поэтому на этом интервале времени можно передавать информацию других абонентов, что повышает эффективность сети с пакетной коммутацией. Это и предопределило использование сетей с коммутацией пакетов для передачи всех видов трафика.

В создаваемых в настоящее время сетях следующего поколения (Next Generation Network - NGN) используют коммутацию пакетов для передачи всех видов трафика: аудио-сигналов (IP-телефония), видео-информации, компьютерных данных. Подобные сети также называют мультисервисными в отличие от ранее существовавших моносервисных сетей. Поскольку в сети NGN передается трафик различного вида, то и требования к качеству обслуживания (Quality of Service - QoS) разных видов передаваемого трафика будут различны. Качество обслуживания и сетевые показатели качества определены Рекомендацией МСЭ-Т Y.1541. Услуга передачи указанной триады (голоса, данных, и видеоинформации) по единой мультисервисной сети получила название Triple Play.

При передаче потокового трафика аудио- и видеоинформации главным требованием является минимизация задержки и джиттера. Поэтому такие сообщения должны передаваться в первую очередь при минимальном времени обработки в промежуточных устройствах. При передаче эластичного трафика главным требованием является надежность передачи сообщений. Поэтому при потере отдельных пакетов передаваемого сообщения они должны быть переданы повторно, на что тратится дополнительное время.

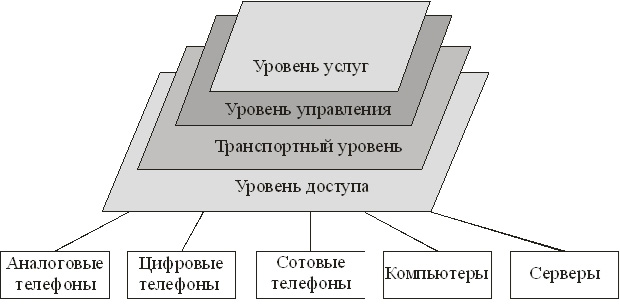

В сетях NGN обеспечивается слияние (конвергенция) всех существующих сетей в единую мультисервисную инфокоммуникационную сеть для передачи мультимедийной информации. Иногда в литературе такие сети называют объединенными, сошедшимися или конвергентными. Пользователи такой сети должны иметь широкий выбор сетевых услуг с гарантированным качеством, что обеспечивается соответствующим уровнем управления, транспортным уровнем и уровнем доступа пользователей к мультисервисной сети ( рис. 1.6).

Транспортный уровень сети NGN создается на базе IP сетей с распределенной коммутацией пакетов. Доступ к транспортной сети обеспечивается через соответствующие устройства и шлюзы.

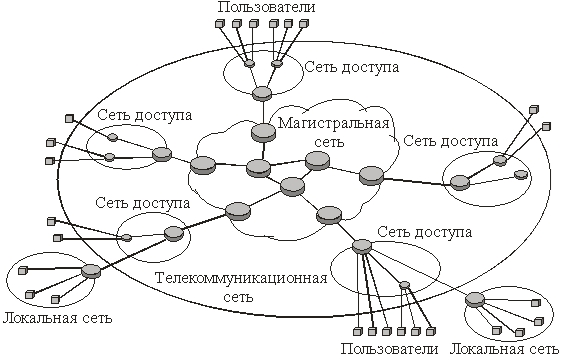

На рис. 1.7 приведен пример структурной схемы сети инфокоммуникаций, в которой пользователи (абоненты) через сети доступа подключаются к магистральной сети, обеспечивающей транспорт сообщений.

Ко всем сетям, и особенно к мультисервисным, предъявляется ряд требований: надежность, масштабируемость, качество обслуживания, безопасность.

Надежность обеспечивается резервированием устройств и соединений. При выходе из строя какого-либо устройства или соединения в сети производится переключение на резервный канал, чтобы пользователь продолжал получать затребованную услугу. То есть, сети должны быть отказоустойчивы и всегда доступны для авторизованных пользователей.

Масштабируемость предполагает возможность расширения сети без снижения скорости передачи и ухудшения качества предоставляемых услуг пользователям.

Требования качества обслуживания (QoS) для разных видов передаваемого трафика различны. Они, как правило, связаны со скоростью, задержками и надежностью передачи данных. Когда требуемая скорость передачи данных превышает пропускную способность канала, то в сети возникает перегрузка или затор (congestion), при этом возникает очередь на обслуживание. Поэтому в сетях формируется система приоритетов передачи разных видов сообщений. Наивысший приоритет отдается управляющим сообщениям, следующие уровни приоритета - передача аудио- и видеоинформации, низший приоритет -передача данных (электронная почта, пересылка файлов).

1.4. Информационная безопасность

В сети Интернет, в корпоративных, глобальных и локальных сетях, по которым передаются пакеты цифровых данных, аудио- и видеоинформации, важно обеспечить информационную безопасность. Поскольку сеть Интернет является общедоступной, то ей могут воспользоваться злоумышленники для проникновения во внутренние сети предприятий, на серверы и на конечные узлы пользователей. Злоумышленников, получающих несанкционированный доступ к информации, передаваемой по внутренней сети организации, часто называют хакерами.

Стандарт ISO/IEC 27002 определяет информационную безопасность как "сохранение конфиденциальности (уверенности в том, что информация доступна только тем, кто уполномочен иметь такой доступ), целостности (гарантии точности и полноты информации, а также методов её обработки) и доступности (гарантии того, что уполномоченные пользователи имеют доступ к информации и связанным с ней ресурсам)".

Конфиденциальность подразумевает, что только авторизованные пользователи могут иметь доступ к передаваемой информации. Конфиденциальность обеспечивается введением паролей и шифрованием данных. Устройства шифрования должны быть обеспечены соответствующими ключами шифрования.

Целостность подтверждает, что информация при ее передаче по сети не была искажена или частично потеряна. Для подтверждения целостности на передающей стороне из передаваемого сообщения формируется проверочное слово. На приемной стороне из принятого сообщения также формируется проверочное слово, которое сравнивается с переданным. Если они совпадают, то подтверждается целостность сообщения.

Конфиденциальность и целостность передаваемой информации могут быть нарушены при различных видах атак:

- атаки методом грубой силы;

- использование шпионского программного обеспечения (ПО).

В атаках методом грубой силы производится подбор паролей и дешифрование зашифрованной информации. Для реализации подобной атаки требуется быстродействующий компьютер, чтобы перебрать большое число вариантов паролей и ключей шифрования. Шпионское ПО собирает персональные данные пользователей (имена, пароли и др.) с конечных узлов. Эти данные затем могут быть использованы в атаках методом грубой силы.

Перехват информации, приводящий к потере ее конфиденциальности и целостности, помогает предотвратить система идентификации и аутентификации пользователей. Важным элементом системы идентификации и аутентификации пользователей являются пароли и цифровая подпись.

Доступность данных только для авторизованных пользователей обеспечивается рядом мер по предотвращению несанкционированного доступа (межсетевые экраны, шифрование передаваемых сообщений).

Угроза вторжения во внутреннюю сеть исходит от злоумышленников, расположенных как внутри, так и за пределами организации, использующей сеть передачи данных. При реализации внешних угроз хакеры совершают атаки обычно из Интернета, по беспроводным сетям. Внутренние угрозы исходят от пользователей, которые имеют санкционированный доступ в сеть. В ряде случаев легальные пользователи сетевых услуг вносят угрозу во внутреннюю сеть организации несознательно, например, при копировании зараженных вирусом файлов. Получив доступ во внутреннюю сеть, хакер может реализовать ряд угроз:

- хищение личных данных авторизованных пользователей;

- хищение информации;

- уничтожение или изменение данных;

- нарушение нормальной работы сети.

Среди внешних угроз можно выделить:

- вредоносные программы (вирусы, черви, троянские кони);

- шпионские программы, которые собирают сведения о пользователе;

- хищение личных данных пользователя с целью снятия денег с кредитных карт и оплаты чужих товаров и услуг;

- хищение у предприятий служебной информации (технологические процессы, результаты научных исследований).

Передаваемая по сети информация подвергается атакам, среди которых можно выделить атаки доступа, модификации, отказа в обслуживании.

Атака доступа производится для получения неавторизованным пользователем (злоумышленником, хакером) не предназначенной ему конфиденциальной информации. Пассивная атака доступа реализуется путем подсматривания (snooping) или подслушивания (sniffing) интересующей злоумышленника информации, проходящей по сети. Прослушивание легко реализуется в сетях с разделяемой средой передачи, а также в беспроводных сетях.

При активной атаке производится перехват трафика и после анализа перехваченной информации хакер решает вопрос о ее дальнейшей передаче адресату назначения или уничтожении. Для этого хакер может перенаправить трафик коммутатора к "сниферу". Перенаправление трафика путем подмены адреса назначения передаваемого кадра получило название "спуфинг" (spoofing).

Перехваченная информация затем может быть уничтожена, искажена или без искажения передана адресату назначения. Атака модификации - это неправомочное изменение информации, т.е. нарушение целостности информации. При этом производится либо замена передаваемой информации, либо добавление новых данных, либо удаление старых передаваемых данных. Для реализации такой атаки необходимо предварительно выполнить перехват передаваемой информации, затем провести ее модификацию и передать на узел назначения.

Атака на отказ в обслуживании (Denial-of-service - DoS) не дает возможность авторизованному легальному пользователю возможность передавать по сети свою информацию. Для этого хакер наводняет (flooding) системы и сети посторонним трафиком, что блокирует доставку легитимного трафика. При реализации такой атаки взломщик организует лавинообразную рассылку данных по сети, например, широковещательных сообщений (запросов). При этом буферы сетевых устройств и конечных узлов переполняются, и вся полоса пропускания линии связи расходуется на пересылку ложных сообщений - сеть "падает". Обычно DoS-атаки запускаются с подложных адресов, IP-протокол не проверяет адрес источника информации, который использовался при создании пакета.

Система мер информационной безопасности включает антивирусное программное обеспечение, управление доступом к сети и файлам (пароли, средства аутентификации, позволяющие установить подлинность личности), шифрование передаваемой по сети информации, системы обнаружения и предотвращения вторжения, средства физической безопасности. Для домашних сетей и малых предприятий необходимо, по крайней мере, антивирусное программное обеспечение, межсетевой экран и программное обеспечение защиты от шпионских программ.

Следует отметить, что ни один из методов, устройств или средств не способен реализовать надежную защиту информации. Только комплекс мер может обеспечить безопасность требуемого уровня. Ряд принципов или комплекс мер по защите информации называется политикой безопасности. Политика задает общие правила развертывания и функционирования системы безопасности, определяет цель системы безопасности, область ее применения и ответственность пользователей.

Таким образом, для обеспечения информационной безопасности сетей и систем передачи информации необходимо сочетание методов и средств физической и технической безопасности. Среди методов и средств обеспечения технической безопасности наиболее известными являются: формирование комплекса паролей, межсетевые экраны (сетевые фильтры), виртуальные локальные сети.