| Россия, г. Москва |

Технология преобразования сетевых адресов, механизмы PAT и NAT

Механизмы PAT и NAT

У этой технологии есть множество названий – это и трансляция адрес/порта, и "проброс" портов, и перенаправление портов, и "порт-форвардинг/порт-маппинг", и сокращенные DNAT/PAT. Но с любым названием открытие портов просто необходимо для тех, кто хочет показать свой сервер из-за стены под названием NAT.

Virtual Servers

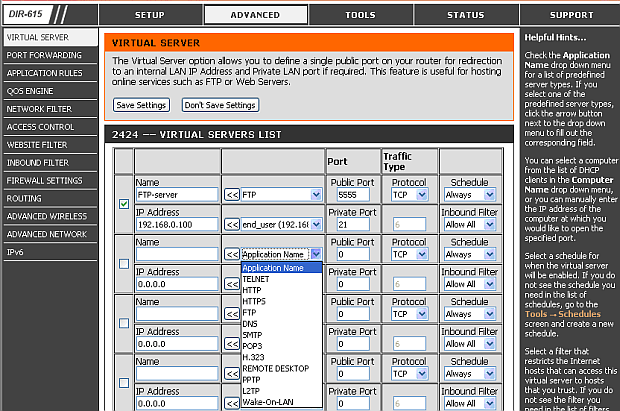

Фунция Virtual Servers в Интернет-маршрутизаторах D-Link обеспечивает перенаправление запросов пользователей из внешней сети (например, Интернета) на определенный порт маршрутизатора во внутреннюю сеть на IP-адрес сервера.

Виртуальные серверы (Virtual Servers) – это дополнительная возможность Интернет-маршрутизаторов, предназначенная для предоставления доступа пользователям из Интернета к внутренним ресурсам, например к почтовым серверам, WWW, FTP и т.д. Виртуальными они называются потому, что доступ к этим серверам происходит по внешнему (реальному) адресу маршрутизатора, но фактически обращение транслируется на заданный в настройках адрес во внутренней сети. Причем из Интернета могут обращаться к внешнему адресу для получения доступа, например, к FTP и WWW-серверам, физически же эти серверы могут быть на разных компьютерах во внутренней сети.

Сервер можно выбрать из выпадающего меню, либо прописать вручную ( рис. 7.10). Номера публичного и частного портов можно использовать либо уже известные (привязанные к определенным службам и приложениям), либо назначать в соответствии с требованиями политики сетевого администратора.

увеличить изображение

Рис. 7.10. Использование функции Virtual Server на примере маршрутизатора DIR-615

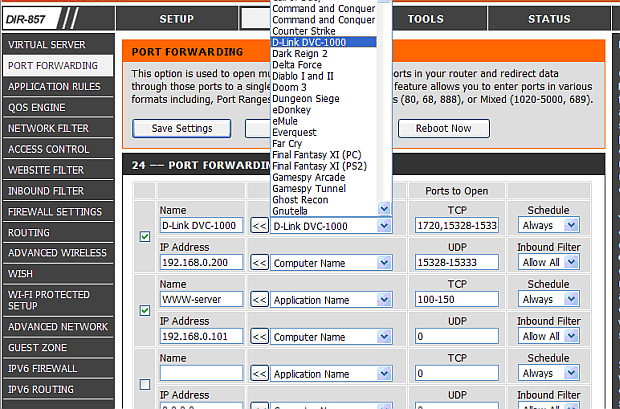

Port Forwarding

Данная функция используется для открытия нескольких портов (например: 80,68,888) или диапазона портов (например, 100-150) маршрутизатора и перенаправления данных из внешней сети через эти порты к определенному IP-адресу компьютера (сервера) во внутренней сети.

увеличить изображение

Рис. 7.11. Использование функции Port Forwarding на примере маршрутизатора DIR-857

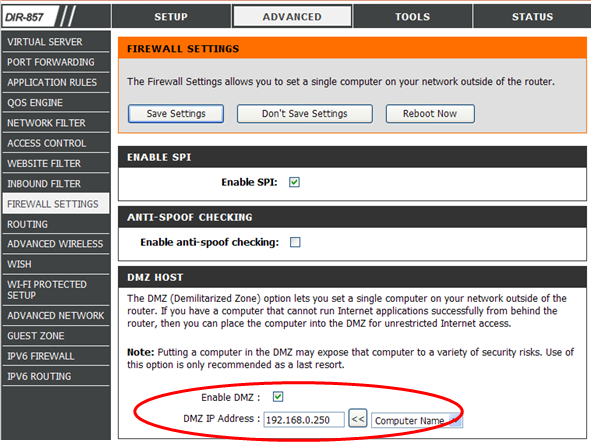

DMZ

Иногда, в случае использования домашних (SOHO) маршрутизаторов, возможность проброса портов, т.е. осуществления трансляции пришедшего из внешней сети запроса на какой-либо порт маршрутизатора на указанный хост внутренней сети, подразумевается технология DMZ.

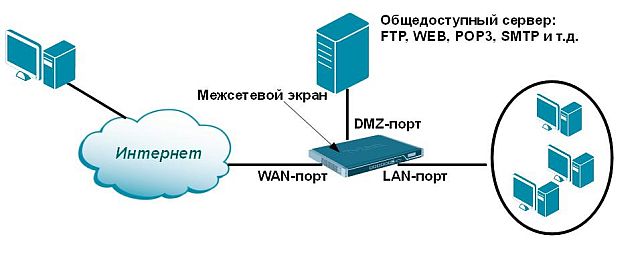

DMZ (Demilitarized Zone – демилитаризованная зона) – Технология обеспечения безопасности внутренней сети при предоставлении доступа внешних пользователей к определенным ресурсам внутренней сети (таким как почтовые, WWW-, FTP-серверы и др.). При применении данной технологии серверы, отвечающие на запросы из внешней сети, находятся в особом сегменте сети (который и называется DMZ), а доступ к основным ресурсам сети ограничен с помощью межсетевого экрана (firewall). В отличие от функции "Virtual Servers", когда отображается только один порт, в данном случае запрос извне на любой порт внешнего, например, WAN- или Internet-интерфейса отображается на такой же порт компьютера или сервера, указанного в настройках DMZ. То есть, все открытые порты на этом компьютере (сервере) доступны снаружи.

Это может создать угрозу безопасности для данного компьютера (сервера), поэтому на нем необходимо установить программный межсетевой экран для защиты от атак.

Функция DMZ в маршрутизаторах D-Link несколько отличается от аналогичной функции в аппаратном решении межсетевых экранов D-Link. В аппаратных межсетевых экранах настраивается отдельный физический порт DMZ с возможностью использования DMZ-интерфейса в правилах конфигурации. В маршрутизаторах же нет выделенного физического порта, а функция DMZ настраивается по IP-адресу хоста, находящемуся в локальной сети (LAN).

В зависимости от требований к безопасности, DMZ может организовываться одним, двумя или тремя межсетевыми экранами.

Простейшей (и наиболее распространённой) схемой является схема, в которой DMZ, внутренняя и внешняя сеть подключаются к разным портам Интернет-маршрутизатора (выступающего в роли межсетевого экрана), контролирующего соединения между сетями. Подобная схема проста в реализации, требует всего лишь одного дополнительного порта. Однако в случае взлома (или ошибки конфигурирования) маршрутизатора сеть оказывается уязвима напрямую из внешней сети.

В конфигурации с двумя межсетевыми экранами, DMZ подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети в DMZ, а второй контролирует соединения из DMZ во внутреннюю сеть. Подобная схема позволяет минимизировать последствия взлома любого из межсетевых экранов или серверов, взаимодействующих с внешней сетью – до тех пор, пока не будет взломан внутренний межсетевой экран, злоумышленник не будет иметь произвольного доступа к внутренней сети, а взлом внутреннего межсетевого экрана не возможен без взлома внешнего межсетевого экрана.

Схема с двумя межсетевыми экранами может быть организована как с общим подключением (когда между внешним и внутренним МСЭ есть соединение), так и с раздельным (когда сервера имеют два сетевых порта, один из которых связан с внешним межсетевым экраном, а второй с внутренним). В последнем случае прямое взаимодействие между внешним и внутренним межсетевыми экранами отсутствует.

Существует редкая конфигурация с тремя межсетевыми экранами. В этой конфигурации первый из них принимает на себя запросы из внешней сети, второй контролирует сетевые подключения DMZ, а третий – контролирует соединения внутренней сети. В подобной конфигурации обычно DMZ и внутренняя сеть скрываются за NAT.

Одной из ключевых особенностей DMZ является не только фильтрация трафика на внутреннем межсетевом экране, но и требование обязательной сильной криптографии при взаимодействии между активным оборудованием внутренней сети и DMZ. В частности, не должно быть ситуаций, в которых возможна обработка запроса от сервера в DMZ без авторизации. В случае если DMZ используется для обеспечения защиты информации внутри периметра от утечки информации изнутри, аналогичные требования предъявляются для обработки запросов пользователей из внутренней сети.