| Россия, Гремячево, Гремячевская СОШ, 2008 |

Механизмы защиты информации

Асимметричное шифрование

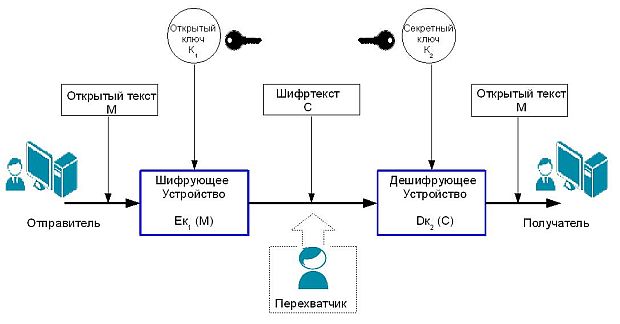

Асимметричное шифрование часто называют шифрованием с помощью открытого ключа, при котором используются разные, но взаимно дополняющие друг друга ключи и алгоритмы шифрования и расшифровки. Отношение между ключами является математическим – один ключ зашифровывает информацию, а другой ее расшифровывает.

Асимметричное шифрование – система шифрования и/или электронной цифровой подписи (ЭЦП), при которой открытый ключ передаётся по открытому (то есть незащищённому, доступному для наблюдения) каналу, и используется для проверки ЭЦП и для шифрования сообщения. Для генерации цифровой подписи и для расшифрования сообщения используется секретный ключ. Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в защищенных протоколах передачи данных TLS и его предшественнике SSL (лежащих в основе протокола HTTPS), в протоколе безопасного удаленного управления SSH. Также используется в протоколах шифрования электронной почты PGP и S/MIME.

Для того чтобы установить связь с использованием шифрования через открытый ключ, обеим сторонам нужно получить два ключа: открытый К1 и частный (секретный) К2 ( рис. 2.3). Для шифрования и расшифровки данных обе стороны будут пользоваться разными ключами.

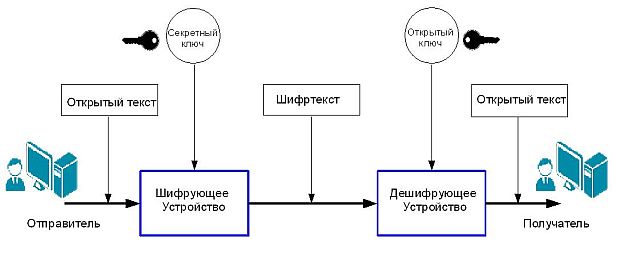

В симметричной криптосистеме секретный ключ надо передавать отправителю и получателю по защищённому схеме распространения ключей (например из рук в руки или с помощью поверенного курьера). В асимметричной криптосистеме по подобной схеме передается только открытый ключ, а частный (секретный) ключ хранится на месте его генерации (у владельца).

Механизмы генерирования пар открытых/частных ключей являются достаточно сложными, но в результате получаются пары очень больших случайных чисел, одно из которых становится открытым ключом, а другое – секретным. Генерирование таких чисел требует больших процессорных мощностей, поскольку эти числа, а также их произведения должны отвечать строгим математическим критериям. Однако этот процесс генерирования абсолютно необходим для обеспечения уникальности каждой пары открытых/частных ключей. Алгоритмы шифрования с использованием открытых ключей часто используют в приложениях, где аутентификация проводится с помощью цифровой подписи и управления ключами.

Среди наиболее известных алгоритмов открытых ключей можно назвать RSA (Rivest-Shamir-Adleman) и DSA (Digital Signature Algorithm). Криптосистема RSA стала первой системой, пригодной и для шифрования, и для цифровой подписи. Алгоритм DSA применяется для создания цифровой подписи, но не для шифрования

При использовании алгоритма RSA можно не только использовать открытый ключ для зашифрования, а секретный для расшифрования, но и наоборот: данные можно зашифровать с помощью секретного ключа, а открытый ключ применять при расшифровывании данных. Конечно, такой способ не дает возможность сохранять секреты, поскольку открытый ключ свободно доступен и любой может расшифровать информацию, но это дает способ поручиться за целостность содержимого сообщения: если открытый ключ правильно расшифровывает данные, значит, они были зашифрованы с помощью секретного ключа. Такой метод называется электронной цифровой подписью. Идея применения цифровой подписи строится на двух основных предположениях: во-первых, что секретный ключ уникален и защищен (только владелец ключа имеет к нему доступ), и, во-вторых, единственным способом поставить цифровую подпись является применение этого секретного ключа.

Если данные зашифрованы с помощью не секретного ключа отправителя, а, например, открытого ключа или какого-либо другого, то получатель, расшифровав данные с использованием открытого ключа, получит не открытый текст сообщения, а бессмыслицу.

Как правило, при создании цифровой подписи шифруется не весь открытый текст, а определенный фрагмент, так называемый дайджест сообщения (message digest), который генерируется (на основе вычислений) из исходного текста сообщения. К нему добавляется информация о том, кто подписывает документ. Получившаяся строка далее зашифровывается секретным ключом подписывающего с использованием того или иного алгоритма. Получившийся зашифрованный набор бит и представляет собой подпись.

Отправитель посылает дайджест сообщения вместе с этим сообщением. При приеме получателем производятся такие же вычисления дайджеста. Если в сообщение были внесены изменения, результат вычисления будет отличаться от полученного, что свидетельствует о том, что целостность сообщения нарушена.

Алгоритм вычисления дайджеста принимает входные данные любой длины и преобразует их, чтобы получить псевдослучайный результат фиксированной длины. Другой термин, часто использующийся для дайджеста сообщений, – это хэш.

Хэш (hash) – это результат преобразования входных данных произвольной длины в данные фиксированной длины. Функция, с помощью которой реализуется это преобразование, называется функция хэширования или хэш-функция.

В криптографии принято выделять криптографически стойкие хэш-функции, удовлетворяющие следующим условиям: во-первых, необратимость (т.е. невозможность восстановления исходного текста по результатам вычислений) и, во-вторых, стойкость к коллизиям. Коллизия – это ситуация, когда двум сообщениям соответствует один и тот же хэш. Наиболее часто в качестве алгоритма хэширования используется алгоритм MD5 (генерируется 128-битное значение) или SHA-1 (генерируется 160-битное значение).

Хэш-функции широко применяются при создании пользовательских паролей, когда строка произвольной длины (пароль) преобразуется в указанный ключ заранее заданной длины, и для проверки целостности данных, когда данные отправляются вместе с контрольным значением.

Сертификаты открытых ключей

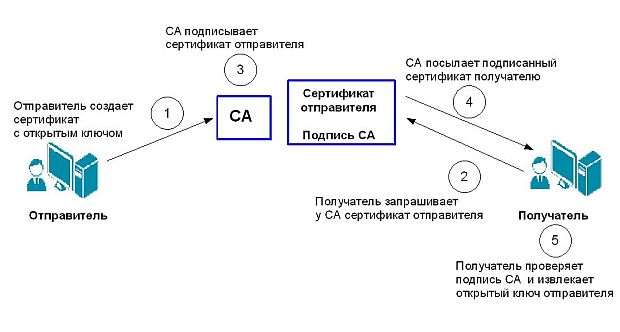

Криптография с открытым ключом предоставляет не только мощный механизм для шифрования, но и средства идентификации и аутентификации пользователей и устройств. Однако, если между отправителем и получателем нет конфиденциальной схемы передачи асимметричных ключей, то возникает серьезная опасность появления злоумышленника-посредника. Ручное распространение ключей становится непрактичным и создает бреши в системе безопасности. По этим причинам было разработано другое решение – применение сертификатов открытых ключей.

В своей основной форме сертификатом называется информационный пакет, содержащий открытый ключ, электронную подпись, подтверждающую этот ключ, и имя доверенной третьей стороны, удостоверяющей достоверность этих фактов. Третья сторона, которой доверяют пользователи и которая подтверждает идентичность пользователя и его права, называется удостоверяющим центром CA (Certificate Authority) или центром сертификации . CA создает сертификаты пользователей, включающие следующую информацию: имя пользователя (сюда же относится пароль и другие дополнительные сведения, однозначно идентифицирующие этого пользователя), открытый ключ пользователя, время действия сертификата, конкретные операции, в которых этот ключ может быть использован (идентификация, шифрование). Удостоверяющий центр полностью ответственен за аутентичность своих конечных пользователей.

Удостоверяющие центры можно разделить на 2 категории: открытые и частные. Открытые СА действуют через Интернет, предоставляя услуги сертификации всем желающим. Частные СА, как правило, принадлежат организациям или закрытым сетям и выдают сертификаты только пользователям локальных сетей.

Наиболее широко распространенным форматом сертификатов, принятым для технологии открытых ключей, является стандарт X.509 v.3, описанный в документах RFC 2459 и RFC 5280.

Надежной системой распространения открытого ключа CA является инфраструктура открытых ключей PKI (Public Key Infrastructure), которая определяет взаимодействие между конечными пользователями и доверяющими сторонами, предоставляя возможность безопасно выпускать и работать с сертификатами.

Криптографические средства широко применяются в различных программно-аппаратных элементах системы защиты информации, таких как межсетевые экраны, Интернет-маршрутизаторы, концентраторы доступа. Один из примеров реализации программно-аппаратной криптографической системы представлен комплексом "КРИПТОН" фирмы "Анкад". Программный комплекс Crypton IPMobile предназначен для организации виртуальной частной сети (VPN).

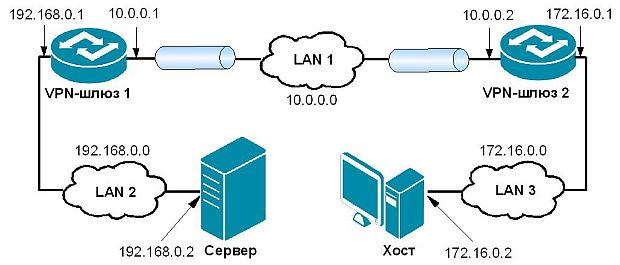

увеличить изображение

Рис. 2.6. Типичная схема организации частной виртуальной сети с использованием VPN-шлюзов

Crypton IPMobile может работать на основе концентратора доступа D-Link DSA-3110.

Программно-аппаратный комплекс Crypton-VPN DSA-3110 обладает функциональностью криптографического маршрутизатора с применением шифрования. Концентратор доступа DSA-3110 представляет собой систему обеспечения доступа к сети с использованием технологии VPN, которая интеллектуально управляет аутентификацией, авторизацией и учетом подключающихся пользователей. Это устройство обеспечивает сеть полным набором функций, включая управление учетными записями и выдачу статистики по трафику с использованием технологии NetFlow.

Безопасность сетевого доступа

Концентратор доступа DSA-3110 обеспечивает клиентским компьютерам удобный и безопасный способ предоставления доступа к сети оператора/глобальной сети. Система гарантирует, что только зарегистрированные пользователи смогут использовать ресурсы сети. Используемые технологии доступа VPN (PPTP или PPPoE) позволяют надежно авторизовать пользователей и обеспечить защищенное и безопасное подключение. Активирование режима криптографического маршрутизатора и инициализация ключей и политики осуществляется с помощью информации, записанной на сменный носитель Touch Memory (TM).

Выполнение функций AAA

DSA-3110 выполняет 3 основные функции – аутентификацию, авторизацию и учет (Authentication, Authorization and Accounting (AAA)), которые часто встречаются во многих сетевых сервисах. Примером этих сервисов является доступ в Интернет через телефонную линию, электронная коммерция, печать через Интернет. Аутентификация выполняет проверку идентичности для авторизации доступа к сетевому ресурсу. Для учета использования ресурсов выдаются данные статистики подключений и соответствующая информация о трафике с целью анализа тенденций, планирования пропускной способности, биллинга, аудита и распределения затрат.

Использование в сетях операторов

DSA-3110 также может использоваться в коммерческих сетях, предоставляя сервисы клиентам ( рис. 2.8). Для того чтобы удостовериться, что пользователь является именно тем, кем он себя заявил, необходима аутентификация. После того, как пользователь будет аутентифицирован, необходимо удостовериться, что он авторизован на выполнение тех операций, которые запрашивает. Авторизация обычно обеспечивается путем использования списков доступа или политик безопасности.

Использование в компаниях

Зачастую при предоставлении сотрудникам доступа в глобальную сеть предприятию необходимо разграничить доступ своих сотрудников к различным службам ( рис. 2.9). DSA-3110 позволяет инициировать и использовать различные гибкие правила доступа к сети оператора/глобальной сети на основании множества критериев, таких как: адрес/служба/протокол/порт. Использование режима криптомаршрутизатора базируется на статических IP-адресах клиентов. При этом DSA-3110 является аппаратным межсетевым экраном (Firewall), что позволяет организовать защиту сети предприятия от внешних атак. Так же устройство позволяет сотрудникам, находящимся за пределами компании, получить защищенный доступ в локальную сеть предприятия.