|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Лекция 15: Вопросы безопасности Windows 2000/ Windows 2003 Server

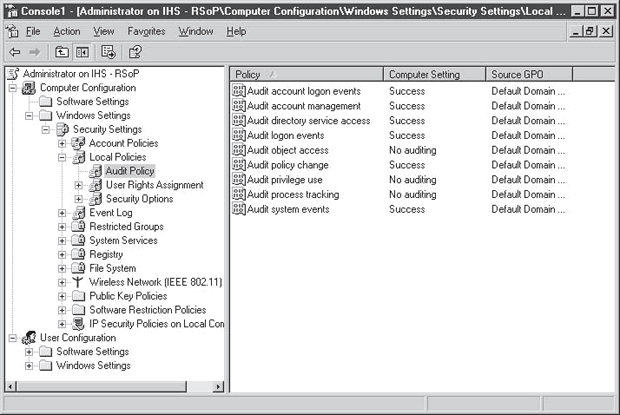

Resultant Set of Policy (RSoP). Утилита предназначена для облегчения процессов применения политик и устранения неполадок в них. Она предоставляет детальные сведения обо всех сконфигурированных параметрах политики и может помочь определить набор примененных политик и порядок, в котором они применяются. Это очень полезно, когда несколько политик применяются на различных уровнях, таких как сайт, домен и организационное подразделение (единица).

Эта утилита используется для симуляции результатов применения параметров политики, которые вы собираетесь применить к компьютеру или пользователю, а также для определения параметров текущей политики для пользователя, находящегося в данный момент в системе компьютера. На рисунке 15.20 приведен пример RSoP для политики аудита системы IHS. RSoP находится в оснастке MMC и открывается в консоли управления Microsoft (MMC), оснастке Aсtive Directory Users and Computers (Пользователи и компьютеры Aсtive Directory) или оснастке Aсtive Directory Sites and Services (Сайты и службы Aсtive Directory).

Управление пользователями и группами AD

Необходимо обеспечить правильность настроек безопасности для всех учетных записей. Это можно сделать двумя способами: посредством политики учетной записи через групповую политику в домене с рассматриваемой учетной записью или посредством отдельных ограничений в свойствах пользовательской учетной записи для конкретного объекта User (Пользователь). Политики учетных записей применяются через оснастку Local Security Policy (Локальная политика безопасности) (об этом рассказывалось выше) или через механизм Group Policy (Групповые политики) в домене, в котором находится учетная запись. Свойства учетной записи пользователя устанавливаются для пользователей в индивидуальном порядке. Так как эти параметры специфичны для каждого пользователя, у них нет ничего общего с групповой политикой или локальными параметрами безопасности; они являются атрибутами объекта User. С помощью оснастки Aсtive Directory Users and Computers (Пользователи и компьютеры Aсtive Directory) можно осуществлять администрирование пользователей домена, а посредством оснастки Local Users and Groups (Локальные пользователи и группы) - администрирование локальных пользователей.

Оснастка Aсtive Directory Users and Computers (Пользователи и компьютеры Aсtive Directory)

При создании учетных записей пользователей основной используемой утилитой администрирования является оснастка Aсtive Directory Users and Computers (Пользователи и компьютеры Aсtive Directory), предназначенная для администрирования учетных записей в рамках домена Aсtive Directory. Оснастка Aсtive Directory Users and Computers (Пользователи и компьютеры Aсtive Directory) (см. рис. 15.21) используется для управления пользователями, группами и другими элементами, такими как организационные единицы для доменов в лесу. По умолчанию оснастка запускается из меню Start/Programs/Administrative Tools (Пуск/Программы/Администрирование) на каждом контроллере домена. Эту оснастку также можно добавить в любую консоль MMC.

увеличить изображение

Рис. 15.21. Утилита Aсtive Directory Users and Computers (Пользователи и компьютеры Aсtive Directory)

Использование команды secedit для управления параметрами безопасности в Windows 2000

Данный проект предназначен для того, чтобы продемонстрировать управление большим числом параметров безопасности системы.

Шаг за шагом

- Начните с системы Windows 2000, к которой у вас есть доступ с правами администратора и на которой можно вносить изменения без влияния на рабочие приложения.

- Запустите графический пользовательский интерфейс Local Security Policy (Локальная политика безопасности) и внесите нужные изменения в параметры безопасности системы.

- Внесите изменения в политику паролей согласно нуждам организации.

- Проделайте то же самое для конфигурации аудита.

- По окончании настройки конфигурации используйте команду secedit для экспортирования политики безопасности в виде файла шаблона.

- Теперь используйте этот шаблон для анализа политики безопасности, используемой на другой системе. Проверьте результаты и выясните, можете ли вы выявить какие-либо угрозы, обусловленные изменениями, внесенными в политику.

- Если существует возможность внести изменения во вторую систему без влияния на рабочие приложения, используйте команду secedit для конфигурации политики безопасности на этой системе.

Выводы

Утилита secedit применяется для управления параметрами безопасности набора систем. Так как это средство позволяет автоматически замещать конфигурацию любой системы, можно сконструировать сценарий, выполняемый при запуске системы или через определенные промежутки времени и обновляющий конфигурацию системы. Аналогичным образом изменения могут вноситься в конфигурацию посредством обновления шаблона.

Контрольные вопросы

- Каковы различия в параметрах безопасности систем Windows 2000 и Windows NT, если они работают в одной и той же сети?

- Для чего нужен графический пользовательский интерфейс Local Security Policy (Локальная политика безопасности)?

- При каких условиях файл, защищенный EFS, будет записываться на диск в незашифрованном виде?

- К файлам, защищенным EFS, всегда имеют доступ, по крайней мере, два пользователя. Кто эти пользователи?

- Какие два изменения внесены в Windows 2000 в функционирование доверительных взаимоотношений?

- Если в конфигурации безопасности используется параметр Passwords Must Meet Complexity Requirements (Пароли должны соответствовать требованиям сложности), какие требования предъявляются ко всем паролям?

- Членом какой группы или групп должна являться учетная запись Guest (Гость)?

- Какая команда может использоваться для управления конфигурацией безопасности системы Windows 2000?

- Какие два признака могут быть обнаружены в случае проявления атаки "грубой силы", направленной на пароль?

- Признаком какой активности является большое число неудачных попыток доступа к файлам?

- Каков наиболее защищенный уровень шифрования для службы Terminal Services?

- Для чего используются политики ограничения программного обеспечения?

- Каким образом можно настроить политики ограничения программного обеспечения?

- Каково назначение групповой политики?

- Расскажите о доверительных взаимоотношениях в Aсtive Directory.