|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Управление риском

Выявление риска для организации

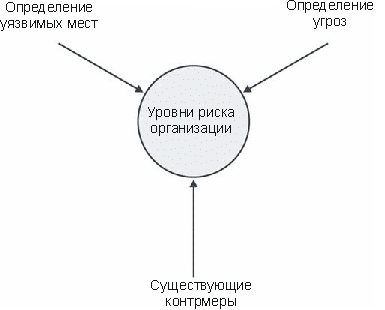

Выявление риска не является проблемой. Все, что нужно - это определить уязвимости и угрозы - и дело сделано. Возникает вопрос: как этот установленный риск соотносится с реальным риском организации? Если ответить коротко - не совсем точно. Определение риска в организации должно выполняться по ее заказу. На рисунке 7.2 показаны составные части этого процесса.

Как видно из рисунка, добавлен еще один компонент для определения риска - существующие контрмеры.

Вопрос к эксперту

Вопрос. Используются ли понятия низкого, среднего и высокого уровня риска в реально существующей программе безопасности?

Ответ. И да, и нет. Качественное измерение риска может быть использовано для классификации рисков и для определения ближайших приоритетов (например, в первую очередь следует учитывать риск высокого уровня). Однако, качественная оценка не работает, если мы начинаем задавать вопрос: "Сколько следует потратить на корректировку этого риска?" Без дополнительной информации, такой как величина издержек организации, на этот вопрос ответить не просто.

Выявление уязвимых мест

При выявлении конкретных уязвимых мест начните с определения всех точек входа организации. Другими словами, выявите точки доступа к информации (как в электронной, так и в физической форме) и к системам, находящимся в организации. Сюда включается следующее:

- соединения с интернетом;

- точки удаленного доступа;

- соединения с другими организациями;

- физический доступ в помещения организации;

- точки доступа пользователей;

- точки доступа через беспроводную сеть.

Для каждой точки необходимо произвести оценку информации и систем, затем выявить способы доступа к ним. Убедитесь, что в этот список включены все известные уязвимые места операционных систем и прикладных программ. В "Обеспечение информационной безопасности" мы рассмотрим более подробно, как произвести оценку риска. Здесь же приведена краткая методика, однако она позволяет определить главные уязвимые места организации.

Выявление реальных угроз

Определение угрозы - это всесторонняя и, в некоторых случаях, трудная задача. При попытках установления особенностей или целей угрозы очевидными кандидатами будут ваши конкуренты. Однако реальная угроза может остаться незамеченной. Как правило, существующие угрозы не проявляют себя до тех пор, пока не происходит какой-нибудь инцидент.

Направленная угроза - это сочетание известного агента, который имеет известный доступ и мотивацию, и известного события, направленного на известную цель. Например, существует затаивший злобу сотрудник (агент), стремящийся узнать о последних проектах, над которыми работает компания (мотивация). Этот работник имеет доступ к информационным системам организации (доступ) и знает, где находится эта информация (знания). Его действия направлены на конфиденциальность нового проекта, и он может попробовать получить нужные файлы (событие).

Как было сказано выше, выявление всех направленных угроз требует много времени и представляет собой довольно сложную задачу. Альтернативой этому является определение общего уровня угрозы. Предположив, что существует общий уровень угрозы в мировом масштабе, можно сделать вывод о том, что угрозу представляет каждый, кто имеет потенциальный доступ к информационным системам организации. Угроза существует, потому что человек (служащий, клиент, поставщик и т. д.) может войти в систему и использовать ее в своих интересах. Вовсе не обязательно знать о направленной или конкретной угрозе, адресованной подразделению компании.

Если предположить наличие общей угрозы (кто-то имеет доступ, знания и мотивацию совершить злоумышленные действия), то можно исследовать уязвимые места внутри организации, через которые возможно получение доступа. Каждая такая уязвимость превращается в риск, так как предполагается наличие угрозы, использующей эту уязвимость.

Исследование контрмер

Уязвимость нельзя исследовать на пустом месте. Возможные пути атак нужно рассматривать в контексте существующего окружения, и следует принимать во внимание меры компенсации, если вы уверены в том, что угроза на самом деле существует. Контрмеры включают следующее:

- межсетевые экраны;

- антивирусное программное обеспечение;

- контроль доступа;

- двухфакторную систему аутентификации;

- бейдж (идентификационную карточку);

- биометрию;

- устройства считывания смарт-карт при входе в помещения;

- охрану;

- контроль доступа к файлам;

- шифрование;

- сознательных, хорошо обученных работников;

- системы обнаружения вторжений;

- автоматизированное получение обновлений и политики управления.

Для каждой точки доступа внутри организации должна быть определена контрмера. Например, в компании имеется соединение с интернетом, что дает возможность доступа к системам организации. От такого способа доступа защищает межсетевой экран. С помощью правил, установленных на межсетевом экране, определяются внешние объекты, имеющие доступ к внутренним системам. Следовательно, снижается вероятность внешней атаки, т. к. межсетевой экран ограничивает полный доступ к уязвимым местам систем.

Выявление риска

Как только определены уязвимые места, угрозы и контрмеры, можно установить конкретный риск для данной организации. Вам просто нужно ответить на вопрос, какие действия можно выполнить через каждую точку доступа.

Для этого возьмем вероятные угрозы для каждой точки доступа (или общую угрозу) и установим возможные цели (конфиденциальность, целостность, доступность и идентифицируемость). Основываясь на возможных повреждениях, оценим для каждой точки риск (низкий, средний или высокий). Следует отметить, что одна и та же уязвимость может представлять собой различные уровни риска в зависимости от точки доступа. Например, внутренняя система имеет уязвимое место - почтовый сервер. Внешний нарушитель безопасности должен войти в систему через внешний межсетевой экран, поэтому система закрыта через эту точку доступа и нет никакого риска. Однако служащие внутри организации имеют доступ к системе, поскольку межсетевой экран является внешним. Это значит, что служащие могут воспользоваться данной уязвимостью и получить доступ к системе. Работники рассматриваются как маловероятный источник угрозы, поэтому можно установить уровень риска - средний.

И в завершении рассмотрим физический доступ к ценностям, которыми располагает организация. Предположим, мы установили, что физическая защита очень слаба, и пользователь может, не сходя с места, получить доступ к системе через локальную сеть. Управление сетью не защищает от несанкционированного входа и подключения ко внутренней сети. В таком случае вероятно, что злоумышленник, желающий причинить вред организации, способен получить доступ к сети и незаконно войти в систему. В этом случае он может воспользоваться уязвимостью почтового сервера. Этот риск классифицируется как риск высокого уровня. Физические контрмеры отсутствуют.

Высокий, средний и низкий уровень риска не отображает всю картину целиком. Демонстрация управления рисками должна показать ущерб, который может быть причинен организации в случае использования уязвимого места. Каким образом организация определяет, сколько ресурсов выделить для уменьшения риска?

Вопросы для самопроверки

- Риск - это сочетание ______________ и _______________.

- Для определения реального риска, угроз и уязвимых мест необходимо предусмотреть наличие ________________.