|

Прошел экстерном экзамен по курсу перепордготовки "Информационная безопасность". Хочу получить диплом, но не вижу где оплатить? Ну и соответственно , как с получением бумажного документа? |

Центр обеспечения безопасности (Windows Security Center) в операционной системе Windows XP SP2

4.4. Автоматическое обновление

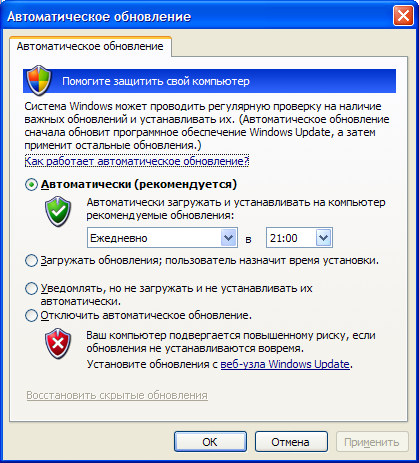

Как уже указывалось ранее, нажав кнопку в "Центре

обеспечения безопасности Windows", вы откроете окно настроек

"Автоматического обновления" (рис. 4.22).

в "Центре

обеспечения безопасности Windows", вы откроете окно настроек

"Автоматического обновления" (рис. 4.22).

Встроенная в Windows XP справочная система очень подробно описывает систему автоматического обновления. Для того чтобы воспользоваться этой справкой, щелкните по надписи "Как работает автоматическое обновление?" (см. рис. 4.22). Остановимся только на некоторых моментах.

Во-первых, необходимо различать понятия "загрузка" и "установка" обновлений. Загрузка означает процесс передачи файлов обновлений с сервера Microsoft (или с внутреннего сервера обновлений в организации) на компьютер пользователя. Установка обозначает собственно процесс инсталляции обновлений на компьютере пользователя. Возможна ситуация, когда обновления загружены на пользовательский компьютер, но еще не установлены.

Во-вторых, если вы выбрали вариант "Автоматически" (см. рис. 4.22), то обновления будут загружаться и устанавливаться в указанное вами время. Если компьютер в указанное время всегда выключен, то установка обновлений никогда не выполнится. При регистрации на компьютере пользователь с правами локального администратора может запустить установку вручную, не дожидаясь запланированного времени. При наступлении запланированного времени пользователю будет выдано соответствующее предупреждение о начале установки обновлений. Если в этот момент в системе работает администратор, у него будет возможность отложить установку до следующего запланированного времени. У других пользователей (без прав администратора) возможности отменить запланированную установку обновлений не будет [ [ 3.9 ] ].

Во всех остальных случаях (кроме варианта "отключить автоматическое обновление") уведомления о существующих обновлениях для вашего компьютера (готовых к загрузке или к установке) будут появляться только при регистрации на вашем компьютере пользователя с правами локального администратора. Таким образом, если на компьютере вы постоянно работаете с учетной записью, не входящей в группу локальных администраторов, то установка обновлений никогда не выполнится.

Описанные выше настройки автоматического обновления также доступны

для настройки через групповую политику (Конфигурация компьютера,

Административные шаблоны, Компоненты Windows, Windows Update). Кроме

того, только через групповую политику можно задать дополнительные

параметры. Например, можно указать адрес внутреннего сервера

обновлений, который централизованно получает обновления с серверов

Microsoft и отдает их внутренним компьютерам организации. В качестве

примера такого сервера можно привести Microsoft  Windows Server

Windows Server  Update Services (WSUS).

Update Services (WSUS).

4.5. Брандмауэр Windows

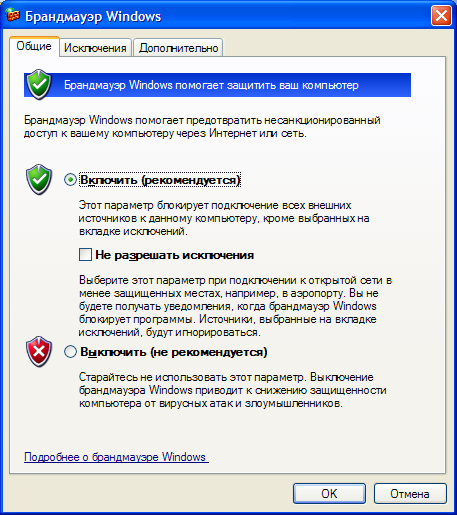

Как уже указывалось ранее, нажав кнопку в "Центре

обеспечения безопасности Windows", вы откроете окно настроек

"Брандмауэра Windows" (рис. 4.23).

в "Центре

обеспечения безопасности Windows", вы откроете окно настроек

"Брандмауэра Windows" (рис. 4.23).

Если вы щелкните по надписи "Подробнее о брандмауэре Windows" (см. рис. 4.23), то сможете прочитать краткую информацию о возможностях брандмауэра (межсетевого экрана), входящего в состав Windows XP SP2. Нет необходимости повторять эту информацию здесь.

Отметим лишь, что, в отличие от продуктов других производителей, встроенный брандмауэр Windows предназначен только для контроля входящего трафика, т.е. он защищает компьютер только от внешних вторжений. Он не контролирует исходящий трафик вашего компьютера. Таким образом, если на ваш компьютер уже попал троянский конь или вирус, которые сами устанавливают соединения с другими компьютерами, брандмауэр Windows не будет блокировать их сетевую активность.

Кроме того, по умолчанию брандмауэр защищает все сетевые соединения, и запрос входящего эха по протоколу ICMP запрещен. Это означает, что если на компьютере включен брандмауэр Windows, то проверять наличие такого компьютера в сети с помощью команды PING - бессмысленное занятие.

Очень часто в организациях, где используется программное обеспечение, требующее разрешения входящих соединений на пользовательские компьютеры, возникает необходимость открыть некоторые порты на компьютерах с установленной Windows XP SP2. Для решения этой задачи необходимо задать исключения в настройках брандмауэра Windows. Существует два способа решить эту задачу [ [ 4.5 ] ]:

- Можно задать исключение, указав программу, требующую входящие соединения. В этом случае брандмауэр сам определит, какие порты необходимо открыть, и откроет их только на время выполнения указанной программы (точнее, на время, когда программа будет прослушивать этот порт).

- Можно задать исключение, указав конкретный порт, по которому программа ожидает входящие соединения. В этом случае порт будет открыт всегда, даже когда эта программа не будет запущена. С точки зрения безопасности этот вариант менее предпочтителен.

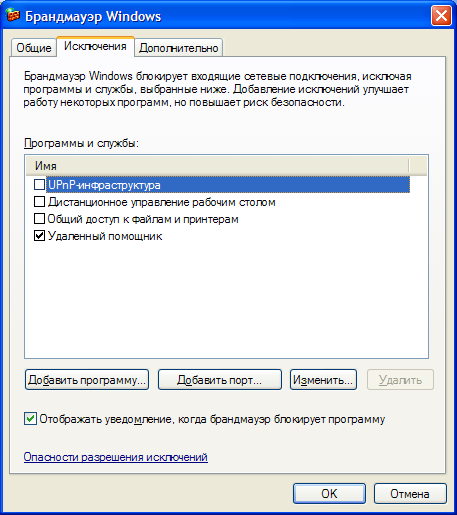

Существует несколько способов задать исключение в настройках брандмауэра Windows [ [ 4.6 ] ]. Можно воспользоваться графическим интерфейсом (рис. 4.24). Этот вариант достаточно подробно освещен в Центре справки и поддержки Windows XP SP2. Можно использовать доменную групповую политику. Этот вариант предпочтителен при большом количестве компьютеров в организации. Рассмотрим его более подробно.

Параметры Брандмауэра Windows в групповой политике размещаются в узле "Конфигурация компьютера, Административные шаблоны, Сеть, Сетевые подключения, Брандмауэр Windows".

При настройке через групповую политику вам необходимо настроить два профиля [ [ 4.6 ] ]:

- Профиль домена. Настройки этого профиля используются, когда компьютер подключен к сети, содержащей контроллер домена организации.

- Стандартный профиль. Настройки этого профиля применяются, когда компьютер не подключен к сети, содержащей контроллер домена организации. Например, если ноутбук организации используется в командировке и подсоединен к Интернету через Интернет-провайдера. В этом случае настройки брандмауэра должны быть более строгими по сравнению с настройками доменного профиля, так как компьютер подключается к публичной сети, минуя межсетевые экраны своей организации.

Рассмотрим, как задать исключения для программы и для заданного порта. В качестве конкретного примера возьмем обращение Сервера администрирования Kaspersky Administration Kit к компьютеру, на котором установлен Агент администрирования, для получения информации о состоянии антивирусной защиты (подробнее см. "Защита от вредоносного программного обеспечения на примере Windows Defender" ). В этом случае необходимо, чтобы на клиентском компьютере был открыт порт UDP 15000 или разрешен прием входящих сообщений программой "C:\Program Files\Kaspersky Lab\NetworkAgent\klnagent.exe".

4.5.1. Создание исключения для программы

Настроим параметры групповой политики так, чтобы брандмауэр всегда работал, но пропускал входящие соединения для программы "C:\Program Files\Kaspersky Lab\NetworkAgent\klnagent.exe". Укажем также, что эта программа будет принимать входящие соединения только с адреса 192.168.0.1.

Для этого необходимо изменить параметры (табл. 4.2), расположенные в узле "Конфигурация компьютера, Административные шаблоны, Сеть, Сетевые подключения, Брандмауэр Windows, Профиль домена". Параметры, не указанные в этой таблице, могут иметь состояние "Не задана".

| Параметр | Состояние |

|---|---|

| Брандмауэр Windows: Защитить все сетевые подключения | Включена |

| Брандмауэр Windows: Не разрешать исключения | Отключена |

| Брандмауэр Windows: Задать исключения для программ | Включена. %programfiles%\Kaspersky Lab\NetworkAgent\klnagent.exe:192.168.0.1:enabled:KasperskyAgent |

Формат задания исключения для программ следующий [ [ 4.6 ] ]:

где ProgramPath - путь к программе и имя файла,

Scope - один или несколько адресов, разделенных запятыми (например, "*" - все сети (кавычки не указываются); 192.168.0.1 - один адрес; 192.168.10.0/24 - подсеть; "localsubnet" - локальная подсеть),

Enabled | Disabled - состояние исключения (включено или выключено),

ApplicationName - описание исключения (текстовая строка).

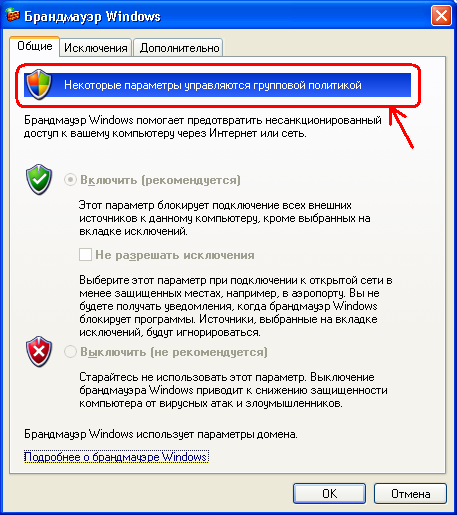

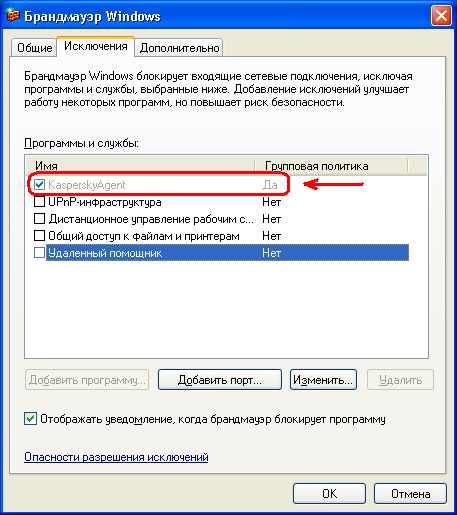

После применения этих параметров (см. табл. 4.2) окно настроек брандмауэра будет выглядеть так (рис. 4.25). Обратите внимание на надпись "Некоторые параметры управляются групповой политикой".

Как видно на рисунке, настройки брандмауэра теперь закрыты для изменения локальным пользователям (в том числе с правами администратора). На рис. 4.26 представлена закладка "Исключения", на которой отмечено значение, добавленное групповой политикой домена.

4.5.2. Создание исключения для порта

Настроим параметры групповой политики так, чтобы брандмауэр всегда работал, но пропускал входящие соединения с адреса 192.168.0.1 на порт UDP 15000.

Для этого необходимо изменить параметры (табл. 4.3), расположенные в узле "Конфигурация компьютера, Административные шаблоны, Сеть, Сетевые подключения, Брандмауэр Windows, Профиль домена". Параметры, не указанные в этой таблице, могут иметь состояние "Не задана".

| Параметр | Состояние |

|---|---|

| Брандмауэр Windows: Защитить все сетевые подключения | Включена |

| Брандмауэр Windows: Не разрешать исключения | Отключена |

| Брандмауэр Windows: Задать исключения для портов | Включена. 15000:UDP:192.168.0.1:enabled:Kaspersky Agent Port |

Формат задания исключения для программ следующий [ [ 4.6 ] ]:

где Port# -номер открываемого порта,

TCP | UDP - тип порта,

Scope - один или несколько адресов, разделенных запятыми (например, "*" - все сети (кавычки не указываются); 192.168.0.1 - один адрес; 192.168.10.0/24 - подсеть; "localsubnet" - локальная подсеть),

Enabled | Disabled - состояние исключения (включено или выключено),

PortName - описание исключения (текстовая строка).