Функции IDP, WCF, AV и технология ZoneDefense

Функции IDP, WCF, AV

По мере того, как бизнес-процессы становятся все более зависимыми от сетевой инфраструктуры, капиталовложения в решения по сетевой информационной безопасности становятся все более значимыми. D-Link представляет ряд мощных решений для защиты сетей предприятий от разнообразных угроз.

Межсетевые экраны серии NetDefend учитывают растущие требования, предъявляемые к сетевой безопасности, защите от атак хакеров, вирусных угроз и повышению конфиденциальности информации. Каждый межсетевой экран этой серии обеспечивает высокий процент возврата инвестиций, благодаря поддержке широкого набора функций, гибкой настройке и высокому уровню защиты сети.

Межсетевые экраны NetDefend обладают следующими функциональными системами:

- IDP – Система обнаружения/предотвращения атак (Intrusion Detection/Prevention Service).

- AV – Антивирусная система (Anti-Virus).

- WCF – Система фильтрации Web-контента (Web Content Filtering).

Система обнаружения и предотвращения атак (IDP)

В первой главе мы упоминали о таком явлении, как сетевая атака. Так называемый жизненный цикл сетевой атаки можно условно разделить на несколько этапов:

- анализ сети, позволяющий злоумышленнику определить потенциально уязвимые узлы в сети;

- определение используемых сервисов и приложений, используемых потенциальной "жертвой";

- из анализа используемых потенциальной "жертвой" атаки сервисов и приложений определение используемых (открытых) портов TCP / UDP;

- определение используемых операционных систем и их версий.

После анализа всей полученной информации злоумышленник может выполнять конкретные действия на наиболее уязвимые места системы.

Широко распространённые системы обнаружения вторжений IDS (Intrusion Detection System), используемые в межсетевых экранах, предназначены для обеспечения сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Как правило, механизм IDS основан на определённом шаблоне и выдаст сигнал тревоги в случае обнаружения необычного или атакующего трафика. Важно заметить, что системы подобные IDS не в состоянии остановить атаку, они лишь оповещают о ней.

Система предотвращения вторжений IPS (Intrusion Prevention Service) является системой сетевой профилактики нового поколения. Помимо возможностей IDS, в этой системе обеспечивается возможность блокировать или отбрасывать нежелательные пакеты. Тем самым предохраняя внутренние узлы информационной системы от действий вредоносного трафика.

Межсетевые экраны NetDefend используют уникальную технологию IPS – компонентные сигнатуры, которые позволяют распознавать и обеспечивать защиту как против известных, так и против неизвестных атак. В результате данные устройства помогают при атаках (реальных или потенциальных) значительно снизить влияние на такие важные аспекты, как полезная нагрузка, закрытая информация, а также предотвратить компьютерные вторжения и распространение вредоносных ПО. Встроенные базы данных сигнатур используются на основе технологии Component-based, которая эффективно предотвращает все наиболее известные виды атак. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных сайтах (например, National Vulnerability Database и BugTraq). Межсетевые экраны NetDefend обеспечивают высокую эффективность сигнатур IPS, постоянно создавая и оптимизируя сигнатуры NetDefend через D-Link Auto-Signature Sensor System. Эти сигнатуры обеспечивают высокую точность обнаружения сетевых атак при минимальном количестве ошибочных срабатываний. Сочетая в себе функции безопасности, высокой производительности и своевременного обновления сигнатур, данное решение способно остановить Интернет-угрозы прежде, чем они смогут нанести вред защищаемым узлам.

Термины IDS (Intrusion Detection System – система обнаружения вторжений), IDP (Intrusion Detection and Prevention – система обнаружения и предотвращения вторжений) и IPS (Intrusion Prevention System – система предотвращения вторжений) попеременно встречаются в материалах D-Link, но под этими терминами понимается метод IDP.

Обнаружение вторжений (Intrusion Detection)

Отличие вторжений от вирусных атак состоит в том, что вирус обычно содержится в отдельном загрузочном файле, который закачивается в систему пользователя, а вторжения проявляются, как образцы (шаблоны) вируса, нацеленные на поиск путей преодоления механизмов обеспечения безопасности. Такие угрозы встречаются довольно часто и постоянно развиваются, так как их создание может быть автоматизировано. IDP-правила системы NetDefend обеспечивают защиту от угроз такого типа.

Подсистема обнаружения и предотвращения Intrusion Detection and Prevention (IDP) системы NetDefend разработана для защиты против попыток вторжения. Контролируя сетевой трафик, проходящий через межсетевой экран, IDP определяет образцы (шаблоны) вируса, указывающие на то, что предпринято вторжение. Обнаружив вторжение один раз, NetDefendOS IDP нейтрализует все последующие вторжения этого типа и их источник (как саму атаку, так и ее источник).

Для построения эффективной и надежной IDP-системы необходимо решить следующие вопросы:

- Какой вид трафика следует анализировать?

- Что нужно искать в данном трафике?

- Какое действие должно выполняться при обнаружении вторжения?

Компоненты NetDefendOS IDP

Решение вышеперечисленных задач осуществляется за счет использования следующих механизмов:

- Администратор задает IDP-правила (IDP Rules) для определения трафика, который нужно анализировать.

- К проходящему через межсетевой экран трафику, соответствующему IDP-правилам, применяется поиск соответствия с образцом (шаблоном) вируса (Pattern Matching).

- Если NetDefendOS IDP обнаружила вторжение, то выполняется действие (Action), указанное в правиле (IDP Rule).

Правила IDP (IDP Rules)

Компоненты правил

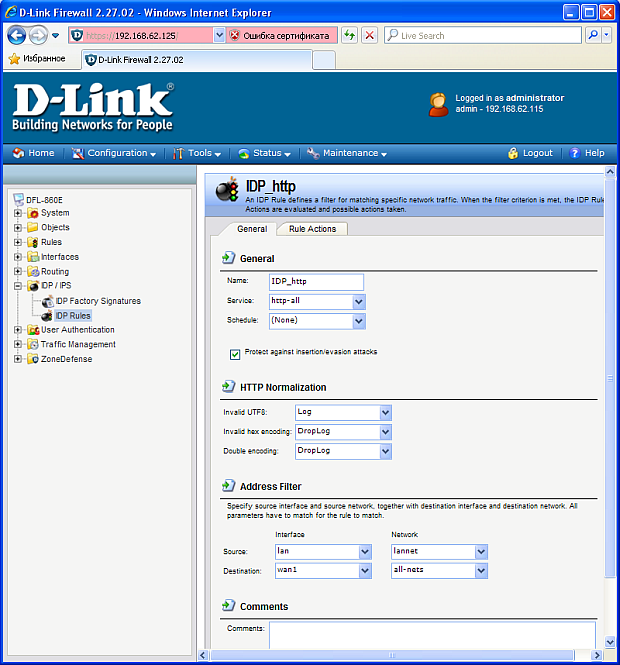

IDP-правила определяют, какой трафик или сервис нужно анализировать. Структура IDP-правил подобна структуре других политик безопасности системы NetDefendOS, например, IP-правил. IDP-правила определяют соответствие заданного интерфейса/адреса источника/получателя с объектом сервиса/протоколов. С IDP-правилами можно связать объект расписание.

ВНИМАНИЕ: IDP-правила определяют действие (Rule Action), которое следует предпринять при обнаружении вторжения во входящем трафике.

HTTP Normalization

Каждое правило IDP позволяет производить настройки процесса нормализации HTTP. Выбираются те условия, которые должны быть приняты при обнаружении IDP-несовместимости в URI (Uniform Resource Identifier – унифицированный идентификатор ресурса), встроенном в принятом запросе HTTP.

Условия URI, которые может детектировать IDP:

- Invalid UTF8 – Поиск любых недостоверных символов UTF-8 в URI.

- Invalid hex encoding – Поиск недостоверной шестнадцатеричной последовательности.

- Double encoding – Поиск любой шестнадцатеричной последовательности, которая зашифрована другой шестнадцатеричной последовательностью.

Первоначальная обработка пакета

Порядок обработки пакетов следующий:

- Входящий пакет принимается межсетевым экраном и NetDefendOS выполняет обычную проверку. Если пакет является частью нового соединения, то он проверяется IP-правилами перед прохождением к IDP-модулю. Если же пакет – часть существующего соединения, то он проходит прямо к IDP-системе. Если пакет не является частью существующего соединения или отклонен набором IP-правил, то он отбрасывается.

- Информация об источнике и получателе сравниваются с набором IDP-правил, установленных администратором. Если соответствие найдено, то пакет проходит на следующий уровень обработки IDP-правилами – Pattern Matching. Если же соответствие с заданными IDP-правилами не найдено, тогда пакет принимается и IDP-система не предпринимает никаких дальнейших действий, а пакет проверяется набором IP-правил, таких как переадресация и запись в журнал.

Проверка отброшенных пакетов

Данная опция предусмотрена в NetDefendOS IDP для просмотра вторжений во всем трафике, даже тех пакетов, которые были отклонены IP-правилами при новом соединении и пакетов, являющихся частью несуществующего соединения, что позволяет администратору обнаружить вторжение в любом трафике. Только с использованием этой опции IDP Rule Action регистрирует событие в журнале.

IDP-поиск соответствия с образцом (IDP Pattern Matching)

Сигнатуры

Для правильной идентификации вторжения IDP использует профиль признаков или образцов (шаблонов), связанных с различными типами атак. Определенные образцы вирусов и атак, известные как сигнатуры, хранятся в базе данных локальной системы NetDefendOS и используются IDP-модулем при анализе трафика. Каждая IDP-сигнатура имеет свой уникальный номер.

Приведем пример простой атаки с использованием FTP-сервера. Злоумышленник может восстановить файл пароля "passwd" от FTP-сервера, используя FTP-команду RETR passwd. Сигнатура, ищущая ASCII-текст RETR и passwd, найдет соответствие и укажет на возможное вторжение. В рассмотренном примере образец найден в открытом тексте, также соответствие с образцом определяется и при использовании двоичных данных.

Обнаружение неизвестных угроз

При создании вторжений за основу часто берется использовавшийся ранее код, что с большой скоростью порождает новые атаки. Для предотвращения атак такого типа D-Link использует метод, в котором модуль сканирует многократно используемые компоненты и сопоставляет их с образцом на соответствие.

Типы IDP сигнатур

IDP предлагает три типа сигнатур, различающиеся уровнем защиты от угроз:

- Сигнатуры предотвращения вторжений (IPS – Intrusion Protection Signatures) – сигнатуры с очень высокой точностью. Рекомендуется использование действия Protect. Эти сигнатуры могут обнаружить попытки перехвата управления и сканеры сети (типа Nmap).

- Сигнатуры обнаружения вторжения (IDS – Intrusion Detection Signatures) – способны обнаруживать события, которые могут оказаться вторжениями. Эти сигнатур менее точны, чем IPS, поэтому перед действием Protect рекомендуется использовать действие Audit .

- Политики сигнатур (Policy Signatures) – обнаруживают различные типы приложений трафика и могут использоваться для блокировки определенных приложений (например, совместный доступ к файлам или мгновенная передача сообщений).

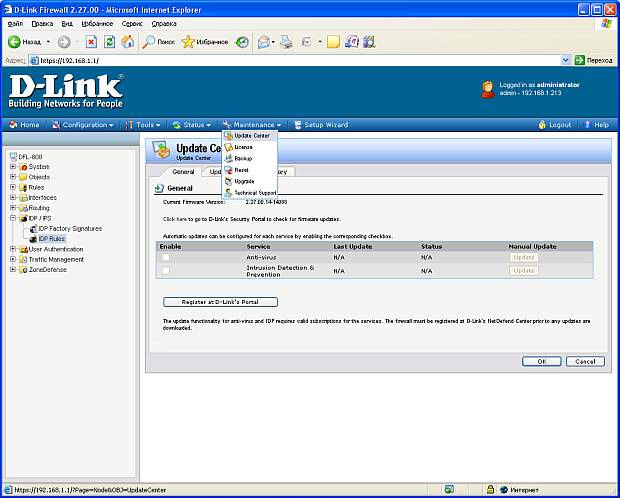

Подписка на сервис IPS

Сервис My D-Link служит платформой регистрации и управления для всех клиентов D-Link. Для получения обновлений IPS-сигнатур клиентам D-Link необходимо зарегистрировать свой межсетевой экран через NetDefend Center My D-Link (http://security.dlink.com.tw). Здесь отображается текущее состояние всех зарегистрированных продуктов, включая названия моделей, МАС-адреса, серийные номера, даты регистрации и даты окончания обслуживания IPS. Благодаря данному сервису пользователи могут легко отслеживать статус всех зарегистрированных межсетевых экранов.

При подписке предусматривается автоматическое обновление сигнатур баз данных.

Через определенный интервал времени новые сигнатуры баз данных автоматически загружаются системой NetDefendOS через HTTP-соединение с сервером D-Link, на котором представлены все новейшие сигнатуры баз данных. Если сигнатуры баз данных с сервера имеют более позднюю версию, чем текущая локальная база данных, то загружаются новые базы, которые заменяют предыдущие.

После регистрации межсетевого экрана можно активировать сервисы NetDefend. Для этого пользователю нужно ввести код активации (Maintenance ? License) для получения версии free trial на 90 дней или приобретения подписки на 12 месяцев. Для каждого сервиса NetDefend требуется свой собственный код.

Для моделей DFL-260E/860E/1660/2560 предусмотрены три опциональных (т.е. необязательных) сервиса – IPS, AV и WCF. Пользователь может приобрести в соответствии с требованиями либо один из трех сервисов, либо необходимую комбинацию.

Настройка корректного системного времени

Для автоматического обновления и корректной работы IDP-модуля необходимо установить правильное системное время. Некорректное время может привести к прерыванию автообновлений.

Обновление в HA-кластере

Обновление баз данных для двух межсетевых экранов в HA-кластере автоматически обрабатывается системой NetDefendOS. Кластер всегда состоит из активного и пассивного устройств. Только активное устройство кластера может обрабатывать и проверять загружаемые базы данных. Если новые базы данных становятся доступными, то выполняются следующие шаги:

- Активное устройство определяет, что есть новые обновления и загружает новые базы данных.

- Активное устройство автоматически выполняет реконфигурацию для обновления баз данных.

- При реконфигурации активного устройства возникает время отказа (failover) и пассивное устройство становится активным.

- После того, как обновление баз данных закончится, данное устройство также загружает файлы для обновления и выполняет реконфигурацию.

- Что, в свою очередь, вызывает время отказа второго устройства (failover) и пассивная единица становится снова активной.

После окончания выполнения этих операций базы данных межсетевых экранов кластера обновлены и устройствам присвоены их первоначальные (активный/пассивный) режимы.

Потоковое сканирование вирусов (AV)

Антивирусные модули (Antivirus, AV) предназначены для проверки сетевого трафика на вирусы, троянские и другие вредоносные программы. Как правило, встроенные в межсетевые экраны или маршрутизаторы антивирусные модули обладают следующими возможностями: блокировка, предупреждения пользователей и отчеты о зараженных объектах. Принцип работы антивирусного модуля прост и надежен – сканируется весь почтовый трафик, HTTP- и FTP-трафик, проходящий через граничный шлюз (межсетевой экран, маршрутизатор). Зараженные объекты и вредоносные программы удаляются и/или блокируются.

В отличие от системы IDP, которая настраивается для защиты от сетевых атак, антивирус NetDefendOS сконцентрирован на загрузках, выполняемых клиентами, и выступает в качестве дополнения к антивирусному ПО, установленному на клиентских компьютерах.

Межсетевые экраны NetDefend позволяют сканировать и проводить анализ файлов любого размера, используя технологию потокового сканирования. Данный метод сканирования увеличивает производительность проверки, сокращая так называемые "узкие места" в сети. Межсетевые экраны NetDefend используют сигнатуры вирусов, создаваемые и регулярно обновляемые компанией Kaspersky Labs.

Антивирусный модуль NetDefendOS обеспечивает защиту от вредоносного кода в процессе загрузки файла (по протоколам HTTP, FTP, POP3 и SMTP). Основная цель антивирусной функции заключается в том, чтобы вирусы не попали в локальную сеть через граничный шлюз. Однако, антивирусный модуль не обеспечивает вирусную защиту от потенциально опасных подключений внутри защищаемой сети (подключения USB, беспроводные подключения и т.п.).

Встроенный аппаратный ускоритель позволяет межсетевому экрану осуществлять IPS и антивирусное сканирование одновременно, не ухудшая производительность межсетевого экрана.

Активация функции AV в межсетевых экранах NetDefend достигается за счет применения сервиса ALG, связанного с тем протоколом, который подлежит сканированию. При настройке функции AV первоначально создается объект ALG, и затем данный объект применяется в наборе IP- и IDP-правил, которые определяют прохождение/запрет трафика в локальную сеть.

Фильтрация Web-содержимого (WCF)

Фильтрация Web-содержимого WCF (Web Content Filtering) помогает администраторам осуществлять мониторинг, управление и контроль использования доступа пользователей локальной сети к Интернет-ресурсам, разрешая/блокируя доступ к тем или иным Web-сайтам. Межсетевые экраны NetDefend поддерживают возможность взаимодействия с несколькими серверами глобальных индексов с миллионами URL-адресов и информацией в реальном времени о Web-сайтах.

В межсетевых экранах NetDefend предусмотрены три механизма для фильтрации Интернет-трафика:

- Статическая фильтрация содержимого, при которой администратор самостоятельно решает какой Интернет-ресурс является "хорошим" или "плохим". Этот механизм также известен как "чёрные" и "белые" списки Интернет-ресурсов (URL). Настроить URL-фильтрацию в межсетевых экранах NetDefend можно в папке ALG with AV/WCF ? http_outbound.

- Динамическая фильтрация содержимого. Применение Dynamic WCF позволяет автоматически разрешать или блокировать доступ к Web-страницам в зависимости от категории (например, новости, спорт и др.), к которой их отнесла служба автоматической классификации межсетевого экрана. При этом система NetDefendOS позволяет блокировать отдельную Web-страницу, а не весь сайт.

В межсетевых экранах D-Link NetDefend используются политики с множеством параметров, в том числе, классифицируя в реальном времени Интернет страницы более чем по 30 группам, что позволяет запретить или разрешить доступ в заданное время к Web-сайтам для любой комбинации пользователей, интерфейсов и IP-сетей.