Технологии безопасности беспроводных сетей и унифицированные решения

Стандарт IEEE 802.1x/EAP

Проблемы, с которыми столкнулись разработчики и пользователи сетей на основе стандарта IEEE 802.11, вынудили искать новые решения защиты беспроводных сетей. Были выявлены компоненты, влияющие на системы безопасности беспроводной локальной сети:

- архитектура аутентификации;

- механизм аутентификации;

- механизм обеспечения конфиденциальности и целостности данных.

Стандарт IEEE 802.1x описывает единую архитектуру контроля доступа к портам с использованием разнообразных методов аутентификации клиентов и обеспечивает аутентификацию пользователей на канальном уровне любой топологии (как проводной, так и беспроводной) семейства стандартов IEEE 802.

Алгоритм аутентификации EAP поддерживает централизованную аутентификацию элементов инфраструктуры беспроводной сети и её пользователей с возможностью динамической генерации ключей шифрования.

Аутентификация по стандарту IEEE 802.1x – это процесс, независимый от аутентификации по стандарту IEEE 802.11. При аутентификации по стандарту IEEE 802.1х используется метод установления подлинности между клиентом и сервером (например, удаленная аутентификация RADIUS), к которому подключена точка доступа. Процесс аутентификации использует идентификационную информацию, например, пароль пользователя, который не передается через беспроводную сеть. Большинство видов аутентификации IEEE 802.1х поддерживают динамические ключи для пользователя, сеанса и для усиления защиты ключа.

Аутентификация стандарта IEEE 802.1x для беспроводных сетей имеет три главных компонента:

- Беспроводной клиент (программное обеспечение клиентского устройства)

- Аутентификатор (точка доступа)

- Сервер аутентификации (RADIUS)

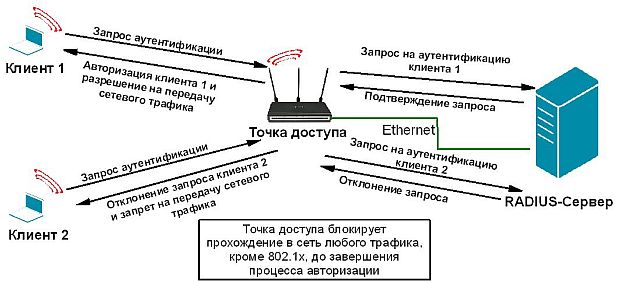

Защита аутентификации стандарта 802.1х инициирует запрос на аутентификацию от клиента беспроводной сети в точку доступа, которая устанавливает его подлинность через протокол EAP в соответствующем сервере RADIUS. Этот сервер RADIUS может выполнить аутентификацию пользователя (с помощью пароля или сертификата) или компьютера (с помощью адреса MAC). Теоретически, клиент беспроводной сети не может войти в сеть до завершения транзакции. (Не все методы аутентификации используют сервер RADIUS. Режимы WPA-PSK и WPA2-PSK используют общий пароль, который вводится в точке доступа и в устройствах, запрашивающих доступ к сети).

IEEE 802.1x предоставляет клиенту беспроводной локальной сети лишь средства передачи атрибутов серверу аутентификации и допускает использование различных методов и алгоритмов аутентификации. Задачей сервера аутентификации является поддержка требуемых политикой сетевой безопасности методов аутентификации.

Аутентификатор (точка доступа) создаёт логический порт для каждого клиента на основе его идентификатора ассоциирования. Логический порт имеет два канала для обмена данными. Неконтролируемый канал беспрепятственно пропускает трафик из беспроводного сегмента в проводной и обратно, в то время как контролируемый канал требует успешной аутентификации для беспрепятственного прохождения сетевого трафика.

Таким образом, в терминологии стандарта IEEE 802.1x точка доступа играет роль коммутатора в проводных сетях Ethernet. Очевидно, что в проводном сегменте сети, к которому подсоединена точка доступа, должен быть подключен сервер аутентификации. Его функции, как уже отмечалось ранее, обычно выполняет RADIUS-сервер, интегрированный с той или иной базой данных пользователей, в качестве которой может выступать стандартный RADIUS, LDAP или Windows Active Directory. Беспроводные шлюзы высокого класса могут реализовывать как функции аутентификатора, так и сервера аутентификации.

Клиент активизируется и ассоциируется с точкой доступа (или физически подключается к сегменту в случае проводной локальной сети). Аутентификатор распознаёт факт подключения и активизирует логический порт для клиента, сразу переводя его в состояние "неавторизован". В результате этого через клиентский порт возможен обмен лишь трафиком протокола IEEE 802.1x, для всего остального трафика порт заблокирован. Поскольку в локальных сетях IEEE 802.11 нет физических портов, то ассоциация между беспроводным клиентским устройством и точкой доступа считается сетевым портом доступа. Клиент также может (но не обязан) отправить сообщение EAP Start (начало аутентификации EAP) для запуска процесса аутентификации.

После завершения аутентификации сервер отправляет сообщение RADIUS-ACCEPT (принять) или RADIUS-REJECT (отклонить) аутентификатору. При получении сообщения RADI¬US-ACCEPT аутентификатор переводит порт клиента в состояние "авторизован", и начинается передача всего трафика пользователя.

В стандарте IEEE 802.1x аутентификация пользователей на канальном уровне выполняется по протоколу EAP. Протокол EAP подобен протоколу CHAP (Challenge Handshake Authentication Protocol – протокол взаимной аутентификации), который применяется в РРР (Point to Point Protocol – протокол соединения "точка-точка"), он предназначен для использования в локальных сетях. EAP является "обобщённым" протоколом в системе аутентификации, авторизации и учёта (authentication, authorization, and accounting, AAA), обеспечивающим работу разнообразных методов аутентификаци. AAA-клиент (сервер доступа по терминологии AAA в беспроводной сети представлен точкой доступа), поддерживающий EAP, может не понимать конкретных методов, используемых клиентом и сетью в процессе аутентификации. Сервер доступа туннелирует сообщения протокола аутентификации, которыми обмениваются клиент и сервер аутентификации. Сервер доступа интересует лишь факт начала и окончания процесса аутентификации.

Есть несколько вариантов ЕАР, спроектированных с участием различных компаний-производителей. Такое разнообразие вносит дополнительные проблемы совместимости, так что выбор подходящего оборудование и программного обеспечения для беспроводной сети становится непростой задачей. Возможные варианты EAP при конфигурировании способа аутентификации пользователей в беспроводной сети:

EAP-MD5 – это обязательный уровень ЕАР, который должен присутствовать во всех реализациях стандарта 802.1x, именно он был разработан первым. С точки зрения работы он дублирует протокол CHAP. Протокол EAP-MD5 не поддерживает динамическое распределение ключей. Кроме того, он уязвим для атаки "человек посередине" с применением фальшивой точки доступа и для атаки на сервер аутентификации, так как аутентифицируются только клиенты. И наконец, в ходе аутентификации злоумышленник может подслушать запрос и зашифрованный ответ, после чего провести атаку с известным открытым или шифрованным текстом.

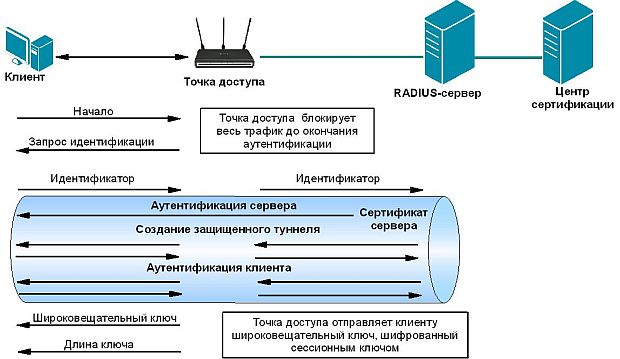

EAP-TLS (EAP-Transport Layer Security – протокол защиты транспортного уровня) поддерживает взаимную аутентификацию на базе сертификатов. EAP-TLS основан на протоколе SSLv3 и требует наличия удостоверяющего центра. Протоколы TLS и SSL используют ряд элементов инфраструктуры PKI (Public Key Infrastructure). Клиент должен иметь действующий сертификат для аутентификации по отношению к сети. AAA-сервер должен иметь действующий сертификат для аутентификации по отношению к клиенту. Центр сертификации с сопутствующей инфраструктурой управляет сертификатами субъектов PKI. Клиент и RADIUS-сервер должны поддерживать метод аутентификации EAP-TLS. Точка доступа должна поддерживать процесс аутентификации в рамках 802.1x/EAP, хотя может и не знать деталей конкретного метода аутентификации.

EAP-LEAP (Lightweight ЕАР – облегчённый EAP) был первой (и на протяжении длительного времени единственной) схемой аутентификации в стандарте IEEE 802.1x, основанной на паролях. Сервер аутентификации посылает клиенту запрос, а тот должен вернуть пароль, предварительно выполнив его свертку со строкой запроса. Будучи основан на применении паролей, EAP-LEAP аутентифицирует пользователя, а не устройство. В то же время очевидна уязвимость этого варианта для атак методом полного перебора и по словарю, не характерная для методов аутентификации с применением сертификатов.

PEAP (Protected ЕАР – защищённый EAP) и EAP-TTLS (Tunneled Transport Layer Security ЕАР – протокол защиты транспортного уровня EAP) достаточно популярны и поддерживаются производителями сетевого оборудования, в том числе D-link. Для работы EAP-TTLS требуется, чтобы был сертифицирован только сервер аутентификации, а у претендента сертификата может и не быть, так что процедура развертывания упрощается. EAP-TTLS поддерживает также ряд ранних методов аутентификации, в том числе PAP, CHAP, MS-CHAP, MS-CHAPv2 и даже EAP-MD5. Чтобы обеспечить безопасность при использовании этих методов, EAP-TTLS создает зашифрованный по протоколу TLS туннель, внутри которого эти протоколы и работают. Протокол РЕАР очень похож на EAP-TTLS, только он не поддерживает методы аутентификации типа РАР и CHAP. Вместо них поддерживаются протоколы PEAP-MS-CHAPv2 и PEAP-EAP-TLS, работающие внутри безопасного туннеля. Поддержка РЕАР реализована в пакете программ точек доступа D-link и хорошо реализована в наиболее популярных операционных системах персональных компьютеров. В общем виде схема обмена РЕАР выглядит следующим образом:

Еще два варианта ЕАР – это EAP-SIM и ЕАР-АКА для аутентификации на базе SIM и USIM (Universal Subscriber Identity Modules). В основном они предназначены для аутентификации в сетях GSM, а не в беспроводных сетях IEEE 802.11. Тем не менее, протокол EAP-SIM поддерживается точками доступа и клиентскими устройствами некоторых производителей.

Развертывание беспроводных виртуальных сетей

Подробнее технология VPN рассмотрена в разделе "Виртуальные частные сети (VPN)". Здесь мы рассмотрим ситуации, возможные в беспроводных сетях.

Виртуальная частная сеть (VPN) – это метод, позволяющий воспользоваться сетевой инфраструктурой общего пользования, например сетью Интернет, для предоставления удаленным офисам или отдельным пользователям безопасного доступа к локальной сети организации. Поскольку беспроводные сети 802.11 работают в нелицензируемом диапазоне частот и легкодоступны для случайного или злонамеренного прослушивания, то именно в них развертывание и обслуживание VPN приобретает особую важность, если необходимо обеспечить высокий уровень защиты информации.

Защищать нужно как соединения между хостами в беспроводной локальной сети, так и двухточечные каналы между беспроводными мостами. Для обеспечения безопасности особо секретных данных нельзя полагаться на какой-то один механизм или на защиту лишь одного уровня сети. В случае двухточечных каналов проще и экономичнее развернуть VPN, покрывающую две сети, чем реализовывать защиту на базе стандарта IEEE 802.11i включающую RADIUS-сервер и базу данных о пользователях.

VPN и технологии безопасности беспроводных сетей не конкурируют, а дополняют друг друга. VPN работает поверх разделяемых сетей общего пользования, обеспечивая в то же время конфиденциальность за счет специальных мер безопасности и применения туннельных протоколов, таких как туннельный протокол на канальном уровне (Layer Two Tunneling Protocol, L2TP). Смысл их в том, что, осуществляя шифрование данных на отправляющем конце и дешифрирование на принимающем, протокол организует туннель, в который не могут проникнуть данные, незашифрованные должным образом. Дополнительную безопасность может обеспечить шифрование не только самих данных, но и сетевых адресов отправителя и получателя. Беспроводную локальную сеть можно сравнить с разделяемой сетью общего пользования, а в некоторых случаях она таковой и является (например, хот-споты).

VPN-сеть не является устойчивой к DoS- или DDoS-атакам и не может гарантировать доступность на физическом уровне просто в силу своей виртуальной природы и зависимости от нижележащих протоколов.

Две наиболее важные особенности VPN, особенно в беспроводных средах, где имеется лишь ограниченный контроль над распространением сигнала – это целостность и, что еще более существенно, конфиденциальность данных. Предположим ситуацию, когда злоумышленнику удалось преодолеть шифрование по протоколу WEP и подключиться к беспроводной локальной сети. Если VPN отсутствует, то он сможет прослушивать данные и вмешиваться в работу сети. Но если пакеты аутентифицированы, то атака "человек посередине" становится практически бесполезной, хотя перехватить данные по-прежнему легко. Включение в VPN элемента шифрования уменьшает негативные последствия перехвата данных. VPN обеспечивает не столько полную изоляцию всех сетевых взаимодействий, сколько осуществление таких взаимодействий в более контролируемых условиях с четко определенными группами допущенных участников.

Системы обнаружения вторжения в беспроводных сетях

Системы обнаружения вторжения (Intrusion Detection System, IDS) – это устройства, с помощью которых можно выявлять и своевременно предотвращать вторжения в вычислительные сети. Они делятся на два вида: на базе сети и на базе узла.

Сетевые системы (Network Intrusion Detection Systems, NIDS) анализируют трафик с целью обнаружения известных атак на основании имеющихся у них наборов правил (экспертные системы). Подмножеством сетевых систем обнаружения вторжений являются системы для наблюдения только за одним узлом сети (Network Node IDS).

Другой вид систем обнаружения вторжений представляют системы на базе узла (Host Intrusion Detection Systems, HIDS). Они устанавливаются непосредственно на узлах и осуществляют наблюдение за целостностью файловой системы, системных журналов и т.д.

NIDS делятся в свою очередь на две большие категории: на основе сигнатур и на основе базы знаний. Сигнатурные IDS наиболее распространены. В таких системах события, происходящие в сети, сравниваются с признаками известных атак, которые и называются сигнатурами. Базы данных, содержащие сигнатуры, необходимо надежно защищать и часто обновлять. IDS на основе базы знаний следят за сетью, собирают статистику о её поведении в нормальных условиях, обнаруживают различные отклонения и помечают их как подозрительные. Поэтому такие IDS еще называют основанными на поведении или статистическими.

Для эффективной работы статистической IDS необходимо иметь надежную информацию о том, как ведет себя сеть в нормальных условиях, так называемую точку отсчета. Хотя такую IDS обмануть сложнее, но и у нее есть свои проблемы: ложные срабатывания и трудности при обнаружении некоторых видов коммуникаций по скрытому каналу. Ложные срабатывания особенно вероятны в беспроводных сетях из-за нестабильности передающей среды. Кроме того, атаки, проведенные на ранних стадиях периода фиксации точки отсчета, могут исказить процедуру обучения статистической IDS.

Хорошая IDS для беспроводной сети должна быть одновременно сигнатурной и статистической. Некоторые инструменты для проведения атак на беспроводные сети имеют четко выраженные сигнатуры. Если они обнаруживаются в базе данных, то можно поднимать тревогу. С другой стороны, у многих атак очевидных сигнатур нет, зато они вызывают отклонения от нормальной работы сети на нижних уровнях стека протоколов. Отклонение может быть неощутимым (например, несколько пришедших не по порядку фреймов) или сразу заметным (выросшая в несколько раз нагрузка). Обнаружение таких аномалий – это непростая задача, поскольку не существует двух одинаковых беспроводных сетей. То же относится и к проводным локальным сетям, но там хотя бы нет радиопомех, отражения, рефракции и рассеивания сигнала. Поэтому эффективное применение IDS в беспроводных сетях возможно только после длительного периода детального исследования сети. При разворачивании системы необходимо четко понимать, что, как и зачем нужно анализировать и постараться ответить на эти вопросы, чтобы сконструировать необходимую систему IDS.

Только собрав значительный объем статистических данных о работе конкретной сети, можно решить, что является аномальным поведением, а что – нет, и идентифицировать проблемы со связью, ошибки пользователей и атаки. Многократные запросы на аутентификацию по протоколу IEEE 802.1x/LEAP могут свидетельствовать о попытке атаки методом полного перебора. Но это может объясняться и тем, что пользователь забыл свой пароль или работой плохо написанного клиентского приложения, которое продолжает попытки войти в сеть, пока не будет введен правильный пароль. Увеличение числа фреймов-маяков может быть признаком DoS-атаки или присутствия в сети фальшивой точки доступа, но не исключено, что все дело в неисправной или неправильно сконфигурированной законной точке доступа. События, фиксируемые IDS на верхних уровнях стека протоколов, например большое число фрагментированных пакетов или запросов TCP SYN, может указывать на сканирование портов или DoS-атаку, но, возможно, это просто результат плохой связи на физическом уровне.

Таким образом, любое событие требует тщательного исследования и анализа.