|

В материале Триада безопасной ИТ-инфраструктуры – Конфиденциальность, Целостность в качестве основных технологий обеспечения отказоустойчивости для данных указаны Защита с помощью RAID. Шифрование данных и управление ключом. Стратегии создания копий и восстановления. Каким образом шифрование обеспечивает отказоустойчивость? |

Политики без проверки состояния

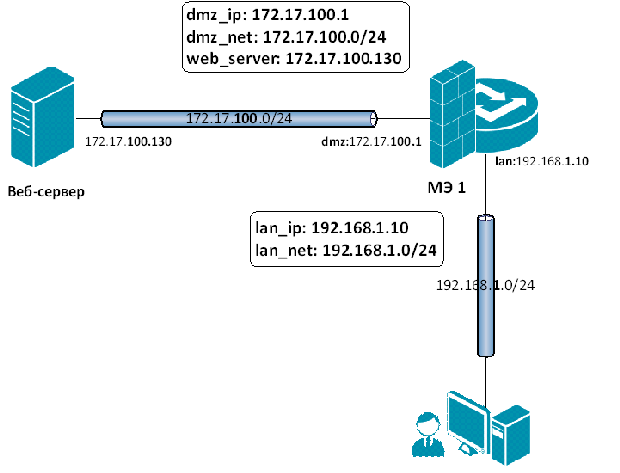

Цель

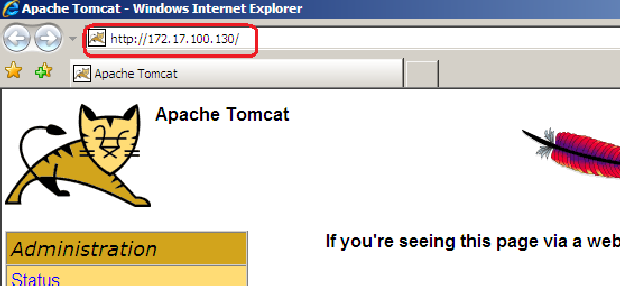

Создать политику без проверки состояния, которая должна разрешать http-трафик из локальной сети 192.168.1.0/24 к веб-серверу, расположенному в DMZ и имеющему IP-адрес 172.17.100.130.

Топология сети

Описание практической работы

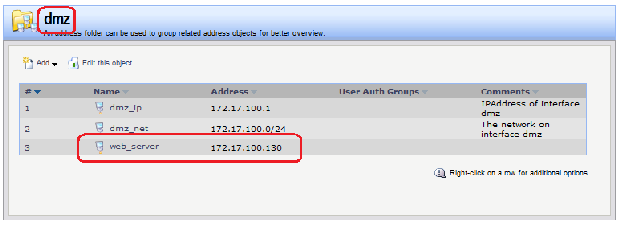

Объекты Адресной Книги

В адресную книгу следует добавить объект, указывающий IP-адрес веб-сервера.

Веб-интерфейс:

Object ->Address Book -> dmz

Командная строка:

cc Address AddressFolder dmz

add IP4Address web_server Address=172.17.100.130

Правила фильтрования

Правила без проверки состояния будем создавать на межсетевом экране 1 (МЭ 1).

-

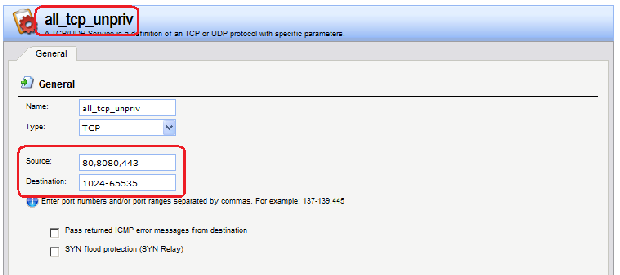

Создаем сервис, в котором в качестве портов отправителя указаны все необходимые порты НТТР, а в качестве портов получателя указаны все непривилегированные порты (так называемые порты с "большими" номерами).

Веб-интерфейс:

Object -> Services -> Add

Командная строка:

add Service ServiceTCPUDP all_tcp_unpriv DestinationPorts=1024-65535 SourcePorts=80,8080,443

-

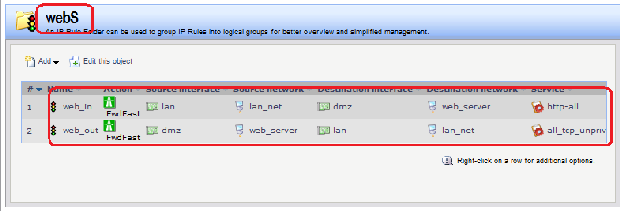

Создаем два правила фильтрования с действием FwdFast. В первом правиле в качестве сервиса указываем стандартный сервис http-all, в котором в качестве портов отправителя указаны все порты с непривилегированными ("большими") номерами, а в качестве портов получателя указаны порты, необходимые веб-серверу. Во втором правиле в качестве сервиса указываем созданный в п.1 сервис. Для входящего трафика (web_in) открыты только порты, необходимые для протокола http. Для исходящего трафика (web_out) открыты все непривилегированные порты, так как на стороне клиента порт может быть любой.

Веб-интерфейс:

Rules -> IP Rules -> Add -> IP Rule Folder

Name webS

Rules -> IP Rules -> webS -> Add

Командная строка:

add IPRuleFolderName=webS

cc IPRuleFolder <N folder>

add IPRule Action=FwdFast SourceInterface=lan SourceNetwork= lan/lan_net DestinationInterface=dmz DestinationNetwork= dmz/web_server Service=http-all Name=web_in

add IPRule Action=FwdFast SourceInterface=dmz SourceNetwork=dmz/web_server DestinationInterface=lan DestinationNetwork=lan/lan_net Service=all_tcp_unpriv Name=web_out

Статическая маршрутизация

Правила маршрутизации созданы автоматически при определении параметров Ethernet-интерфейсов.

Проверка конфигурации

-

Используем браузер, в качестве адреса указываем IP-адрес.

-

Проверяем, что таблица состояний для интерфейса dmz пустая.