Domino как источник сертификатов

Запрос и установка сертификата сервера

Это также называется созданием и конфигурированием базы данных Domino Server Certificate Administration.

Чтобы активизировать использование SSL на сервере, мы должны иметь доступ к файлу кольца для ключей, содержащему сертифицированный общий ключ сервера, личный ключ и один или несколько сертификатов, помеченных как "доверенные корневые сертификаты", которые были выпущены источниками сертификатов, одобривших общий ключ сервера. Позже это позволит устанавливать доверительные отношения при помощи SSL-сертификатов между браузерами и серверами и между серверами.

База данных Domino Server Certificate Administration необходима для управления сертификатами сервера, независимо от того, используете ли вы источник сертификатов Domino (как в нашем примере) или внешний источник сертификатов. Прежде чем посылать запрос на получение сертификата, вы должны создать эту базу данных.

Шаг 1: создание базы данных Server Certificate Administration

Выберите пункт меню File (Файл)  Database (База данных)

Database (База данных)  New (Новая).

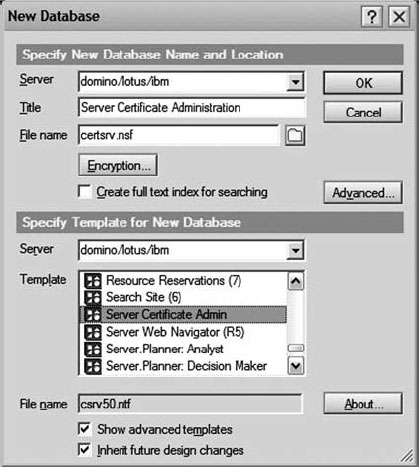

Откроется диалоговое окно New Database (Новая база данных), как показано на рис. С.5.

Введите информацию, приведенную в примере (это всего лишь пример; вы можете

вводить информацию, более соответствующую вашим настройкам). Обратите внимание,

что для доступа к шаблону Server Certificate Administration потребуется

отобразить пункт Advanced Templates (Дополнительные шаблоны).

New (Новая).

Откроется диалоговое окно New Database (Новая база данных), как показано на рис. С.5.

Введите информацию, приведенную в примере (это всего лишь пример; вы можете

вводить информацию, более соответствующую вашим настройкам). Обратите внимание,

что для доступа к шаблону Server Certificate Administration потребуется

отобразить пункт Advanced Templates (Дополнительные шаблоны).

Выйдите из базы данных и убедитесь, что используемая учетная запись представлена в ACL и для нее назначена роль [CAPrivilegedUser].

Шаг 2: создание кольца для ключей и сертификата источника сертификатов

Вернитесь к базе данных Domino Certificate Authority. Прежде чем мы выполним необходимые шаги, отметьте, что шаг 4, "Создание кольца для ключей и сертификата сервера" (см. выше) предназначен только для примера, когда необходим только "самоподписанный" сертификат сервера (без подписи известного источника сертификатов). Поскольку мы можем пожелать использовать клиентские сертификаты для аутентификации, данный вариант нам не подходит. Кроме того, такой вариант предназначен только для тестов (с применением SSLv2) и его не следует использовать в рабочей среде.

Здесь мы выполним из меню базы данных Server Certificate Administration следующие 4 шага:

- Создание кольца для ключей. Будет создан файл кольца для ключей сервера, плюс "секретный" файл (с расширением .sth) для хранения пароля кольца для ключей.

- Создание запроса на получение сертификата. Будет создана пара ключей (общий и личный), и публичный ключ будет выведен на экран в формате PKCS-12, чтобы его можно было вставить в Web-браузер и отправить на одобрение источником сертификатов.

- Установка сертификата от источника сертификатов [помеченного как "доверенный корневой" (trusted root)], в кольцо для ключей. Это необходимо для установки "цепи" сертификатов от корневого доверенного сертификата, выпущенного источником сертификатов, к сертификату сервера. Сделайте это до установки сертификата сервера в файл кольца для ключей.

- Установка сертификата в кольцо для ключей. После того как запрос на получение сертификата (п. 2) будет одобрен, он вставляется в браузер и добавляется в файл кольца для ключей сервера.

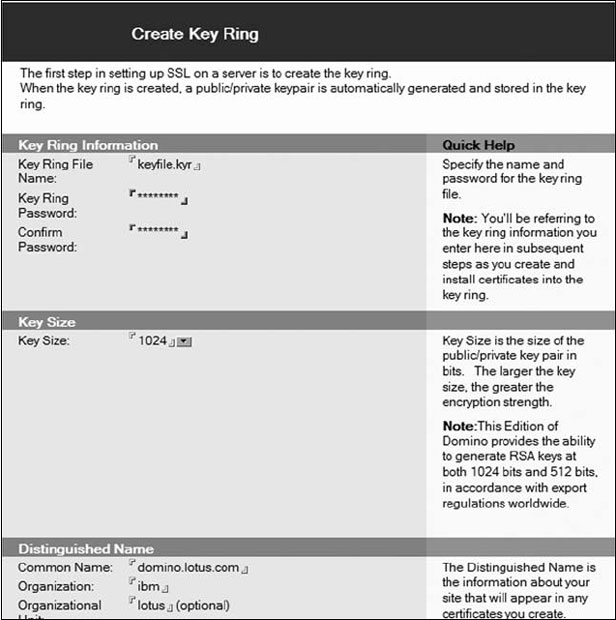

Выберите пункт 1, Create Key Ring (Создать кольцо для ключей), в главном меню базы данных Server Certificate Administration. Откроется форма Create Key Ring (Создание кольца для ключей), (рис. С.6). Введите информацию, показанную на данном рисунке.

Обратите внимание, что если в поле Key Ring File Name (Имя файла кольца для

ключей) указано значение, отличное от keyring.kyr, необходимо изменить данное

имя в документе Server [Закладка Ports (Порты)  Internet Ports (Интернет-порты)].

Это объясняется тем, что в документе Server также по умолчанию указано имя

keyring.kyr.

Internet Ports (Интернет-порты)].

Это объясняется тем, что в документе Server также по умолчанию указано имя

keyring.kyr.

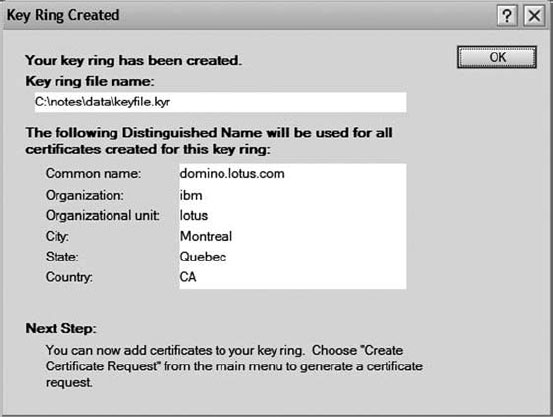

Нажмите Create Key Ring (Создать кольцо для ключей). Файл кольца для ключей с парой общий/личный ключ будет создан на локальном жестком диске рабочей станции, с которой был отправлен запрос, а не yf целевом сервере. Откроется диалоговое окно подтверждения, сходное с приведенным на рис. С.7.

Теперь в файле кольца для ключей у нас есть пара общий/личный ключ. Поскольку общий ключ не подписан, следующим шагом будет отправка запроса на сертификацию общего ключа источнику сертификатов. (Личный ключ никогда не покидает файл кольца для ключей.)

Шаг 3: запрос сертификата сервера у источника сертификатов

Выполните следующие шаги:

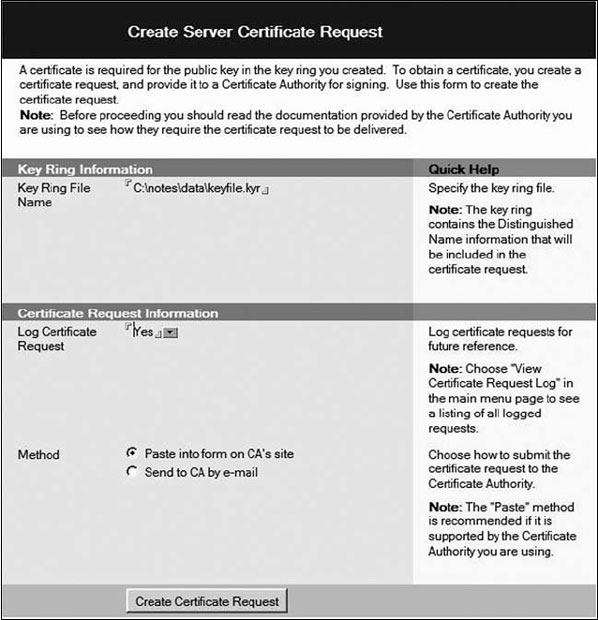

- Выберите пункт 2, Create Certificate Request (Создание запроса на получение

сертификата). Откроется форма Create Server Certificate Request (Создание запроса

для получения сертификата сервера), показанная на рис. С.8.

Введите следующую информацию:

- Key Ring File Name (Имя файла кольца для ключей): c:\notes\data\keyfile.kyr. Убедитесь, что файл кольца для ключей указан верно. По умолчанию это будет только что созданный файл кольца для ключей, но вы, при желании, можете заменить его другим.

- Log Certificate Request (Занести запрос сертификата в журнал): Yes. Если указано значение Yes, то копия запроса сохраняется в базе данных Server Certificate Administration для последующих просмотров.

- Method (Метод): Paste into form on CA's site (Вставить в форму на сайте CA). Вы можете выбрать вариант, связанный со вставкой общего ключа SSL в форму на сайте СА или связанный с отправкой его по почте на сайт СА. На большинстве сайтов предпочитают использовать вставку в форму.

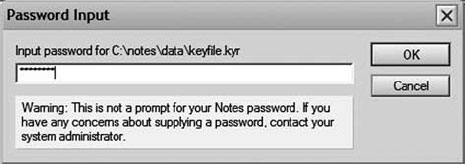

- Нажмите Create Certificate Request (Создать запрос сертификата). Появится диалоговое окно с предложением ввести пароль к кольцу для ключей сервера, как показано на рис. С.9.

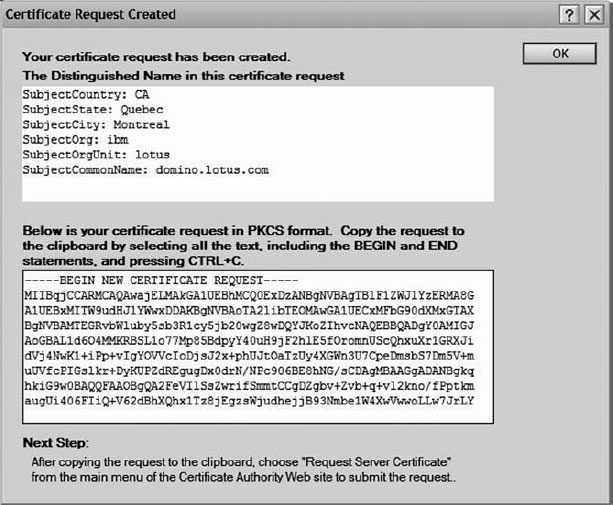

- В ответ на приглашение введите пароль доступа к файлу кольца для ключей сервера и нажмите OK. Появится диалоговое окно подтверждения, показанное на рис. С.10.

- В диалоговом окне Certificate Request Created (Запрос на получение сертификата создан) выделите весь текст в нижней панели и скопируйте его в буфер обмена (чтобы захватить весь текст, вам, возможно, понадобится прокрутить окно вниз). Обращаем внимание на то, что хорошей практикой является вставка этого текста в приложение "Блокнот" на тот случай, если между этим и следующим шагами буфер обмена потребуется для чего-то иного. Кроме того, чтобы запрос был правильным, обязательно включайте в него строки BEGIN NEW CERTIFICATE REQUEST и END NEW CERTIFICATE REQUEST. Теперь вы можете запросить новый сертификат у источника сертификатов, что можно сделать при помощи Web-браузера.

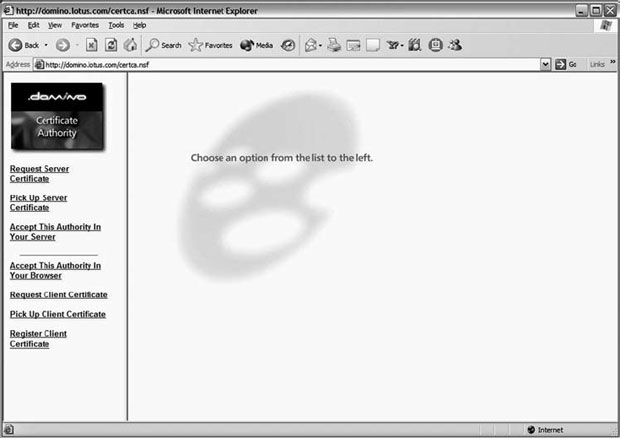

- В Web-браузере перейдите к базе данных Domino Certificate Authority (CERTCA. NSF, это имя мы дали этой базе ранее), для чего введите URL соответствующего сервера и имя файла СА (например, http://domino.lotus.com/certca.nsf). Откроется навигатор Domino CA, показанный на рис. С.11.

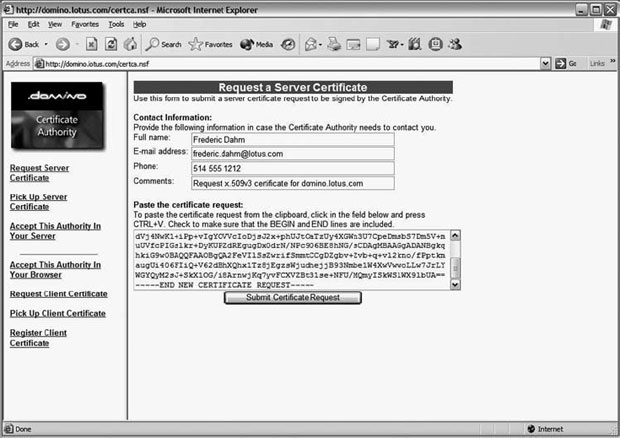

- Выберите пункт Request Server Certificate (Запросить сертификат сервера) в меню слева. Откроется форма Request a Server Certificate (Запрос сертификата сервера), как показано на рис. С.12. Введите информацию так, как показано в приведенной форме.

- После ввода информации нажмите кнопку Submit Certificate Request (Отправить запрос сертификата). Появится окно подтверждения отправки запроса, показанное на рис. С.13.

Теперь мы готовы к тому, чтобы ввести сертификат, полученный от источника сертификатов, в кольцо для ключей сервера.