|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Методы хакеров

Выявление методов ненаправленных хакерских атак

Хакеры, использующие методы ненаправленных атак, не ищут определенную информацию или организацию: им для взлома подходит любая система. Их уровень квалификации колеблется от очень низкого до самого высокого, а в качестве мотива выступает, прежде всего, желание привлечь к себе внимание взломом какой-нибудь системы. Вероятно, присутствует и жажда наживы, но что они пытаются приобрести таким образом - остается загадкой.

Объекты атак

Хакеры, использующие методы ненаправленных атак, отыскивают любую систему, какую получится найти. Обычно у них нет определенной цели. Иногда для поиска выбирается сеть или доменное имя, но этот выбор, как правило, случаен. Объектом атаки может стать любая организация, к беспроводной сети которой смог подключиться хакер.

Предварительное исследование

Хакер по-разному проводит предварительное исследование. Некоторые начинают атаку сразу же, без всякой "разведки" и точного определения цели, если находят систему, подключенную к сети. После проведения предварительного зондирования атака обычно выполняется со взломанных систем, чтобы хакер мог "замести следы".

Предварительное исследование через интернет

Чаще всего хакеры выполняют скрытое сканирование диапазона адресов, называемое половинным IP-сканированием. С его помощью выявляются системы, находящиеся в данном диапазоне, и службы, доступные в этих системах. При скрытом сканировании выполняется также развернутая отправка пинг-запросов в этом диапазоне адресов, т. е. отправка пинг-запроса по каждому адресу и просмотр полученных ответов.

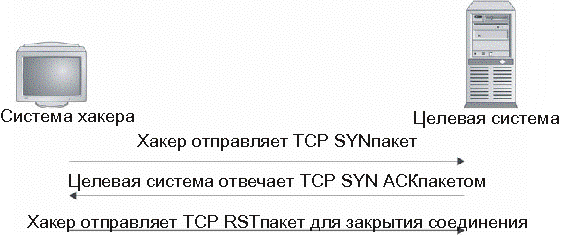

При выполнении скрытого сканирования хакер обычно отправляет TCP SYN-пакет по IP-адресу и ждет TCP SYN АСК-ответ. При получении ответа он посылает TCP RST-пакет для сброса соединения прежде, чем оно закроется (рис. 3.8). Во многих случаях это позволяет скрыть попытки проникновения от службы регистрации событий целевой системы.

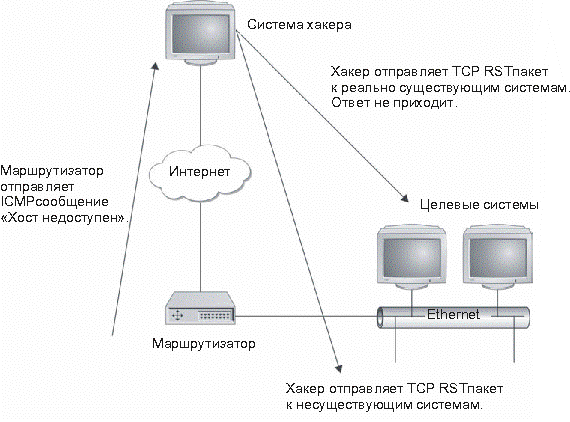

Разновидностью скрытого сканирования является сканирование со сбросом соединения (reset scan), при котором хакер посылает TCP RST-пакет по IP-адресу. Обычно этот пакет не вызывает никаких действий на системе-получателе, и на него не приходит ответ. Однако если указанная система не существует, то маршрутизатор сети, которой принадлежит адрес получателя, ответит ICMP-сообщением: "Хост недоступен" (рис. 3.9). Имеются другие способы сканирования, дающие схожий результат. Следует заметить, что сканирование со сбросом соединения выявляет системы, находящиеся в сети, но не позволяет определить выполняемые на них службы, как это делает скрытое сканирование.

Примечание

Существуют способы скрытого сканирования, позволяющие определить открытые порты. Обычно они выполняются посредством передачи трафика к определенным портам. Если порт закрыт, он ответит RST-пакетом, в противном случае ответа получено не будет.

Иногда хакер выполняет предварительное исследование в несколько этапов. Сначала он выбирает имя домена (обычно произвольно) и начинает зонную передачу DNS, направленную к этому домену. Зонная передача регистрирует все системы и IP-адреса домена, известные DNS. Получив этот список, хакер запускает инструментальные средства типа Queso или Nmap для определения операционной системы потенциального объекта атаки. Скрытое сканирование выявит службы, выполняющиеся в системе, и эти данные используются для реальных атак.

Предварительное исследование по телефону

Предварительное исследование не ограничивается сбором интернет-адресов. Wardialing ("разведка по телефону") - еще один метод, используемый хакерами для выявления потенциальных жертв и определения систем, имеющих модем и отвечающих на входящие звонки. С помощью компьютера хакер в течение одной ночи производит дозвон по тысячам телефонных номеров, найденных в модемной линии. Современные программные средства способны различить модем и факс. После выявления ответивших модемов хакер обращается к каждому из них, определяя работающие программы. С помощью программы PC Anywhere (весьма привлекательной для злоумышленников) хакер захватывает управление ответившим компьютером.

Предварительное исследование через беспроводные сети

Быстрое распространение беспроводных сетей в организациях и у домашних пользователей также позволяет произвести хакерскую "разведку". Новый термин "wardriving" ("разведка на автомобиле") означает, что хакер разъезжает по городу с компьютером и адаптером беспроводной сети, выявляя точки входа беспроводных сетей. При этом используется устройство типа GPS (Global Positioning System - глобальная система навигации и определения положения) для записи координат таких точек. Иногда подобная разведка выполняется вместе с "warchalking". Хакер ориентируется по меловым отметкам на тротуарах или стенах зданий, показывающих, что в этом месте находится открытая беспроводная сеть.

После выявления беспроводной сети хакер воспользуется выходом в интернет для атаки других сайтов. Такой способ атаки отлично маскирует хакера, ведь ложный след ведет к беспроводной сети организации. Даже в случае обнаружения присутствия хакера выяснить его реальное место расположения очень трудно.

Методы атак

В общем случае хакер, использующий методы ненаправленных атак, имеет в своем распоряжении один или несколько (не очень много) эксплойтов. С помощью предварительной разведки он постарается найти системы, уязвимые к этим эксплойтам. Большинство хакеров, отыскав систему, попробуют взломать ее "в один прием". Более продвинутые взломщики с помощью специальных средств сканирования находят несколько уязвимых систем, а затем создают сценарии атаки, направленной против всех систем одновременно.