|

|

Формирование требований по защите информации на объектах информатизации

В качестве нарушителя рассматривается субъект, имеющий доступ к работе со штатными средствами автоматизированной системы и средствами вычислительной техники как части автоматизированной системы. Нарушители классифицируются по уровню возможностей, предоставляемых им штатными средствами автоматизированной системы и средствами вычислительной техники. Выделяется четыре уровня этих возможностей. Классификация является иерархической, т.е. каждый следующий уровень включает в себя функциональные возможности предыдущего.

Первый уровень определяет самый низкий уровень возможностей ведения диалога в автоматизированной системе - запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

Третий уровень определяется возможностью управления функционированием автоматизированной системы, т.е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования.

Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств автоматизированной системы, вплоть до включения в состав средств вычислительной техники собственных технических средств с новыми функциями по обработке информации.

В своем уровне нарушитель является специалистом высшей квалификации, знает все об автоматизированной системе и, в частности, о системе и средствах ее защиты.

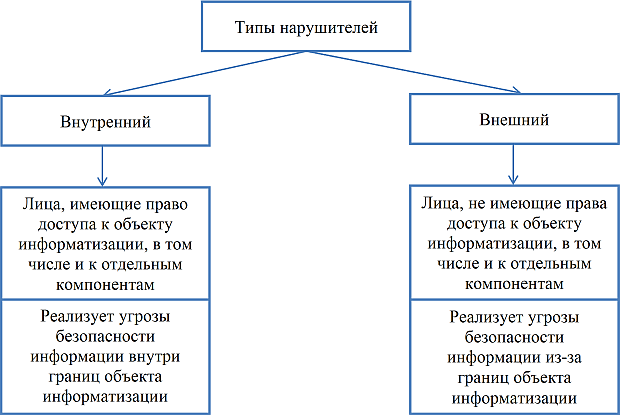

Также необходимо учесть, что в зависимости от наличия прав доступа к информации, нарушители подразделяются на два типа:

"Модель нарушителя"может содержать следующие основные разделы:

| № раздела | Название раздела | Содержание раздела |

|---|---|---|

| 1 | Общие положения |

1. Назначение документа 2. Сфера применения 3. Нормативно-правовая база, на основе который был разработан документ |

| 2 | Описание пользователей автоматизированной системы |

1. Определение групп пользователей 2. Виды прав пользователей на доступ к объекту информатизации |

| 3 | Описание нарушителей |

1. Типы нарушителей (внутренние, внешние) 2. Перечень лиц, которые могут быть отнесены к категории внешних нарушителей 3. Перечень лиц, которые могут быть отнесены к категории внутренних нарушителей 4. Классы внешних нарушителей, исходя из их возможностей 5. Классы внутренних нарушителей, исходя из полномочий доступа к объекту информатизации 6. Возможности внешних нарушителей исходя из особенностей объекта информатизации 7. Возможности внутренних нарушителей исходя из особенностей объекта информатизации |

| 4 | Особенности построения системы защиты информации объекта информатизации |

1. Возможные способы получения нарушителем доступа к защищаемой информации 2. Рекомендации по построению системы защиты информации объекта информатизации, исходя из результатов оценки возможностей нарушителей |