Lecture

Служба RRAS (Routing and Remote Access Service)

Защита соединений RRAS

Защита соединений дистанционного доступа является ключом к успешному развертыванию расширений дистанционного доступа. При отсутствии должной защиты дистанционных соединений вы рискуете оставить свое сетевое окружение Windows Server 2003 открытым для широкого доступа. RRAS Windows Server 2003 предоставляет много средств безопасности, включая шифрование, аутентификацию, ответный вызов (callback) и идентификацию вызова (caller ID), что помогает усилить защиту ваших дистанционных соединений и, следовательно, вашей сети.

Методы аутентификации

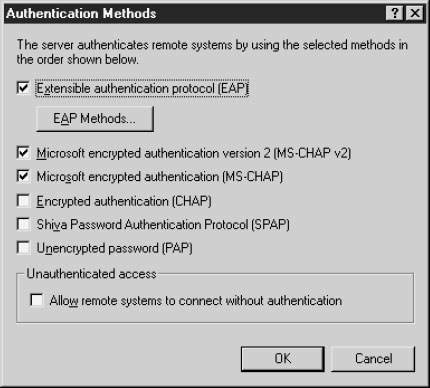

Имеется несколько методов аутентификации, которые вы можете использовать с дистанционными соединениями. По умолчанию RRAS использует аутентификацию MS-CHAP и MS-CHAPv2. Выбранные методы аутентификации применяются в следующем порядке.

- EAP (Extensible Authentication Protocol – Расширяемый протокол аутентификации).

- MS-CHAPv2 (Microsoft Challenge Handshake Authentication Protocol version 2 – Протокол аутентификации с предварительным согласованием вызова версии 2 компании Microsoft).

- MS-CHAP (Microsoft Challenge Handshake Authentication Protocol).

- CHAP (Challenge Handshake Authentication Protocol).

- SPAP (Shiva Password Authentication Protocol – Протокол аутентификации пароля для клиентов Shiva).

- PAP (Password Authentication Protocol).

- Неаутентифицированный доступ.

Эти методы аутентификации, показанные на рисунке 4.9, можно найти в консоли управления RRAS, выбрав соответствующий сервер в правой панели и выбрав пункт Properties (Свойства). Затем во вкладке Security (Безопасность) щелкните на кнопке Authentication Methods (Методы аутентификации). Чтобы использовать нужные методы аутентификации, установите флажки рядом с названиями соответствующих методов.

EAP

Протокол EAP – это расширение PPP, которое позволяет согласовывать произвольный метод аутентификации между удаленным клиентом и сервером. После создания соответствующего канала клиент и сервер согласовывают, какой тип механизма аутентификации EAP будет использоваться. К вариантам выбора относятся EAP-MD5, CHAP, EAP-TLS, смарт-карты и т.д. После принятия решения клиент использует выбранный механизм аутентификации для получения доступа к серверу RRAS и к сети.

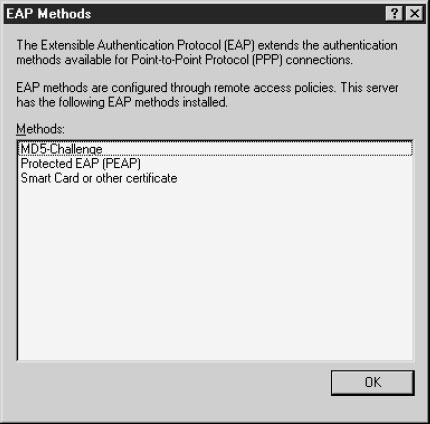

Как следует из названия EAP (Расширяемый протокол аутентификации), любое количество типов (методов) EAP может быть добавлено в любой момент. Чтобы увидеть, какие методы EAP вы используете на данный момент, выполните следующие шаги.

- Откройте консоль управления RRAS, выбрав Start/Programs/Administrative Tools (Пуск/Программы/Администрирование).

- В правой консоли щелкните на нужном сервере RRAS и выберите пункт Properties.

- Во вкладке Security щелкните на кнопке Authentication Methods, после чего появится окно Authentication Methods.

- Щелкните на кнопке EAP Methods (Методы EAP), после чего вы увидите методы EAP, установленные на данный момент (см. рис. 4.10).

Методы EAP. Система Windows Server 2003 может поддерживать любые типы методов EAP (например, смарт-карты) в виде встраиваемых модулей (plug-ins), но она автоматически предоставляет следующие два метода EAP.

- EAP-MD5 CHAP. EAP-Message Digest 5 CHAP – это обязательный метод EAP, который поддерживает много одинаковых атрибутов с методом CHAP, но, кроме того, поддерживает отправку вызовов и ответов в виде сообщений EAP.

- EAP-TLS (EAP-Transport Level Security). Этот метод безопасности транспортного уровня осуществляет аутентификацию с помощью сертификатов. Данный метод является обязательным, если вы используете смарт-карты. EAP-TLS является в настоящее время наиболее сильным типом аутентификации, и для него требуется, чтобы сервер RRAS был членом домена. Он обеспечивает взаимную аутентификацию (аутентифицируются как клиент, так и сервер), шифрование, а также обмен секретными личными ключами.

CHAP

CHAP, видимо, является наиболее употребительным протоколом аутентификации в настоящее время. RRAS Windows Server 2003 поддерживает три версии CHAP.

- CHAP. Как отраслевой стандарт CHAP является протоколом аутентификации в форме "вызов-ответ", который поддерживает одностороннее шифрование ответов на вызовы. Для выполнения процесса аутентификации используются три шага. Сначала сервер направляет клиенту вызов, чтобы тот доказал свою идентичность. Затем клиент отправляет шифрованное сообщение CHAP в ответ на этот вызов. После этого сервер проверяет ответ, и если все правильно, то клиенту предоставляется доступ.

- MS-CHAP. MS-CHAP – это модифицированная собственная версия CHAP от компании Microsoft. Главным отличием между MS-CHAP и CHAP в Windows Server 2003 является то, что пароль пользователя используется в обратной шифрованной форме.

- MS-CHAPv2. Версия 2 MS-CHAP – это более сильный и более защищенный метод аутентификации, чем предыдущие реализации. К наиболее заметным отличиям относится то, что он больше не поддерживает NTLM (его можно использовать только с Windows Server 2003), он обеспечивает взаимную аутентификацию, а для отправки и приема данных используются отдельные криптографические ключи.

SPAP

Протокол аутентификации пароля для клиентов Shiva – это более старый, и, тем не менее, широко распространенный метод для дистанционного доступа. Клиенты, использующие программное обеспечение Shiva, должны аутентифицироваться с помощью SPAP. SPAP – это относительно простой метод аутентификации, с помощью которого происходит шифрование паролей, передаваемых через канал связи. Этот вариант аутентификации поддерживается системой Windows Server 2003 только для клиентов Shiva, которых вам, может быть, приходится обслуживать.

PAP

PAP (Протокол аутентификации пароля) не соответствует своему названию, поскольку это наименее защищенный из доступных в настоящее время методов аутентификации. Имя пользователя и пароль передаются через канал связи в виде нешифрованного текста. Любой злоумышленник, перехвативший данное соединение, может извлечь и использовать эту информацию для получения доступа к вашей сети. Поэтому использование PAP для аутентификации не рекомендуется.

Неаутентифицированный доступ

Этот вариант совершенно очевиден, и поэтому он не требует обсуждения. Ясно, что вам никогда не следует использовать этот вариант, если вы заинтересованы в защите вашей сети. Фактически этот вариант предоставляет открытый доступ любому, кто хочет подсоединиться дистанционным образом.

Ответный вызов (Callback)

Смысл этого термина следует из его названия. Удаленный клиент набирает номер сервера RRAS, после чего происходит проверка опознавательных данных этого клиента (пользовательское имя и пароль). После проверки опознавательных данных соединение прерывается, что позволяет серверу RRAS сделать ответный вызов удаленного клиента. Номер, по которому делает ответный вызов сервер RRAS, может быть указан во время начального вызова, или может потребоваться, чтобы сервер RRAS выполнил вызов по определенному номеру. Второй вариант является наиболее защищенным способом, поскольку он позволяет ограничить возможные источники удаленных соединений. Еще одним преимуществом обратного вызова является то, что он позволяет экономить затраты на соединение клиента.

Идентификация вызова (Caller ID)

Многие люди знакомы с идентификацией вызова, когда на дисплее телефона представлен номер телефона, с которого вам звонят. Ту же функцию можно применять к дистанционному доступу для повышения уровня безопасности.

Идентификацию вызова можно использовать для проверки того, что удаленный клиент, набравший номер сервера RRAS, звонит с определенного заданного номера. Если клиент звонит не с этого номера, то соединение запрещается и происходит разъединение. Иногда оказывается, что телефонная компания не может снабдить вас номером вызывающей стороны, так как в некоторых местах POTS (обычная телефонная сеть) не может получать номер вызывающей стороны или вызывающая сторона блокировала свой номер, чтобы он не выводился на дисплее телефона. Если номер не может быть выведен на дисплее по какой-либо причине, то соединение отклоняется.

Основы виртуальных частных сетей (VPN)

О сетях VPN говорят очень много, но, что удивительно, они труднее всего для понимания среди понятий, касающихся Интернет и дистанционного доступа. Сети VPN известны уже много лет, но они не привлекали особого внимания до недавнего времени. Они стали поддерживаться Microsoft, начиная с реализации RRAS в Windows NT 4, и продолжают поддерживаться в RRAS Windows Server 2003.

Путаница возникает в особенности из-за смысла слова "частные". Например, компании давно используют для своих отделений (филиалов) соединения через выделенные арендуемые линии. Это фактически частная сеть, которая расширена для связи с удаленными частями. Их также называют VPN через выделенную линию связи. ISP (поставщики услуг интернет) или телефонные компании создают виртуальные каналы между различными местами. В этом случае имеется два типа виртуальных каналов: постоянные виртуальные каналы (PVC) и коммутируемые виртуальные каналы (SVC), которые обеспечивают частные соединения. Наиболее распространены PVC-каналы.

Далее мы не будем рассматривать VPN через выделенные линии связи. RRAS поддерживает VPN через интернет. VPN через интернет – это средство, посредством которого два компьютера или две сети могут взаимодействовать частным (защищенным) образом через общую или открытую сеть, такую как интернет. Это также расширение вашей частной сети, но для него не требуется ISP или телефонная компания, чтобы получить для соединений отдельный дополнительный канал, и это потенциально экономит вам много денег. Сети VPN не ограничиваются соединениями между сайтами. Они также позволяют удаленным клиентам, находящимся в разъездах или работающим на дому, подсоединяться защищенным образом к сети компании. Например, удаленный клиент набирает номер для соединения со своим локальным ISP (экономя на телефонных расходах) и затем создает через интернет VPN-соединение с сетью своей компании.

VPN придают безопасность и надежность соединению, которое иначе было бы незащищенным соединением через открытую сеть. VPN формируется на основе трех технологий, которые при совместном использовании образуют защищенное соединение. Это аутентификация, туннелирование и шифрование.

Аутентификация

Основной причиной аутентификации для VPN является необходимость метода, позволяющего гарантировать до начала сеанса VPN, что клиент и сервер соответствуют данным, с помощью которых они себя идентифицируют. Это не обязательно предусматривает обязательность взаимной аутентификации. Успешная аутентификация должна быть проведена до того, как будет создаваться туннель и передаваться данные, но используемый тип аутентификации зависит от типов клиентов в вашем окружении и выбранных вами методов аутентификации.

Можно использовать любой из методов аутентификации, описанных выше в разделе "Защита соединений RRAS". Единственным недостатком является то, что если удаленные клиенты являются клиентами более ранних версий Windows, то они, возможно, не поддерживают протокол EAP. И действительно, клиенты Windows NT и Windows 9x не поддерживают этот протокол. Принимая решение, какой протокол использовать, помните, что важно обеспечить максимально возможный уровень аутентификации. Это означает, что нужно использовать такие протоколы аутентификации, как EAP, MS-CHAP или MS-CHAPv2.

Туннелирование

Туннелирование используется для инкапсуляции сетевых протоколов (TCP/IP, AppleTalk и NetBEUI) в пакете IP, который может перемещаться через интернет. TCP/IP может перемещаться через интернет и сам по себе, но тогда он не будет частью туннеля или VPN. Туннель можно представить себе как путь, который прокладывает в земле крот для перемещения из одного места в другое.

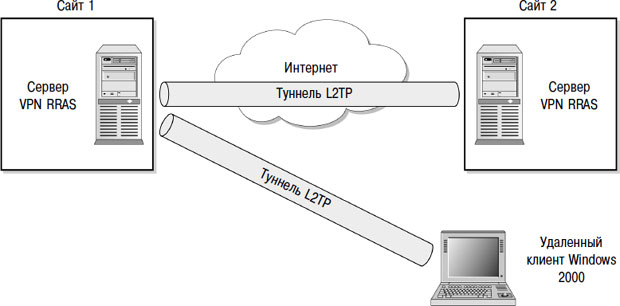

Прежде чем создать туннель, нужно убедиться, что две конечные точки соответствуют данным, с помощью которых они себя идентифицируют. После их аутентификации создается туннель и происходит пересылка информации между этими конечными точками, см. рис. 4.11. Создание туннелей VPN в Windows Server 2003 происходит с помощью двух протоколов – PPTP и L2TP, которые описаны выше. L2TP является расширением относительно протокола туннелирования PPTP, и он использует аутентификацию и протокол шифрования IPSec.

L2TP имеется только в версии RRAS для Windows 2000 и Windows Server 2003, и его могут использовать только клиенты Windows, начиная с Windows 2000. В таблице 4.4 описывается, какие клиенты поддерживают различные протоколы туннелирования. Вы можете добавить поддержку L2TP/IPSec к Windows 98, Windows Me и Windows NT 4, загрузив и установив L2TP/IPSec VPN Client с веб-сайта Microsoft.

Шифрование

Третьим основным компонентом VPN является шифрование. Шифрование это дополнительное превентивное средство, которое защищает данные, отправляемые через туннель. Данные шифруются перед инкапсуляцией, чтобы снизить риск их подделки в случае перехвата туннеля.

Windows Server 2003 поддерживает две технологии шифрования, Microsoft Point-to-Point Encryption (MPPE) и IPSec. В обеих моделях используется ключ шифрования для шифрования и дешифрования информации в точках отправки и получения. Вы можете потребовать, чтобы удаленные клиенты или сайты использовали любой из этих методов. Если они не используют указанный вами метод шифрования, то вы можете сконфигурировать RRAS, чтобы запретить данное соединение.

MPPE

MPPE позволяет шифровать данные в PPTP-соединениях VPN. Он поддерживает следующие схемы шифрования.

- Стандартное 40-битное шифрование.

- Стандартное 56-битное шифрование.

- Сильное 128-битное шифрование для использования только в США и Канаде.

Чтобы применять MPPE, вы должны использовать протокол аутентификации MS-CHAP или MS-CHAPv2.

IPSec

IPSec – это набор служб и протоколов, основанных на криптографии. Он обеспечивает аутентификацию, а также шифрование для VPN-соединения, использующего L2TP. Однако L2TP использует также описанные выше методы аутентификации, такие как EAP и MS-CHAP.

В Windows Server 2003 для IPSec используется метод шифрования DES (Data Encryption Standard) или 3DES (Triple DES). Метод DES, в котором используется 56-битный ключ шифрования, может использоваться всюду. 3DES, в котором используются два 56-битных ключа шифрования, не может экспортироваться за пределы США. Используемый тип шифрования IPSec определяется так называемой ассоциацией безопасности (SA). SA создается между двумя конечными точками соединения VPN, и она задает для использования общепринятые меры безопасности.

Вопросы реализации VPN

То, что сети VPN представляют наиболее передовые технологии для дистанционного доступа, не обязательно означает, что VPN являются подходящим решением для вашей ситуации. Прежде чем реализовать такое решение в вашем сетевом окружении Windows Server 2003, вы должны учесть следующие факторы.

- Безопасность. Вопросы безопасности должны быть одним из наиболее важных факторов, влияющих на ваше решение использовать VPN. Вы должны задаться двумя вопросами. Во-первых, не будет ли VPN "излишеством" для типа информации, которую вы передаете? Например, вы можете просто отправлять неконфиденциальную электронную почту. Во-вторых, будет ли VPN удовлетворять вашим требованиям безопасности. В качестве примера обычно приводят государственные учреждения. Например, военные даже не будут рассматривать возможность использования VPN через открытую сеть, несмотря на уровень безопасности, который предполагает эта технология.

- Финансовые вопросы. Начальные и текущие расходы на реализацию VPN в сетевом окружении Windows Server 2003 ничтожны по сравнению с арендуемыми линиями. VPN, несомненно, дает вам экономию средств, поскольку в настоящее время сайты и удаленные клиенты могут подсоединяться к сети компании защищенным образом без дополнительных расходов на оплату телефона и т.п. Ясно, что удаленные пользователи могли бы использовать номер 800 (код бесплатных звонков), но это не решает проблему в целом и все же требует существенных затрат.

- Пропускная способность, Поскольку для сетей VPN требуется аутентификация и шифрование, скорость передачи данных (по определению) будет ниже, чем без них. При использовании VPN можно наблюдать снижение производительности от 30 до 50 процентов. Вам потребуется сравнить это снижение производительности с получаемым уровнем безопасности.

Имеется довольно много факторов, которые требуется продумать, прежде чем реализовать VPN. Но если вы рассмотрели эти три вопроса, то будете более уверены в своем решении включать (или не включать) возможности VPN в свою сеть Windows Server 2003.

Выбор варианта реализации VPN

Имеются два основных типа реализации VPN: коммутируемое VPN-соединение (dial-up VPN) и соединение между сайтами (site to site). Сочетание этих двух типов можно определить как третий тип.

- Коммутируемое VPN-соединение. Обычно удаленные клиенты набирают номер телефона своего локального провайдера услуг Интернет (ISP) и затем "звонят" на сервер VPN Windows Server 2003, чтобы установить VPN-соединение между этим сервером VPN и удаленным клиентом. Это дает экономию расходов на междугородние телефонные соединения для удаленного клиента, а также дает экономию в том месте, где находится сервер VPN, так как во многих случаях это позволяет избежать установки большого числа модемов и других устройств дистанционного доступа, используемых для соединений.

- Соединение между сайтами. Этот вариант является наиболее распространенным вариантом реализации VPN. При этом сценарии вы используете два или более серверов VPN Windows Server 2003 для создания VPN между ними. Между этими двумя сайтами определяется защищенный обмен информацией. Пользователи любой из этих сетей могут взаимодействовать с другим удаленным сайтом.

- Сочетание этих типов. В окружениях Windows Server 2003, где имеются как удаленные клиенты, так и сайты, можно создавать реализации VPN, которые могут обслуживать оба типа соединений.