|

Здравствуйте,при покупке печатной формы сертификата,будут ли выданы обе печатные сторны? |

Экономика информационной безопасности

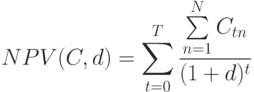

Значение ССВ в каждом конкретном случае необходимо определять индивидуально с учетом особенностей проекта, который предстоит реализовать: основной востребованной функциональности, существующей инфраструктуры, количества пользователей и других факторов. В общем виде ССВ для анализа эффективности и целесообразности вложений в реализацию проектов по повышению уровня защищенности информации определяется как сумма всех элементов затрат, скорректированная с учетом фактора времени:

|

( 14.2) |

где:

-

– предполагаемый жизненный цикл проекта (информационной и/или организационной системы), лет;

– предполагаемый жизненный цикл проекта (информационной и/или организационной системы), лет; -

– количество видов затрат, принимаемых в расчет;

– количество видов затрат, принимаемых в расчет; -

– затраты n-ого вида, понесенные в t-ом периоде, руб.

– затраты n-ого вида, понесенные в t-ом периоде, руб.

Таким образом, в целом могут быть определены затраты, связанные с реализацией мероприятий по обеспечению информационной безопасности. Однако наибольшую сложность представляет определение положительного эффекта от внедрения средств защиты информации. Как правило, эффект от внедрения информационных систем (ERP-систем, систем автоматизации бухгалтерского и управленческого учета, CAD/CAM-систем и т.п.) определяется тем, что они обеспечивают автоматизацию и ускорение различных бизнес-операций, а это, в свою очередь, позволяет сократить затраты ручного труда, приобрести конкурентные преимущества и, таким образом, повысить общую эффективность хозяйственной деятельности. Однако внедрение средств защиты информации само по себе, как правило, не обеспечивает сокращения затрат (хотя в отдельных случаях может и обеспечить) — достижение положительного эффекта от их использования зависит от множества трудноконтролируемых факторов как внутри предприятия, так и вне его. Более того, как уже было отмечено, реализация мероприятий, связанных с обеспечением информационной безопасности, может привести к дополнительным нагрузкам на персонал предприятия и, соответственно, к снижению производительности труда.

В связи с этим одним из немногих способов, которые могли бы помочь предприятию определить эффект от осуществления мероприятий в сфере защиты информации, является денежная оценка (хотя бы приблизительная) того ущерба, который может быть нанесен информационным ресурсам предприятия и который может быть предотвращен в результате реализации предлагаемых мероприятий. Таким образом, предполагаемый предотвращенный ущерб (разница между предполагаемым ущербом в случае отказа от реализации мероприятий и ущербом в случае их реализации) будет составлять полученный экономический эффект – дополнительный денежный поток.

Очевидно, что при таком подходе большинство расчетов могут быть только оценочными и носить приблизительный характер. Это связано с тем, что активность злоумышленников, являющихся источниками угроз для информационной безопасности, практически непредсказуема: невозможно достоверно предсказать стратегии нападения, квалификацию нападающих, их конкретные намерения и ресурсы (финансовые, технические, организационные), которые будут задействованы для совершения тех или иных действий, а также намерения в отношении украденной информации (если целью атаки будет похищение конфиденциальных сведений). Соответственно, для осуществления всех необходимых расчетов необходимо сделать множество допущений и экспертных оценок в контексте деятельности данного конкретного предприятия, а также по возможности изучить статистическую информацию, касающуюся атак на информационные ресурсы, аналогичные защищаемым.

Таким образом, экономическая оценка эффективности мер по защите информации предполагает:

- оценку существующих угроз для информационных активов, которых коснется реализация защитных мер;

- оценку вероятности реализации каждой из выявленных угроз;

- экономическую оценку последствий реализации угроз.

Для осуществления такого анализа, как правило, используются следующие базовые понятия.

Оценочная величина единовременных потерь ( Single Loss Expectancy,  ) – предполагаемая средняя оценочная сумма ущерба в результате одного нарушения информационной безопасности i-го типа. Она может быть определена как произведение общей стоимости защищаемых информационного активов (

) – предполагаемая средняя оценочная сумма ущерба в результате одного нарушения информационной безопасности i-го типа. Она может быть определена как произведение общей стоимости защищаемых информационного активов (  ) на коэффициент их разрушения вследствие нарушения информационной безопасности (подверженности нападению), который обозначается

) на коэффициент их разрушения вследствие нарушения информационной безопасности (подверженности нападению), который обозначается  (Exposure Factor).

(Exposure Factor).

Количество нарушений информационной безопасности за год ( Annualized Rate of Occurrence,  ) – оценочная частота, с которой в течение года происходят нарушения информационной безопасности (реализуются угрозы) i-го типа.

) – оценочная частота, с которой в течение года происходят нарушения информационной безопасности (реализуются угрозы) i-го типа.

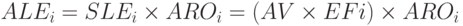

Оценочная величина среднегодовых потерь ( Annualized Loss Expectancy,  ) – суммарный размер потерь от нарушений информационной безопасности (реализации рисков) i-го типа в течение года.

) – суммарный размер потерь от нарушений информационной безопасности (реализации рисков) i-го типа в течение года.

|

( 14.3) |

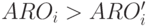

Непосредственный эффект от реализации мероприятий по повышению уровня информационной безопасности будет проявляться в том, что:

- негативные последствия каждого нарушения (каждой реализованной угрозы) после реализации мероприятий (

) будут меньше, чем были до их реализации:

) будут меньше, чем были до их реализации:  ;

; - частота нарушений информационной безопасности уменьшится после реализации мероприятий

.

.

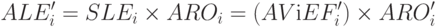

В результате уменьшенная величина  будет составлять:

будет составлять:

|

( 14.4) |

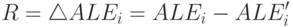

Таким образом, суммарный годовой эффект от реализации мероприятия будет определяться как:

|

( 14.5) |

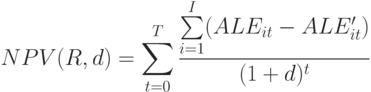

Исходя из этого, общий денежный поток от реализации мероприятия определяется по следующей формуле[36]:

|

( 14.6) |

На основе всех этих данных в соответствии с формулой (14.1) может быть определен суммарный эффект от реализации мероприятий в сфере информационной безопасности и продемонстрировано, насколько оправданными и целесообразными являются вложения в те или иные средства защиты информации в условиях конкретного предприятия с учетом всех особенностей его функционирования (а также с учетом принятых допущений и сделанных предположений).

И хотя с математической точки зрения все расчеты в описанной рамочной модели оценки ROI являются предельно простыми, определение отдельных параметров (прогнозных частот нарушений и размеров потерь, а также предполагаемого срока использования программных и аппаратных средств и организационных моделей) может вызвать значительные затруднения на практике. Проведение таких расчетов, так же как и проведение аудитов информационной безопасности, может потребовать привлечения сторонних консультантов, однако квалификация и профессиональная специализация таких консультантов может существенно отличаться от квалификации консультантов, специализирующихся, например, на проведении аудитов и внедрении технических средств защиты информации. Причем если оценку вероятностей атак, а также оценку того, насколько эти атаки могут быть успешными, предпочтительно доверить внешним консультантам по информационной безопасности, то оценку стоимости информации и экономических последствий утраты контроля над информационными активами, скорее всего, целесообразно осуществлять самим специалистам, работающим на предприятии (экономистам, маркетологам и т.п.), а также привлекать для этого сторонних специалистов из соответствующих сфер деятельности (маркетинга, финансов, торговли и т.п.).

Несмотря на все трудности процесса оценки целесообразности внедрения средств защиты, описанная методология позволяет менеджерам и специалистам по защите информации получать обоснованные оценки и делать формализованные выводы относительно того, насколько оправданными являются вложения в определенные средства защиты информации, а также определить основные приоритеты расходования средств, предусмотренных в бюджете на обеспечение информационной безопасности (если предприятие практикует выделение фиксированных сумм на эти цели). При этом достаточно высокий уровень достоверности таких оценок достигается за счет того, что вся работа по проведению оценки и подготовке инвестиционных решений раскладывается на несколько относительно более простых и "прозрачных" задач, решение каждой из которых может быть закреплено за специалистами в определенной сфере. В результате общая оценка складывается на основе полученных решений нескольких отдельных задач, каждое из которых может быть проконтролировано и при необходимости дополнительно уточнено. В этих условиях общее качество получаемой аналитической оценки и, соответственно, формулируемого решения зависит от квалификации всех экспертов, аналитиков и специалистов, участвующих в работе. А значит, одной из основных задач руководителей предприятия и менеджеров, отвечающих за обеспечение информационной безопасности и принятие решений в этой сфере, является подбор наиболее квалифицированных и опытных специалистов, ибо от качества их работы будет зависеть не просто безопасность отдельных элементов информационных активов в определенные моменты времени, а эффективность всей системы защиты информации в среднесрочной, а иногда и в долгосрочной перспективе.