|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Архитектура интернета

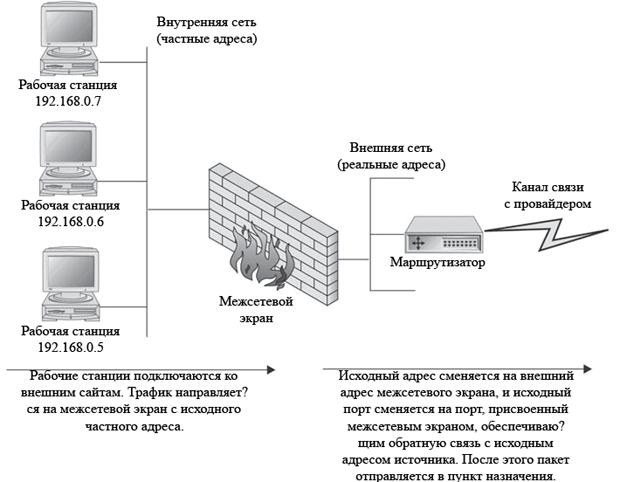

Динамическая NAT

Динамическая NAT (также называется Hide - скрывающая - NAT) отличается от статической тем, что с одним реальным адресом связывается множество внутренних адресов (см. рис. 16.13) вместо использования связи "один к одному". Как правило, используемым реальным адресом является внешний адрес межсетевого экрана. Межсетевой экран отслеживает соединения и использует для каждого соединения отдельный порт. Это обуславливает предельное практическое число единовременных NAT-соединений, равное примерно 64 000. Имейте в виду, что одна внутренняя рабочая станция может открывать до 32 одновременных соединений при доступе к веб-сайту.

Динамическая NAT особенно полезна для клиентских рабочих станций, использующих протокол динамической конфигурации DHCP. Так как системы, использующие DHCP, не получают в обязательном порядке тот же самый IP-адрес после перезагрузки, статическая NAT здесь непригодна. Системы, использующие динамическую NAT, не являются адресуемыми из внешней среды, так как только межсетевой экран руководит связыванием портов с системами, и эти связи регулярно меняются.

Разработка партнерских сетей

Концепции разработки интернет-архитектур, обсужденные выше, также могут быть использованы при разработке сетей между партнерами. Потребность в постоянном соединении между организациями продолжает стремительно возрастать, так как это снижает их затраты.

Работа с партнерскими сетями

Партнерские сети, как правило, создаются для обмена определенными файлами или фрагментами данных между организациями. Это обуславливает требование соединения отдельных систем внутри одной организации с конкретными системами в другой организации. Это не означает, однако, что одной организации требуется неограниченный доступ к сети другой организации.

Если при построении партнерской сети использовать подход с учетом возможных рисков, станет видно, что при соединении двух организаций проявление угроз действительно возможно. Соединенные сети двух организаций обеспечивают возможность сотрудников одной организации осуществлять доступ в сеть другой организации и наоборот. Также следует вспомнить материал "Управление риском" , в которой говорилось о том, что клиенты и поставщики могут являть собой злоумышленников. Разумеется, необходимо реализовать некоторый контроль для обработки данного риска.

Настройка

Требования безопасности для партнерской сети немного отличаются от требований в случае с интернет-соединением. Поэтому мы можем использовать те же архитектуры и методологии.

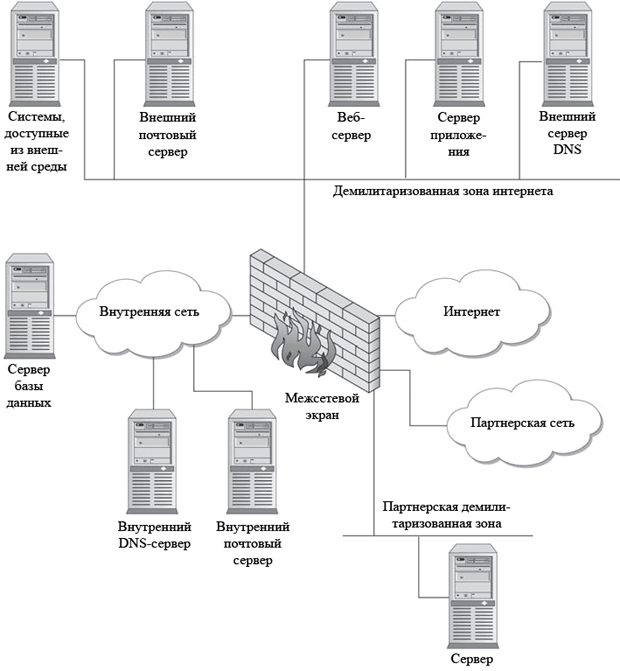

Службы, необходимые для соединения, определены, и системы, предоставляющие эти службы, расположены в демилитаризованной зоне. Это не та DMZ, которая использовалась для интернет-соединения, хотя она может располагаться за пределами области, защищаемой межсетевым экраном интернета, при наличии достаточного объема ресурсов (см. рис. 16.14). Изучая рисунок, обратите внимание на то, что на межсетевом экране добавлены два интерфейса: один для партнерской DMZ, а другой - для партнерской сети.

На межсетевом экране необходимо установить дополнительные правила, чтобы позволить системам в партнерской организации, а также внутренним системам осуществлять доступ к партнерским DMZ-системам. Однако не должны присутствовать правила, позволяющие системам в партнерской организации подключаться к внутренней сети, демилитаризованной зоне интернета или к интернету. На многих межсетевых экранах может потребоваться установить дополнительные запреты. В таблице 16.1 показано, каким образом будут изменены правила.

Как видно из таблицы 16.1, в верхней части списка присутствуют правила, конкретно отклоняющие доступ к партнерским сетям и из них. Так как большая часть межсетевых экранов работает по первому совпавшему условию, необходимо расположить перед правилами глобального разрешения правила 5, 6, 7, 8 и 9.