|

Здравствуйте. А уточните, пожалуйста, по какой причине стоимость изменилась? Была стоимость в 1 рубль, стала в 9900 рублей. |

Реализация безопасной сетевой инфраструктуры для web-сервера

Сетевая инфраструктура играет весьма важную роль в обеспечении безопасности web-сервера. В большинстве конфигураций сетевая инфраструктура является первой линией обороны между Интернетом и web-сервером. Хотя на создание той или иной сетевой инфраструктуры влияют многие факторы, отличные от проблем, связанных с безопасностью (такие как цена, производительность и надежность), мы в основном будем рассматривать проблемы, относящиеся к безопасности.

Сеть, которая разрабатывалась без учета требований обеспечения безопасности web-сервера, может иметь серьезные уязвимости для его безопасности. Частота, изощренность и разнообразие web-атак, осуществляемых сегодня, говорят о том, что безопасность web должна обеспечиваться с помощью многоуровневых и распределенных механизмов обороны (так называемая "оборона вглубь"). Обсудим сетевые компоненты, которые могут поддерживать и защищать web-серверы с целью соответствующего усиления безопасности.

Топология сети

Существует много вариантов создания топологии сети, и безопасность может быть не главным фактором при принятии решений. Топология сети является первым и во многих аспектах наиболее критичным сетевым решением, которое воздействует на безопасность web-сервера. Она важна по нескольким причинам. Топология сети определяет, какая сетевая инфраструктура может быть использована для защиты web-сервера. Например, если web-сервер расположен позади firewall’а организации, то firewall может использоваться для контроля входящего и исходящего трафика во внутреннюю сеть и web-сервер. Топология сети также определяет, какие участки сети окажутся уязвимыми, если web-сервер будет скомпрометирован. Например, если web-сервер размещен во внутренней производственной сети, то внутренняя сеть может быть подвергнута атаке со стороны скомпрометированного web-сервера. Организация может принять решение не размещать web-сервер в своей сети, а разместить его в сторонней организации.

Иногда принимается решение о размещении публичных web-серверов во внутренних производственных сетях, где расположены их внутренние серверы и рабочие станции пользователей. Такое расположение не рекомендуется, потому что при этом существует неоправданный риск компрометации внутренней сети. Принципиально слабым местом такой конфигурации является то, что web-серверы часто являются целью атакующих. Если удастся скомпрометировать web-сервер, атакующие окажутся во внутренней сети и могут легко скомпрометировать внутренние хосты.

Также не рекомендуется располагать web-сервер перед firewall’ом организации или роутером, который осуществляет IP-фильтрацию. При таком типе конфигурации сеть может обеспечивать меньшую, чем необходимо, защиту web-сервера. Вся безопасность зависит только от самого web-сервера, который представляет собой единственную точку падения. Даже если при такой топологии и задействовать существенные меры обеспечения безопасности, все равно ОС, на которой выполняется web-сервер, должна быть достаточно укрепленной (все ненужные и небезопасные сервисы запрещены) и полностью применены необходимые patches безопасности, а web-администратор должен выполнять своевременное устранение всех уязвимостей. Другой недостаток подобной топологии состоит в том, что в данном случае трудно реализовать какой-либо тип безопасного удаленного администрирования или модификации содержимого.

Демилитаризованная зона

Демилитаризованная зона ( DMZ ) может быть определена как сегмент сети, расположенный между локальной сетью организации и Интернетом. Это предотвращает получение прямого доступа внешних пользователей web-сервера к внутренней сети организации. DMZ смягчает риски размещения web-сервера во внутренней сети или размещения его непосредственно в Интернете. Это компромиссное решение, которое обеспечивает максимальные преимущества при одновременном уменьшении риска. DMZ допускает доступ к ресурсам, расположенным в ней, как для внутренних, так и для внешних пользователей. Существует большое количество конфигураций DMZ, каждая из которых имеет свои слабые и сильные стороны.

При создании DMZ организация размещает firewall между пограничным роутером и внутренней сетью (в некоторых конфигурациях пограничный роутер сам может функционировать как основной firewall). Новый сегмент сети, который при этом создается, представляет собой пространство, где расположен web-сервер, а также другие компоненты сетевой инфраструктуры и серверы, которые должны быть доступны извне.

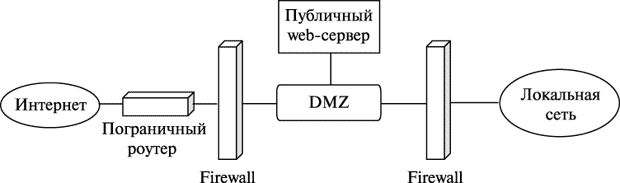

Данный тип DMZ имеет минимальную стоимость. Это подходит для небольших организаций при наличии минимальной угрозы. Основное слабое место такого подхода состоит в том, что, хотя роутер и имеет возможность защитить от большинства сетевых атак, он не "понимает" протокол НТТР и, следовательно, не может защитить от атак прикладного уровня, нацеленных на web-сервер. Лучший подход состоит в добавлении второго firewall’а между Интернетом и DMZ. Так будет создана лучшая защита DMZ. Пример данного типа реализации показан на рис. 12.2.

Эта DMZ с двумя firewall’ами обеспечивает лучшую защиту по сравнению с базовой DMZ, так как выделенные firewall’ы могут иметь более сложные и сильные наборы правил безопасности. Кроме того, выделенный firewall часто имеет возможность анализировать входящий и исходящий НТТР-трафик, он может определить атаки прикладного уровня, направленные на web-сервер, и защитить от них. Однако, данный тип DMZ может иметь некоторые проблемы с эффективностью выполнения.

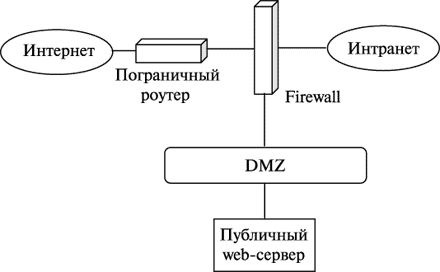

Для организаций, которым требуется безопасность уровня DMZ с двумя firewall’ами, но которые не имеют финансовых возможностей для покупки двух firewall’ов, существует возможность, называемая service leg DMZ. В такой конфигурации firewall создается с тремя (или более) сетевыми интерфейсами. Один сетевой интерфейс соединяется с пограничным роутером, другой — с внутренней сетью и третий — с DMZ.

Данная конфигурация имеет определенные недостатки. В конфигурации DMZ, которая обсуждалась выше, DoS-атака, направленная на web-сервер, обычно задевает только сам web-сервер. В service leg конфигурации firewall принимает удар любой DoS-атаки, потому что он должен проверить весь сетевой трафик до того, как трафик достигнет web-сервера (либо любого другого ресурса в DMZ или во внутренней сети). Необходимость такой обработки может сильно загрузить firewall и замедлить весь трафик, включая тот, что предназначен для внутренней сети.

Преимущества создания DMZ с точки зрения безопасности:

- Web-сервер может быть лучше защищен, и сетевой трафик к web-серверу и от web-сервера может анализироваться.

- Компрометация web-сервера непосредственно не угрожает внутренней сети предприятия.

- Сетевая конфигурация DMZ может быть оптимизирована для поддержки и защиты web-сервера.

Недостатки DMZ с точки зрения безопасности.

- DoS-атаки, направленные на web-сервер, могут воздействовать на внутреннюю сеть.

Для организации, которая поддерживает свой собственный web-сервер, DMZ является однозначно наилучшим решением. Она защищает web-сервер и другие внешне доступные серверы без раскрытия внутренней сети. Однако это должно считаться безопасным только при использовании также и других мер безопасности.

Хостинг во внешней организации

Многие организации предпочитают хостинг своего web-сервера в третьей организации (например, в Internet Service Provider – ISP). В этом случае web-сервер не размещается в сети организации. ISP имеет выделенную сеть, обслуживающую много web-серверов (для многих организаций), которые выполняются в одной сети.

Преимущества хостинга во внешней организации с точки зрения безопасности:

- DoS-атаки, направленные на web-сервер, не воздействуют на сеть предприятия.

- Компрометация web-сервера не представляет непосредственной угрозы внутренней сети предприятия.

- Внешняя организация может лучше разбираться в безопасности и лучше защитит web-сервер.

- Сеть может быть оптимизирована исключительно для поддержки и защиты web-серверов.

Недостатки хостинга во внешней организации с точки зрения безопасности:

- Требуется доверие к третьей стороне в отношении содержимого web-сервера.

- Трудно удаленно администрировать web-сервер или удаленно изменять содержимое web-сервера.

- Может быть предоставлен меньший контроль за безопасностью web-сервера.

- На web-сервер могут влиять атаки, направленные на другие web-сервера, которые размещены в той же самой сети.

Внешний хостинг предпочтительней для небольших организаций, которые не могут позволить себе иметь необходимых экспертов для поддержки web-сервера. Это возможно также для больших организаций, которые не хотят поддерживать свой собственный web-сервер, но неприемлемо для организаций, которые хотят иметь жесткий контроль за web-сервером.