|

В материале Триада безопасной ИТ-инфраструктуры – Конфиденциальность, Целостность в качестве основных технологий обеспечения отказоустойчивости для данных указаны Защита с помощью RAID. Шифрование данных и управление ключом. Стратегии создания копий и восстановления. Каким образом шифрование обеспечивает отказоустойчивость? |

Сегментирование подсетей с использованием управляемых коммутаторов

Цель

Создать для разных отделов отдельные виртуальные сети.

Топология

Предположим, что в организации есть два отдела А и В. Будем считать, физическую топологию сети удобнее создавать с использованием двух коммутаторов, причем часть рабочих станций отделов А и В следует подключить к Коммутатору 1, а оставшиеся рабочие станции отделов А и В подключить к Коммутатору 2. Для увеличения производительности широковещательного трафика между отделами не должно быть, также желательно иметь возможность фильтровать трафик между отделами.

Описание практической работы

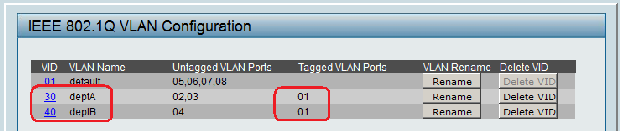

Коммутатор 1

При такой топологии порты коммутаторов, к которым подключены рабочие станции пользователей, должны быть настроены как немаркированные порты соответствующей vlan.

В нашем случае рабочие станции отдела А подключены портам 02 и 03 Коммутатора 1. Эти порты входят в vlan с VID 30 как немаркированные (untagged) порты. Рабочая станция отдела В подключена к порту 04 Коммутатора 1. Данный порт входит в vlan с VID 40 как немаркированный (untagged) порт.

Uplink-порт коммутатора, подключенного к маршрутизатору или межсетевому экрану, должен быть настроен как маркированный и являться членом всех vlan, настроенных на коммутаторе.

Коммутатор 2

Рабочая станция отдела А подключена порту 02 Коммутатора 2. Данный порт входит в vlan с VID 30 как немаркированный (untagged) порт. Рабочие станции отдела В подключены к портам 03 и 04 Коммутатора 2. Данные порты входят в vlan с VID 40 как немаркированные (untagged) порты.

Uplink-порт коммутатора, подключенного к маршрутизатору или межсетевому экрану, должен быть настроен как маркированный и являться членом всех VLAN, настроенных на коммутаторе.

Межсетевой Экран

Объекты Адресной Книги

Создать объекты с IP-адресами vlan-интерфейса и vlan-сети.

Веб-интерфейс:

Object -> Address Book -> Add -> Address Folder

Name: vlan

Object -> Address Book -> vlan -> Add

Командная строка:

add Address AddressFolder vlan

cc Address AddressFolder vlan

add IP4Address vlan_30_ip Address=192.168.30.10

add IP4Address vlan_30_net Address=192.168.30.0/24

add IP4Address vlan_40_ip Address=192.168.40.10

add IP4Address vlan_40_net Address=192.168.40.0/24

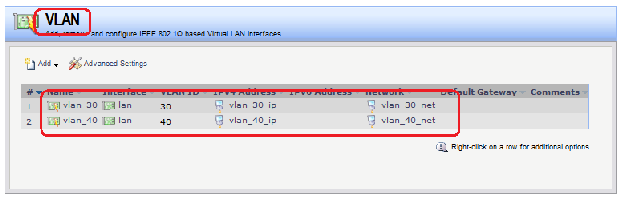

VLAN-Интерфейс

Создать интерфейс vlan, связав его с lan-интерфейсом и указав VLAN ID.

Веб-интерфейс:

Interfaces -> VLAN -> Add

Командная строка:

add Interface VLAN vlan_30 Ethernet=lan IP=vlan/vlan_30_ip Network=vlan/vlan_30_net VLANID=30

add Interface VLAN vlan_40 Ethernet=lan IP=vlan/vlan_40_ip Network=vlan/vlan_40_net VLANID=40

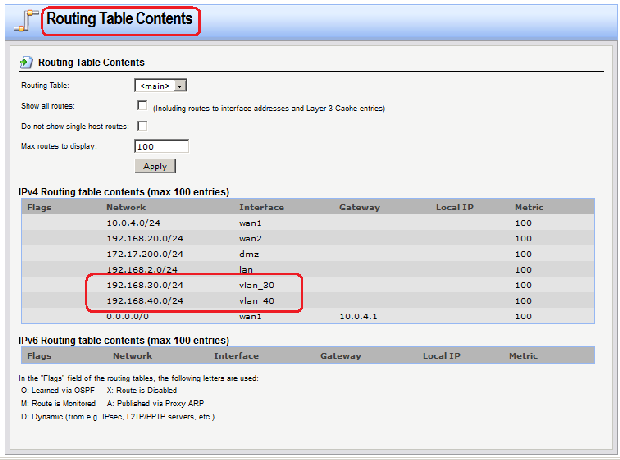

Статическая маршрутизация

При необходимости следует добавить правило маршрутизации, если были изменены настройки по умолчанию.

Следует также проверить созданные маршруты.

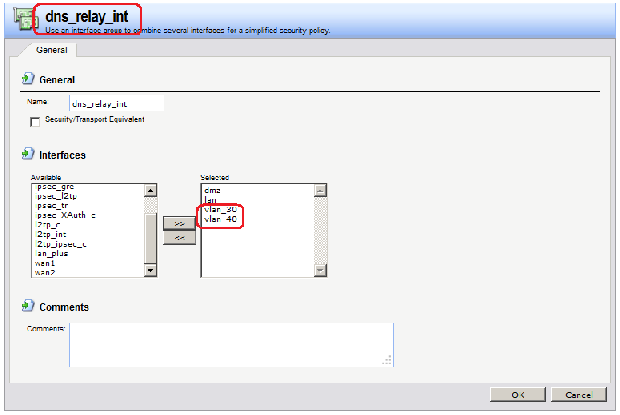

Правила фильтрования

Добавить необходимые правила фильтрования, указав в качестве интерфейса и сети источника созданные интерфейсы и сети vlan, либо добавив созданные интерфейсы и сети vlan в необходимые группы интерфейсов и сетей. Для разрешения доступа в интернет достаточно добавить созданные интерфейсы и сети в уже существующие группы.

Веб-интерфейс:

Interfaces -> Interface Groups

Командная строка:

set Interface InterfaceGroup dns_relay_int Members=vlan_30,vlan_40

Веб-интерфейс:

Objects -> Address Book -> dns_relay -> dns_net

Командная строка:

set IP4Group dns_net Members=vlan/vlan_30_net, vlan/vlan_40_net

Веб-интерфейс:

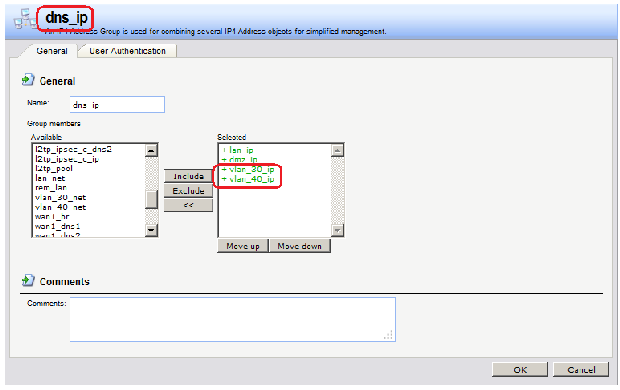

Objects ->Address Book -> dns_relay -> dns_ip

Командная строка:

set IP4Groupdns_netMembers=vlan/vlan_30_ip, vlan/vlan_40_ip

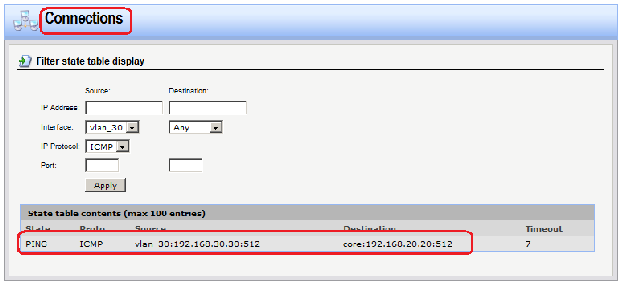

Проверка конфигурации

Проверяем созданную конфигурацию, используя команду ping.