|

В материале Триада безопасной ИТ-инфраструктуры – Конфиденциальность, Целостность в качестве основных технологий обеспечения отказоустойчивости для данных указаны Защита с помощью RAID. Шифрование данных и управление ключом. Стратегии создания копий и восстановления. Каким образом шифрование обеспечивает отказоустойчивость? |

Создание альтернативных маршрутов с использованием статической маршрутизации

Цель

Использовать два выхода в интернет: один канал использовать для доступа в интернет из локальной сети, в другой для доступа из DMZ-сети.

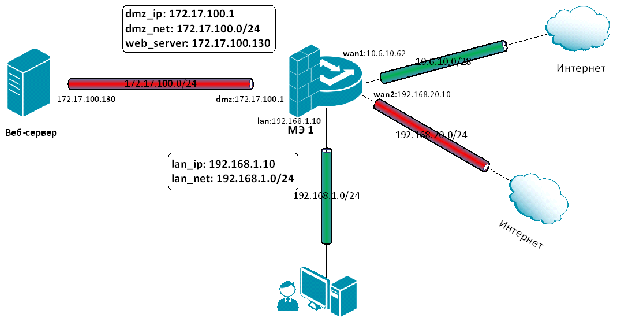

Топология сети

Следует использовать статическую маршрутизацию на основе правил (Policy-BasedRouting – PBR) для создания сети с двумя выходами в интернет.

Описание практической работы

Создать статическую маршрутизацию и политики доступа, которые обеспечивают доступ в интернет компьютеров из локальной сети LAN через канал, подключенный к wan1-интерфейсу маршрутизатора и доступ в интернет из DMZ-сети через канал, подключенный к wan2-интерфейсу маршрутизатора. Для этого следует использовать статическую маршрутизацию на основе правил.

Маршрутизация на основе адреса источника

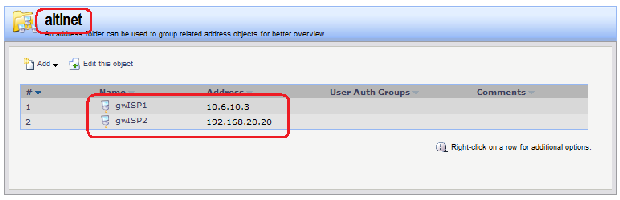

Объекты Адресной Книги

В Адресной Книге создать объекты, описывающие альтернативные шлюзы интернет-провайдеров.

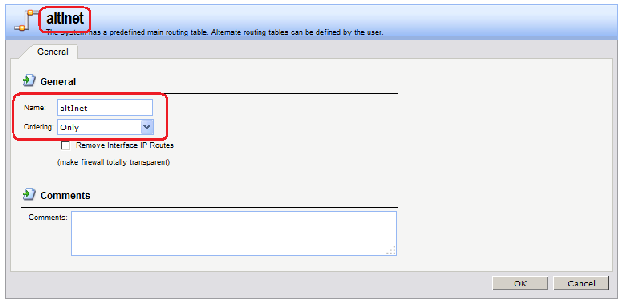

Альтернативная таблица маршрутизации

Создать альтернативную таблицу маршрутизации.

Веб-интерфейс:

Routing -> Routing Tables -> Add -> Routing Table

Name altInet

Ordering: Only

Командная строка:

add RoutingTable altInet Ordering=Only

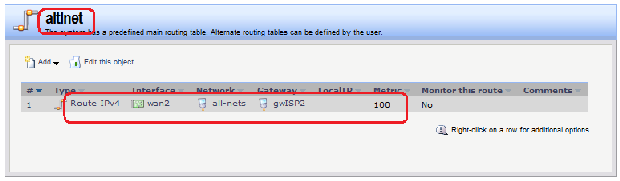

В созданной таблице создать маршрут по умолчанию к ISP2 через интерфейс wan2.

Веб-интерфейс:

Routing -> Routing Tables -> altInet -> Add

Командная строка:

cc RoutingTable altInet

add Route Interface=wan2 Network=all-nets Gateway=altInet/gwISP2 Metric=100

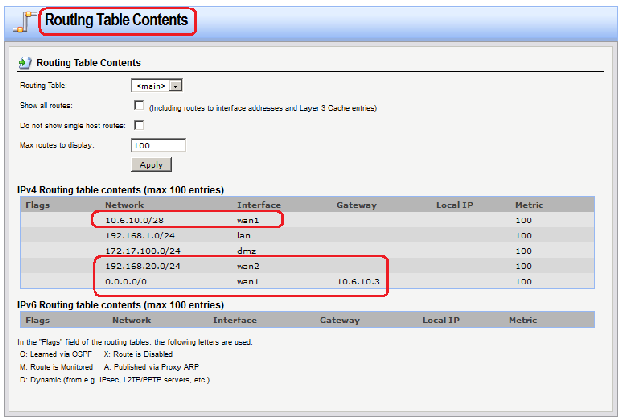

В таблице маршрутизации main проверить наличие маршрутов по умолчанию к ISP2 через интерфейс wan2, а также остальных необходимых маршрутов.

Веб-интерфейс:

Routing -> Routing Tables -> main -> Add

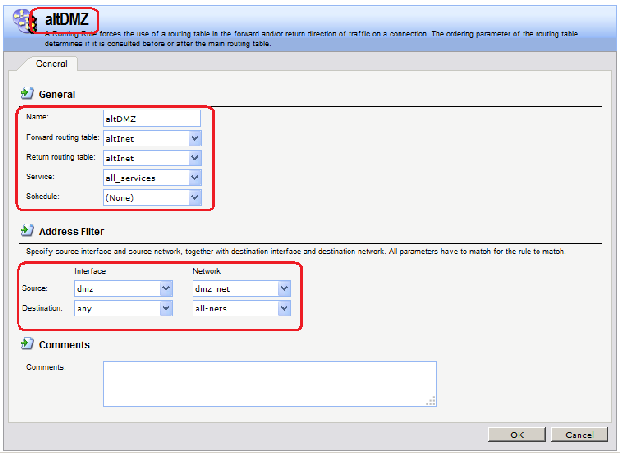

Правило выбора таблицы маршрутизации PBR

Веб-интерфейс:

Routing -> Routing Rules -> Add -> Routing Rule

Командная строка:

add RoutingRule ForwardRoutingTable=altDMZ ReturnRoutingTable=altDMZ SourceInterface=dmz SourceNetwork= dmz/dmz_net DestinationInterface=any DestinationNetwork=all-nets Service=all_services Name=altDMZ

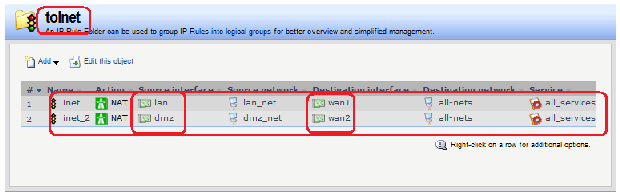

Правила фильтрования

Веб-интерфейс:

Rules -> IP Rules -> Add -> IP Rule Folder

Name toInet

Rules -> IP Rules -> toInet -> Add -> IP Rule

Командная строка:

add IPRuleFolder Name=toInet

cc IPRuleFolder <N folder>

add IPRule Action=NAT SourceInterface=lan SourceNetwork= lan/lan_net DestinationInterface=wan1 DestinationNetwork=all-nets Service=all_services Name=inet

add IPRule Action=NAT SourceInterface=dmz SourceNetwork=dmz/dmz_net DestinationInterface=wan2 DestinationNetwork=all-nets Service=all_services Name=inet_2

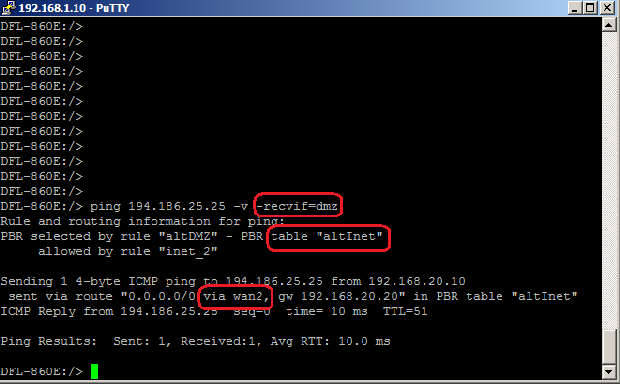

Проверка конфигурации

- Выполняем выход в интернет с интерфейса lan и проверяем, что соединение установлено через интерфейс wan1.

- Выполняем выход в интернет с интерфейса dmz и проверяем, что соединение установлено через интерфейс wan1.

Маршрутизация на основе сервиса

Альтернативная таблица маршрутизации

Альтернативная таблица маршрутизации создается аналогично маршрутизации на основе адреса источника.

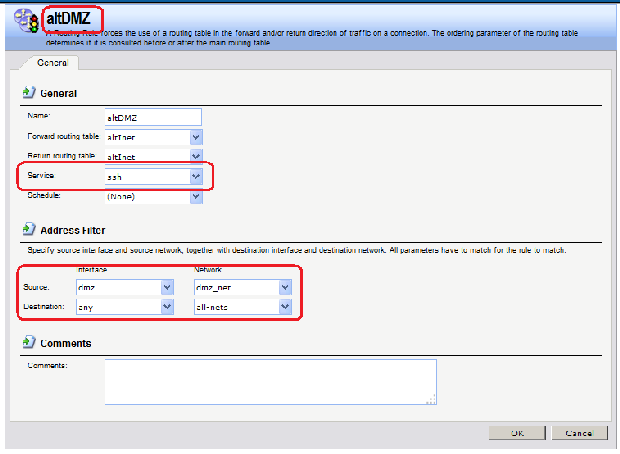

Правило выбора таблицы маршрутизации PBR

Веб-интерфейс:

Routing -> Routing Rules -> Add -> Routing Rule

Командная строка:

add RoutingRule ForwardRoutingTable=altInet ReturnRoutingTable=altInet SourceInterface=dmz SourceNetwork=dmz/dmz_net DestinationInterface=any DestinationNetwork=all-nets Service=ssh Name=altDMZ

Правила фильтрования

Веб-интерфейс:

Rules -> IP Rules ->Add-> IP Rule Folder

Name toInet

Rules -> IP Rules -> toInet ->Add-> IP Rule

Командная строка:

add IPRule FolderName=toInet

cc IPRuleFolder <N folder>

add IPRule Action=NAT SourceInterface=lan SourceNetwork= lan/lan_net DestinationInterface=wan1 DestinationNetwork=all-nets Service=all_services Name=inet

add IPRule Action=NAT SourceInterface=dmz SourceNetwork= dmz/dmz_net DestinationInterface=wan2 DestinationNetwork=all-nets Service=ssh Name=inet_ssh

add IPRule Action=NAT SourceInterface=dmz SourceNetwork= dmz/dmz_net DestinationInterface=wan1 DestinationNetwork=all-nets Service=all_services Name=inet_2

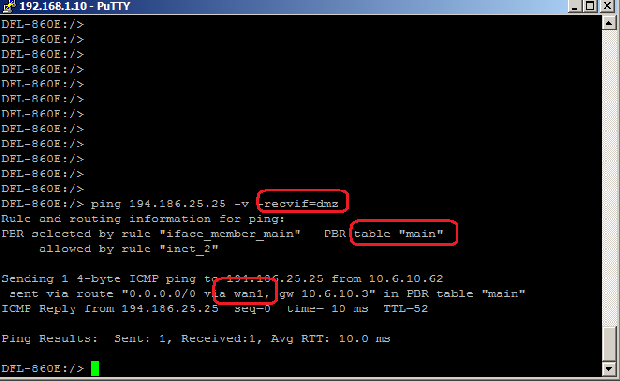

Проверка конфигурации

- Выполняем выход в интернет по протоколу ssh с dmz-интерфейса.

- Выполняем выход в интернет по протоколу ICMP с dmz-интерфейса.