|

Вы уверены, что строка верна? config vlan v2 add untagged 9-16 Как в таком случае пользователи v2 получат доступ к разделяемым ресурсам? По-моему, должно быть config vlan v2 add untagged 9-24 |

Команды протокола IEEE 802.1Х

Стандарт IEEE 802.1Х (IEEE Std 802.1X-2010) описывает использование протокола EAP (Extensible Authentication Protocol) для поддержки аутентификации с помощью сервера аутентификации и определяет процесс инкапсуляции данных ЕАР, передаваемых между клиентами (запрашивающими устройствами) и серверами аутентификации. Стандарт IEEE 802.1Х осуществляет контроль доступа и не позволяет неавторизованным устройствам подключаться к локальной сети через порты коммутатора.

Сервер аутентификации Remote Authentication in Dial-In User Service (RADIUS) проверяет права доступа каждого клиента, подключаемого к порту коммутатора, прежде чем разрешить доступ к любому из сервисов, предоставляемых коммутатором или локальной сетью.

До тех пор, пока клиент не будет аутентифицирован, через порт коммутатора, к которому он подключен, будет передаваться только трафик протокола Extensible Authentication Protocol over LAN (EAPOL). Обычный трафик начнет передаваться через порт коммутатора сразу после успешной аутентификации клиента.

Архитектура IEEE 802.1X включат в себя следующие обязательные логические элементы:

- клиент (Supplicant) находится в операционной системе абонента, обычно это рабочая станция, которая запрашивает доступ к локальной сети и сервисам коммутатора и отвечает на запросы от коммутатора. На рабочей станции должно быть установлено клиентское ПО для 802.1X, например то, которое встроено в ОС Microsoft Windows;

- сервер аутентификации (Authentication Server) выполняет фактическую аутентификацию клиента. Он проверяет подлинность клиента и информирует коммутатор, предоставлять или нет клиенту доступ к локальной сети. RADIUS (Remote Authentication Dial-In User Service) работает в модели "клиент/сервер", в которой информация об аутентификации передается между сервером RADIUS и клиентами RADIUS;

- аутентификатор (Authenticator) управляет физическим доступом к сети, основываясь на статусе аутентификации клиента. Эту роль выполняет коммутатор. Он работает как посредник (Proxy) между клиентом и сервером аутентификации: получает запрос на проверку подлинности от клиента, проверяет данную информацию при помощи сервера аутентификации и пересылает ответ клиенту. Коммутатор поддерживает клиент RADIUS, который отвечает за инкапсуляцию и деинкапсуляцию кадров EAP, и взаимодействие с сервером аутентификации.

В коммутаторах D-Link поддерживаются две реализации аутентификации 802.1Х:

- Port-Based 802.1Х (802.1Х на основе портов);

- MAC-Based 802.1Х (802.1Х на основе МАС-адресов).

При аутентификации 802.1X на основе портов (Port-Based 802.1Х), после того как порт был авторизован, любой пользователь, подключенный к нему, может получить доступ к сети.

Аутентификация 802.1Х на основе МАС-адресов — это аутентификация множества клиентов на одном физическом порте коммутатора. При аутентификации 802.1Х на основе МАС-адресов (MAC-Based 802.1Х) проверяются не только имя пользователя/пароль подключенных к порту коммутатора клиентов, но и их количество. Количество подключаемых клиентов ограничено максимальным количеством MAC-адресов, которое может изучить каждый порт коммутатора. Для функции MAC-Based 802.1Х количество изучаемых МАС-адресов указывается в спецификации на устройство.

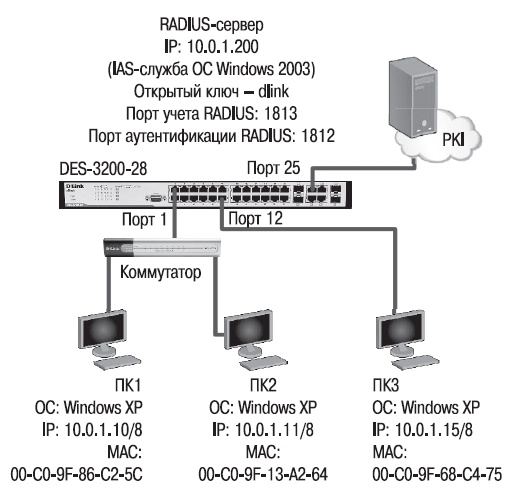

Для выполнения данной лабораторной работы необходимо, чтобы в лабораторной среде была создана инфраструктура PKI (Public Key Infrastructure) на основе Microsoft Windows, Unix и т.п., установлен сервер RADIUS (например, IAS MS Windows 2003). Стандартные порты работы протокола RADIUS:

| Application protocol | Protocol | Ports |

|---|---|---|

| Legacy RADIUS | UDP | 1645 |

| Legacy RADIUS | UDP | 1646 |

| RADIUS Accounting | UDP | 1813 |

| RADIUS Authentication | UDP | 1812 |

На рабочей станции необходимо установить клиентское ПО (Supplicant) для 802.1X, если оно отсутствует (клиент 802.1X встроен в ОС Window XP).

Перед выполнением задания необходимо сбросить настройки коммутатора к заводским настройкам по умолчанию командой

reset config

Цель: Изучить процесс настройки протокола 802.1X.

Оборудование:

| DES-3200-28 | 1шт. |

| DES-1005A | 1 шт. |

| Рабочая станция | 3 шт. |

| Кабель Ethernet | 5 шт. |

| Radius-сервер | 1 шт. |

| Консольный кабель | 1 шт. |

Настройка DES-3200-28

Изучение команд протокола 802.1X

Включите функцию 802.1X

enable 802.1x

Настройте параметры первичного RADIUS-сервера Проверьте настройки данных RADIUS-сервера

config radius add 1 10.0.1.200 key dlink auth_port 1812 acct_port 1813 show radius

Настройка аутентификации 802.1X на основе портов

Включите аутентификацию 802.1Х на портах 9-24

config 802.1x capability ports 9-24 authenticator

Включите принудительную повторную аутентификацию 802.1Х на портах 9-24

config 802.1x reauth port_based ports 9-24

Настройте тип аутентификации 802.1Х: Port-Based

config 802.1x auth_mode port_based

Проверьте текущее состояние аутентификации 802.1Х на портах 1-24

show 802.1x auth_state ports 1-24

Проверьте текущую конфигурацию802.1Х

show 802.1x auth_configuration

Настройка аутентификации 802.1X на основе МАС-адресов

Включите аутентификацию на портах 1-8 по протоколу 802.1Х

config 802.1x capability ports 1-8 authenticator

Включите принудительную повторную аутентификацию портов 1-8

config 802.1x reauth mac_based ports 1-8

Настройте тип аутентификации 802.1Х: MAC-Based

config 802.1x auth_mode mac_based

Проверьте текущее состояние аутентификации 802.1Х на портах 1-24

show 802.1x auth_state ports 1-24

Проверьте текущую конфигурацию 802.1Х

show 802.1x auth_configuration