Политики безопасности и Exchange Server 2003

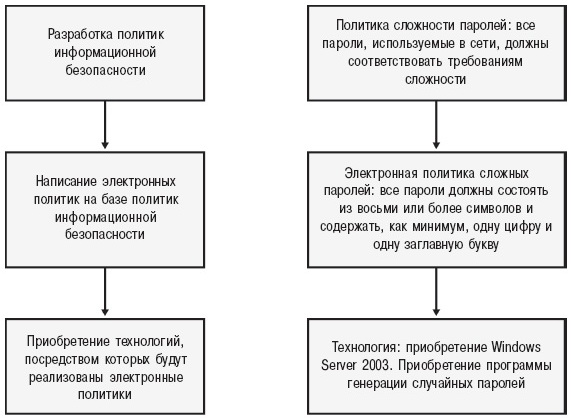

Посредством определения того, что именно нужно защищать и почему, можно сформулировать политики информационной безопасности, которые повлияют на выбор применяемой технологии защиты и на электронные политики (e-policies). На рис. 3.1 показан пример того, о чем здесь идет речь.

Рис. 3.1. Как политики информационной безопасности в конечном счете превращаются в электронные политики

Дополнительная информация.Если требуется получить подробную информацию о написании политик информационной безопасности, обратитесь к книге Information Security Policies Made Easy (Charles Cresson Wood, PentaSafe).

Дополнительная информация.Если требуется получить подробную информацию о написании политик информационной безопасности, обратитесь к книге Information Security Policies Made Easy (Charles Cresson Wood, PentaSafe).В большинстве информационных сред применение технологий безопасности является результатом совместной работы отдела информационных технологий и других заинтересованных сторон. Как правило, на начальных этапах планирования не хватает четкого логического обоснования для технологии безопасности, представленного в виде написанной политики. Запись целей и стратегий политики на бумаге послужит хорошей поддержкой для формирования плана информационной безопасности организации. В данной лекции мы поможем вам выполнить эту задачу посредством выделения основных моментов, подлежащих рассмотрению при создании политик информационной безопасности, и объяснения того, почему эти моменты столь важны.

Важность политик информационной безопасности

Самым "слабым" местом является не технология обеспечения безопасности, а люди, с которыми вы работаете каждый день. Каждый член организации является потенциальной точкой доступа хакера к секретной информации компании. И наоборот, каждый член организации потенциально может стать внутренним злоумышленником. Политики информационной безопасности определяют приемлемые и неприемлемые действия при обработке информации и, таким образом, помогают предотвратить случайную утерю, разглашение или уничтожение информации.

Может показаться, что мы относимся к безопасности информации слишком серьезно, ведь внутри организации все обычно доверяют друг другу. Однако нецелевое использование ресурсов компании происходит даже в небольших организациях. Например, один наш знакомый работает консультантом в небольшой компании со штатом примерно 35 сотрудников. Было обнаружено, что один из сотрудников создал на своем рабочем компьютере сайт своей фирмы по продаже подержанных автомобилей и использовал электронный адрес фирмы для своих собственных целей. Политики безопасности позволят снизить вероятность возникновения таких проблем. Кстати говоря, на фирме была применена новая политика безопасности, в которой говорилось, что использование компьютеров компании для личного или стороннего бизнеса строго запрещено. Это предотвратило создание онлайн-магазина еще одним сотрудником.

Процесс формирования политик безопасности вынуждает руководство компании определять, какая степень риска считается приемлемой относительно наиболее важных информационных ресурсов. Другими словами, формулируются ответы на следующие вопросы.

- Какая информация наиболее важна?

- Где располагается эта важная информация?

- Кто будет иметь доступ к этой информации?

- Каковы убытки компании в случае разглашения или уничтожения информации?

- Какие меры необходимо принять, чтобы обеспечить секретность и целостность информации?

Четкие политики информационной безопасности организации обеспечивают покупку и применение нужных технологий безопасности. Если не сформировать соответствующую организационную инфраструктуру для безопасности информации, это может привести к серьезным потерям по части финансовых средств, времени и возникновения неожиданных уязвимостей. В организации следует четко задокументировать следующие моменты: кто несет ответственность за конкретные действия, политики, стандарты, операционные процедуры, принудительные механизмы, анализ риска, группа обработки инцидентов, бюджет информационной безопасности и группа планирования.

Еще одной очень важной причиной применения политик информационной безопасности является растущее число правовых норм, в которых, по сути, определяется ответственность руководства и иногда технического персонала за неадекватное решение вопросов, связанных с информационной безопасностью. Основой для этой ответственности может быть халатность, злоупотребление доверием, отказ от мер безопасности, которые применяются в других организациях в той же сфере деятельности, невнимательность или бездействие после появления соответствующих предупреждений. Необходимо обязательно посоветоваться с юристом о текущем уровне опасности, грозящей организации.

Политики информационной безопасности и электронные политики

В предыдущем разделе мы говорили о том, что для применения мер безопасности в организации необходимо наличие нескольких документов. Одним из этих документов является документ электронной политики.Электронные политики переводят политики информационной безопасности в специфичные измеримые цели для сотрудников отдела информационных технологий. В табл. 23.1 приведено несколько примеров.

После написания политик информационной безопасности необходимо сформулировать электронные политики. Только тогда все будет готово для применения технологий обеспечения безопасности, о которых пойдет речь в "Безопасность Exchange Server" и "Безопасность сообщений Exchange Server 2003" .

Политики информационной безопасности для Exchange Server 2003

В нескольких следующих разделах будут выделены политики, связанные с обменом сообщениями, которые должны входить в набор политик информационной безопасности. Чтобы помочь вам разобраться в обсуждаемых вопросах, мы приведем несколько примеров.

Политики паролей

Так как пользователям понадобится проходить аутентификацию на сервере Exchange 2003 и в среде Microsoft Windows Server 2003 Active Directory, вам потребуются политики паролей. Такие политики затрагивают следующие вопросы:

- минимальная длина пароля;

- сложность пароля;

- запрет на повторное использование старых паролей;

- запрет на использование выбранных пользователями паролей;

- хранение паролей;

- запрет на идентификаторы анонимных пользователей (речь идет о Microsoft Outlook Web Access);

- отображение и печать паролей;

- периодическая смена паролей;

- передача паролей удаленным пользователям;

- ограничения на число последовательных попыток входа с указанием неверного пароля;

- сброс паролей службы поддержки;

- шифрование паролей;

- использование паролей в сценариях, программном коде или других электронных формах;

- использование паролей уничтожения данных;

- запрет на совместное использование паролей;

- принудительное изменение всех паролей после проникновения в систему злоумышленника.

Этот список не является полным (некоторые темы могут присутствовать или отсутствовать в конкретных политиках информационной безопасности), однако с его помощью можно начать работу. Ниже приведены два примера, позволяющие развернуть их в политики информационной безопасности.

- Запрет на распространение паролей.Пользователям запрещается разглашать пароли в любом виде другим пользователям в компании или сторонним лицам. Если сотруднику отдела информационных технологий требуется войти в систему под вашей учетной записью, то перед входом в систему он должен получить новый пароль для вашей учетной записи.

- Использование пароля уничтожения данных.Информация о сервере X является крайне секретной, и если произойдет ее несанкционированная утечка, в результате которой данные станут известны сторонним лицам, это нанесет необратимый и значительный ущерб деятельности организации. Следовательно, только начальнику технологического отдела разрешается осуществлять вход на данный сервер и выполнять административные функции. При входе на сервер начальник технологического отдела должен указать пароль уничтожения данных. Этот пароль, в свою очередь, выполняет программный код, который уничтожает все данные на сервере.

Второй пример несколько экстремален, и на практике его следует применять только в средах, требующих особо высокого уровня безопасности. Тем не менее, политика определяет, что должно происходить в данном сценарии. Электронная политика должна обуславливать способ удаления информации. Политика информационной безопасности только констатирует тот факт, что информация должна быть удалена.

Политики входа

Так как каждый пользователь должен проходить аутентификацию в Active Directory перед использованием любой службы Exchange 2003, необходимо сосредоточить внимание на политиках входа в систему как на этапе разработки политики информационной безопасности Exchange 2003. Ниже приведены некоторые соображения по поводу того, о чем должно говориться в политиках.

- Требование идентификатора и пароля пользователя для доступа к службам в сети.

- Использование отдельных идентификаторов пользователей для внутреннего и внешнего входа в систему.

- Нераспространение пользовательских идентификаторов и паролей.

- Системное уведомление безопасности, в котором сообщается, кто имеет право на вход в сеть.

- Отображение последнего имени пользователя, которое использовалось для входа в систему.

- Ограничение на ежедневное число входов в систему для предотвращения несанкционированного использования системы.

- Запрет на несколько сеансов работы на нескольких узлах.

- Запрет на процедуры автоматического входа в систему.

- Процесс автоматического выхода из системы.

- Требование выхода из системы при покидании рабочего места (в противоположность блокировке рабочей станции).

Ниже приведен пример политики информационной безопасности для приветственного сообщения при входе в сеть.

Данная система предназначена для использования только авторизованным персоналом. Если вы не являетесь санкционированным пользователем, вам запрещено пробовать войти в систему и предписано покинуть данный терминал. Все действия, выполняемые в этом терминале, отслеживаются и записываются системными администраторами. Нецелевое использование данной системы строго запрещено и может привести к увольнению из компании. Кроме того, будут отслеживаться все преступные действия, противоречащие каким бы то ни было законам и правовым нормам.

Во многих местах такое сообщение отсутствует, однако в случае судебного разбирательства оно может оказаться незаменимым, если неавторизованный пользователь совершил вход в систему и произвел преступные действия.